|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 04 luglio al 10 luglio 2020: Ursnif, JasperLoader, Remcos, Ave_Maria, FormBook, PWStealer

|

INDICE

==> 06 luglio 2020 => Ursnif, Ave_Maria, FormBook, PWStealer

==> 07 luglio 2020 => Ursnif, FormBook, Remcos, PWStealer

==> 08 luglio 2020 => Ursnif, JasperLoader, PWStealer

==> 09 luglio 2020 => Ursnif, PWStealer

==> 10 luglio 2020 => PWStealer

==> Consulta le campagne del mese di Giugno/Luglio

|

Nella settimana corrente vi è stato un lieve aumento delle campagne totali di malspam distribuite in Italia, rispetto alla settimana scorsa, come possiamo notare dal grafico di seguito, dove sono state confrontate le ultime 4 settimane. Si conferma l'incremento anche per quanto riguarda le campagne mirate ad utenti italiani.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 143 le campagne che abbiamo monitorato, di cui 19 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_24 |

13/06 |

19/06 |

| Week_25 |

20/06 |

26/06 |

| Week_26 |

27/06 |

03/07 |

| Week_27 |

04/07 |

10/07 |

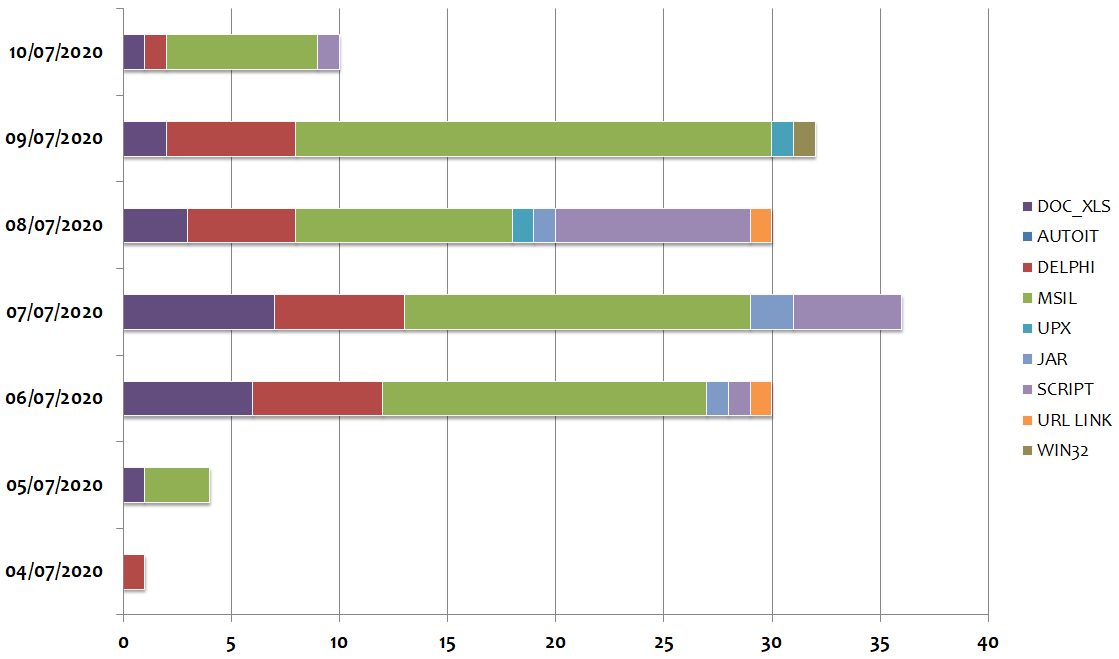

Nella settimana corrente il picco delle campagne è stato martedì 07 luglio, con 36 campagne di cui 6 con messaggi rivolti direttamente ad utenti italiani, e sono andate a diminuire verso il fine settimana, come è evidenziato dal grafico riportato di seguito.

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 51,05% dei malware inviati via mail, seguito con il 17,48% di sample in Delphi.

Il 13,99% dei sample distribuiti sono documenti di Office (Word, Excel), che scaricano altri malware, come ad esempio Ursnif.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

Ursnif

utente_8178.xls

MD5: f1579f7e5a357ca44824b7ae7c1406cb

Dimensione: 202752 Bytes

VirIT:

X97M.Ursnif.CHI

[ PAYLOAD URSNIF ]

MD5: 1652091fd827f77f11a34590860aa1ca

Dimensione: 249344 Bytes

VirIT: Trojan.Win32.Ursnif.CHI

| Versione: 250153 |

| Gruppo: 8982 |

| Key: 10291029JSJUYNHG |

IOC:

f1579f7e5a357ca44824b7ae7c1406cb

1652091fd827f77f11a34590860aa1ca

p://gstat.sergiocilli[.]com

p://line.winneratlaw.com/setup[.]exe

PWStealer

Nuovo pagamento.exe

MD5: f7bb119c0229f54cec7cedb120a210bc

Dimensione: 672768 Bytes

VirIT:

Trojan.Win32.Stealer.CHQ

Premendo sull'immagine visualizzata nella mail viene fatto il collegamento al sito: https://onedrive.live.com/download?cid=9[..]fI, e scaricato l'eseguibile malevolo che si trova all'interno di uno ZIP.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

IOC:

f7bb119c0229f54cec7cedb120a210bc

Ave_Maria

Bonifico Euro eseguito.exe

MD5: ad43e3837fa9feeebfc3651a2e9b2bfe

Dimensione: 1640712 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHJ

IOC:

ad43e3837fa9feeebfc3651a2e9b2bfe

20.185.199[.]35 Porta: 5800

FormBook

Il nuovo ordine è in allegato.exe

MD5: 0a91d608a691b8fd423cefc6806c0038

Dimensione: 934916 Bytes

VirIT:

Trojan.Win32.PSWStealer.ED

IOC:

0a91d608a691b8fd423cefc6806c0038

p://www.besthappybuds[.]net

p://www.igametalent[.]com

PWStealer

coordinate bancarie.exe

MD5: 5b28351f030733c6103afbc44ebdc875

Dimensione: 475648 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHK

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp:

250-us2.outbound.mailhostbox[.]com -> 208.91.199[.]224 Porta: 587

La mail a cui vengono inviati i dati:

<NOT DISCLOSED>@waltartosto[.]com

IOC:

5b28351f030733c6103afbc44ebdc875

Ursnif

MIL0001561160.xlsm

MD5: e3f0a053c8ca4394c5352d41627b0a67

Dimensione: 38234 Bytes

VirIT:

X97M.Ursnif.CHK

[ PAYLOAD URSNIF ]

MD5: 45f56e875b8b6f4d4def816464bef9ce

Dimensione: 237056 Bytes

VirIT: Trojan.Win32.Ursnif.CHD

| Versione: 250153 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

IOC:

e3f0a053c8ca4394c5352d41627b0a67

45f56e875b8b6f4d4def816464bef9ce

s://casevacenze2020top[.]com

p://uncomfermed[.]com

FormBook

Bonifico Euro eseguito.exe

MD5: e1a9804efc974f649c316de2e1e506e8

Dimensione: 286088 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHK

IOC:

e1a9804efc974f649c316de2e1e506e8

p://rochesterlocalseo[.]com

p://186564[.]com

Remcos

Caricamento-Documenti,pdf.exe

MD5: 4df66339be6f263c7c6e398cc65de65e

Dimensione: 433664 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHK

IOC:

4df66339be6f263c7c6e398cc65de65e

jamesanderson68986.ddns[.]net

194.5.98[.]23

PWStealer

Ordine - 241 070720.exe

MD5: 89d1c5b0a8b0b1f9c16580c8c2715a86

Dimensione: 724480 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHK

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: 220-ww2.r2ceurope[.]com -> 185.69.232[.]50 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@solivera[.]com

IOC:

89d1c5b0a8b0b1f9c16580c8c2715a86

PWStealer

il nuovo ordine è in allegato.exe

MD5: 0a91d608a691b8fd423cefc6806c0038

Dimensione: 934916 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHG

IOC:

0a91d608a691b8fd423cefc6806c0038

p://besthappybuds[.]net

p://igametalent[.]com

PWStealer

Lowxckb.exe

MD5: 2ffa72840b24f4f1ee6a6b01d629e65a

Dimensione: 869376 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHM

IOC:

2ffa72840b24f4f1ee6a6b01d629e65a

Ursnif

documento_3657.xls

MD5: 5cfc3b4f5bf46a71ae96d45ebbd75799

Dimensione: 182272 Bytes

VirIT:

X97M.Ursnif.CHM

[ PAYLOAD URSNIF ]

MD5: 35c79e9b2c4be1bc440805fb34e507e9

Dimensione: 239104 Bytes

VirIT: Trojan.Win32.Ursnif.CHM

| Versione: 250154 |

| Gruppo: 8983 |

| Key: 10291029JSJUYNHG |

IOC:

5cfc3b4f5bf46a71ae96d45ebbd75799

35c79e9b2c4be1bc440805fb34e507e9

p://gstat.careinmexico[.]com

p://gstat.peshtigodental[.]com

p://gstat.sloleaks[.]com

p://web.zdesigns-studio[.]net/setup.exe

JasperLoader

File_59609853.vbs

MD5: cd7955c3446285b050192023b4318109

Dimensione: 258998273 Bytes

VirIT:

Trojan.VBS.JasperLoader.DB

WindowsIndexingService.vbs

MD5: d0b9b9b773dc4eba66d546e276ca0c62

Dimensione: 66056 Bytes

VirIT: Trojan.VBS.JasperLoader.CHM

IOC:

cd7955c3446285b050192023b4318109

d0b9b9b773dc4eba66d546e276ca0c62

http://documents.forwardlifeservices[.]com

http://documents.gstroop4822[.]org

PWStealer

GIAC-08-07-2020-897545.exe

MD5: c56f35c0f1e7bf619f06f87443d3d8e0

Dimensione: 692224 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHN

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: 220-ww2.r2ceurope[.]com -> 185.69.232[.]50 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail[.]com

IOC:

c56f35c0f1e7bf619f06f87443d3d8e0

Ursnif

contratto di propriet.07.20.doc

MD5: 2cf9a57324fd4fe06e23a155dea5a2db

Dimensione: 151115 Bytes

VirIT:

W97M.Ursnif.CHO

[ PAYLOAD URSNIF ]

MD5: 2d1d6a9def5633f8aa94cd936a726802

Dimensione: 216576 Bytes

VirIT: Trojan.Win32.Ursnif.CHO

| Versione: 250154 |

| Gruppo: 3812 |

| Key: 10291029JSJUYNHG |

IOC:

2cf9a57324fd4fe06e23a155dea5a2db

2d1d6a9def5633f8aa94cd936a726802

p://gofast22gfor[.]com

p://amehota2gfgh[.]cm

p://qumogtromb2a[.]com

p://e9bja[.]com

PWStealer

Eiyyjji.exe

MD5: dededb119f0dd9229680f2641999ed1d

Dimensione: 559618 Bytes

VirIT: Trojan.Win32.PSWStealer.CHO

IOC:

dededb119f0dd9229680f2641999ed1d

PWStealer

Bonifico n.1201192970303359.exe

MD5: 8d2cce2300416f4efbf17e6cb099e163

Dimensione: 551424 Bytes

VirIT: Trojan.Win32.PSWStealer.CHO

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: 220 vla3-3dd1bd6927b2.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

8d2cce2300416f4efbf17e6cb099e163

PWStealer

ORDINE DI ACQUISTO 469202007090.exe

MD5: 2960db4c67713c3fc6f737f7902eb87c

Dimensione: 817664 Bytes

VirIT: Trojan.Win32.PSWStealer.CHP

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: 220-ww2.r2ceurope[.]com -> 185.69.232[.]50 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@solivera[.]com

IOC:

2960db4c67713c3fc6f737f7902eb87c

PWStealer

Informazioni sull'offerta del prodotto xxx doc.exe

MD5: 0bd1942b8776a4d9ac42c80f03daae7c

Dimensione: 377856 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHQ

Il file riportato sotto si trova all'interno del eseguibile principale:

jEJwywWJlJijdcWORQtCXnVNgQqBA [Risorsa]

MD5: 92845855258aaf3c09a7aefb9765c088

Dimensione: 501760 Bytes

AndroidStudio.dll [Risorsa]

MD5: 80331DC7861DA56B488FA68D9202D244

Dimensione: 6656 Bytes

IOC:

0bd1942b8776a4d9ac42c80f03daae7c

92845855258aaf3c09a7aefb9765c088

80331DC7861DA56B488FA68D9202D244

Consulta le campagne del mese di Giugno/Luglio

Vi invitiamo a consultare i report del mese di Giugno/Luglio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

20/06/2020 =

Report settimanale delle campagne italiane di Malspam dal 20 giugno al 26 giugno 2020

13/06/2020 =

Report settimanale delle campagne italiane di MalSpam dal 13 giugno al 19 giugno 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft