|

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di agosto 2021.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

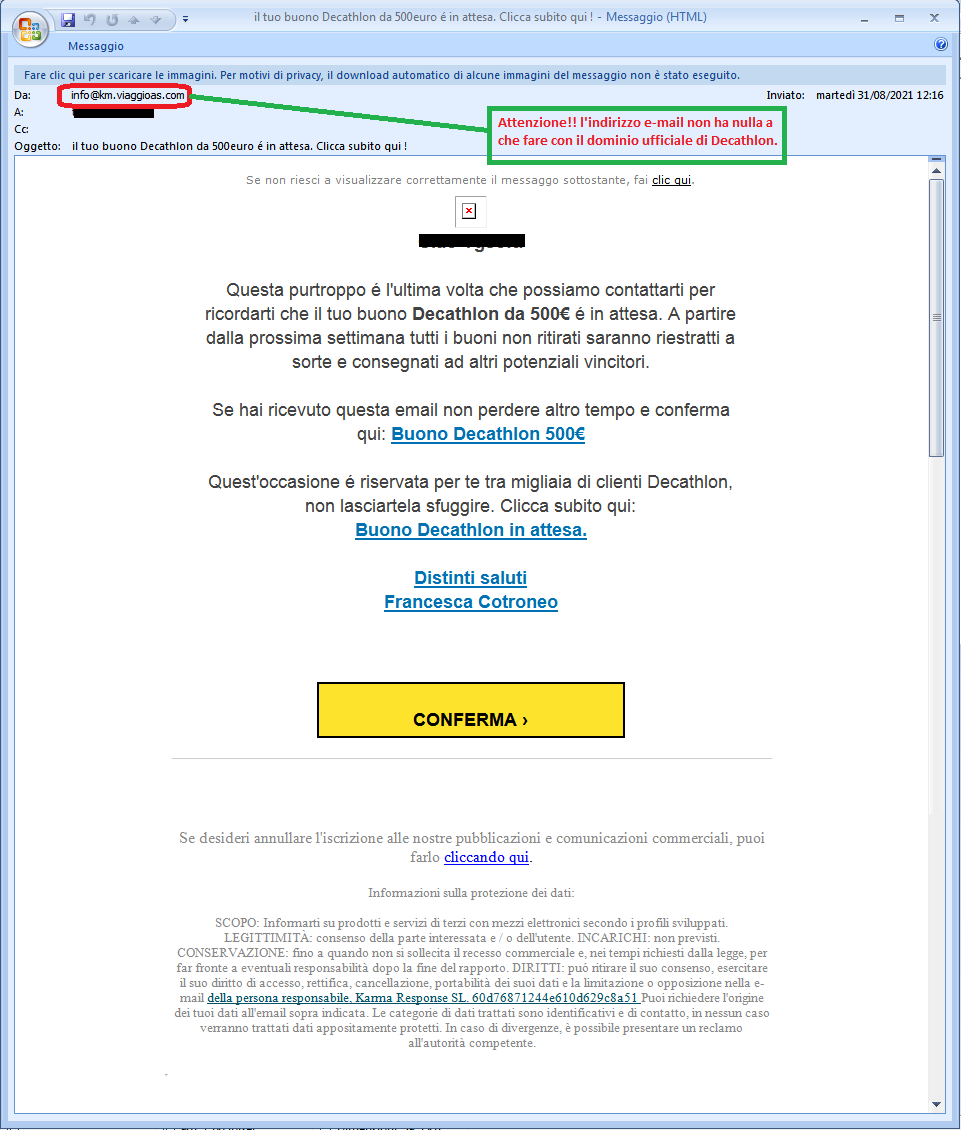

31 Agosto 2021 ==> Phishing Decathlon

«OGGETTO: <

il tuo buono Decathlon da 500euro é in attesa. Clicca subito qui !>

Questo nuovo tentativo di phishing proviene da una falsa comunicazione da parte di

DECATHLON.

II messaggio informa il ricevente che il suo Buono DECATHLON da 500 Euro è in attesa e che questa purtroppo é l'ultima volta che può essere contattato per ritirarlo. A partire dalla prossima settimana tutti i buoni non ritirati saranno riestratti a sorte e consegnati ad altri potenziali vincitori. Lo invita quindi a confermare il proprio buono e non lasciarsi sfuggire l'occasione di vincere il buono da 500 Euro, riservata proprio a lui. Lo invita quindi a cliccare subito sul seguente link: CONFERMA.

Chiaramente la nota azienda di commercio DECATHLON è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che non è presente alcun riferimento identificativo che possa ricondurci all'azienda DECATHLON, quali sede legale, partita IVA o eventuali recapiti telefonici.

Ad insospettirci ulteriormente vi è l'indirizzo email del mittente <<info(at)km(dot)viaggioas(dot)com>> che non proviene dal dominio reale di DECATHLON ma da uno anomalo.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

CONFERMA

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

DECATHLON.

|

La tab del broswer che si apre inviterà l'utente a rispondere ad inserire i propri dati personali per vincere il buono da 500 Euro della DECATHLON.

|

Nella schermata successiva vengono richiesti altri dati sensibili, quale l'indirizzo di residenza completo, probabilmente per ingannare il malcapitato e fargli credere che riceverà il buono direttamente a casa sua.

|

|

|

Una volta inserito il proprio indirizzo sulla pagina precedente, si viene rimandati ad un'ultima schermata che inviata a completare la registrazione per ricevere il buono del valore di 500 Euro. Il form di autenticazione è ospitato su una pagina web che ha come indirizzo url:

https://sport(dot)vincoadesso(dot)com(dash)

thankyou(dash)concorso(dash)7(dash)1676351

che non è in nessun modo riconducibile a DECATHLON. |

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

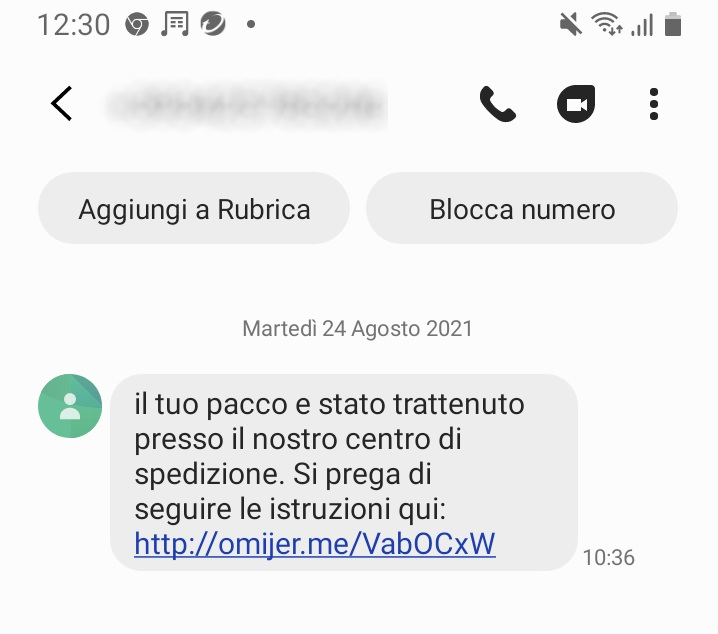

24 Agosto 2021 ==> Smishing ''Il tuo pacco e' stato trattenuto''

Analizziamo di seguito un nuovo tentativo di furto dati sensibili che giunge attraverso un sms ingannevole.

Il messaggio, che riportiamo di lato, fa riferimento nello specifico ad una spedizione in sospeso. Segnala infatti all'ignaro ricevente che il suo pacco è stato trattenuto presso il centro di spedizione e che è necessario cliccare sul link proposto per seguire le istruzioni e procedere allo sblocco della spedizione.

Il primo campanello d'allarme sull'autenticità dell'alert è la provenienza del messaggio. Non è infatti chiaro da chi giunge l'sms, nello specifico non è riportato il corriere a cui, di fatto, è stata affidata la spedizione. Inoltre non viene menzionato nemmeno alcun dato identificativo sulla spedizione, come per esempio il numero d'ordine o il riferimento per il tracciamento.

L'intento chiaramente è quello di portare l'utente a cliccare sul link:

http://omijer[.]me/VabOCxW

che rimanda ad una pagina web che ha, come sempre, l'obiettivo di indurre l'utente ad inserire dati sensibili.

Analizziamola di seguito nel dettaglio.

|

Dal link presente sull'sms veniamo dirottati su una pagina web che dovrebbe simulare il sito ufficiale del noto corriere espresso UPS, o almeno così sembra dal momento che in testa alla pagina viene riportato il suo logo. Notiamo tuttavia che l'indirizzo url presente sulla barra del broswer non ha proprio nulla a che vedere con il dominio autentico di UPS.

|

Cliccando poi su ''Monitora il tuo ordine'' veniamo catapultati su una nuova videata dove ci viene segnalato che la consegna del pacco è in sospeso a causa delle spese doganali non pagate. L'indirizzo url, sempre anomalo, resta invariato..

scatola[.]trackyouritem[.]icu

|

Proseguendo, dopo aver cliccato su ''Programma la consegna adesso'' ci viene proposta una nuova videata che ci invita a scegliere la modalità per predisporre la nuova consegna seguita da una ulteriore in cui dobbiamo indicare in che giorni preferiamo il recapito.

|

Eccoci finalmente alla conclusione della procedura di riprogrammazione della spedizione che dovrebbe concludersi con la conferma dei dati.. Notiamo tuttavia che affinchè avvenga la consegna è necessario il pagamento delle spese di spedizione...

|

Ecco la sorpresa.

Dopo aver cliccato su ''Inserisci le informazioni per la consegna'' veniamo infatti dirottati su un FORM di inserimento dati che richiede, oltre a ''Nome di Battesimo'', ''Cognome'' ''E-Mail'', ''Numero Di Telefono'', i dati della propria carta di credito per procedere al pagamento della modica cifra di € 1,95 relativa alle spese di spedizione del pacco oggetto dell'alert.

Notiamo che anche qui l'indirizzo url (evrgreens[.]com) riportato sulla barra del broswer, oltre chiaramente non aver nulla a che fare con UPS, non è assolutamente attendibile.

Lo scopo di tutto è quello di indurre l'utente ad inserire i suoi dati personali.

Di lato mostriamo nel dettaglio la videata del form di compilazione. |

|

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

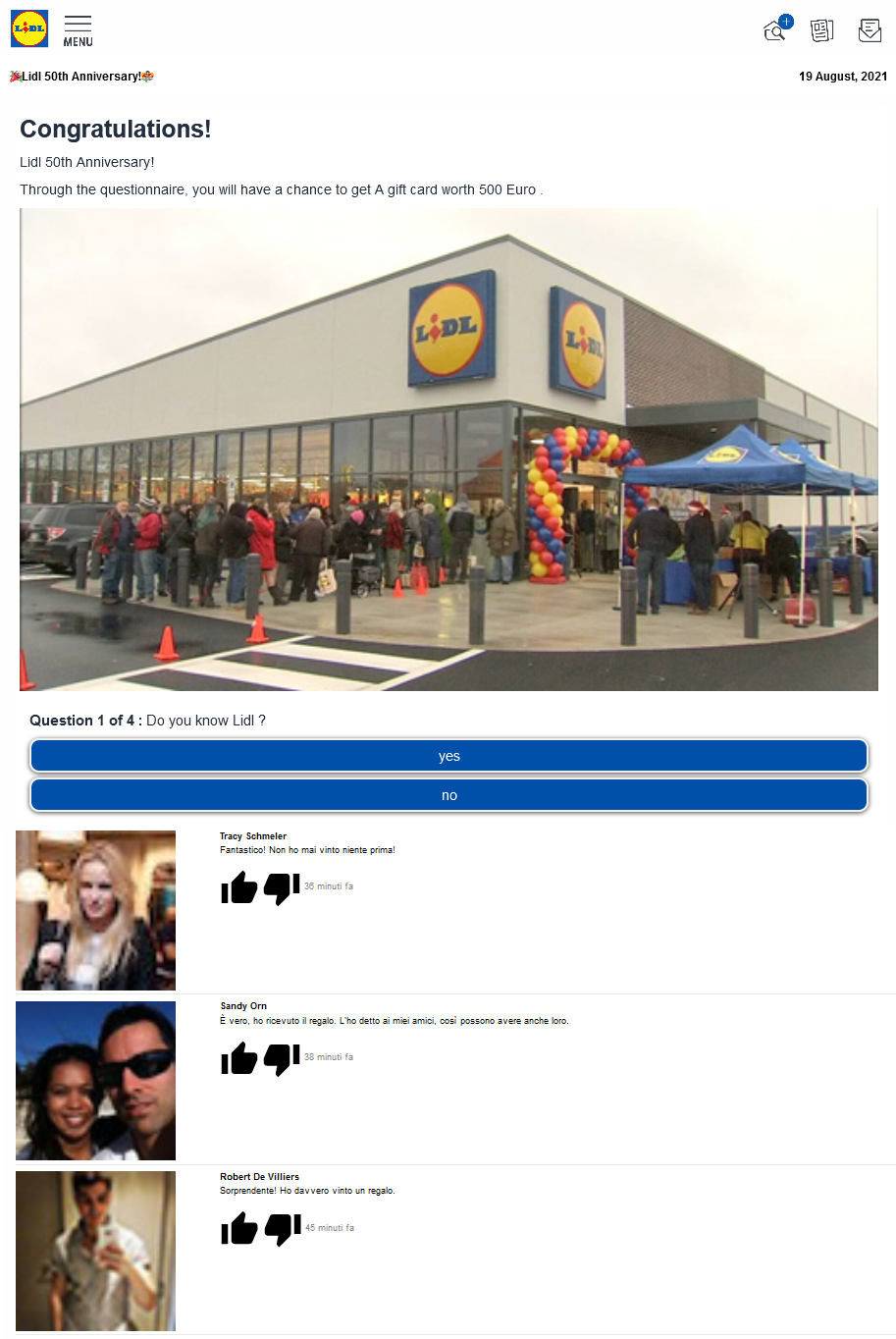

19 Agosto 2021 ==> Phishing LIDL

Questo mese ritroviamo un vecchio conoscente..ritorna il buono spesa per i fortunati clienti della nota catena di ipermercati

Lidl.

Phishing che giunge da un mittente sconosciuto attraverso Messenger.... Sembrerebbe che Lidl stia dando la possibilità di ottenere un buono spesa del valore di 500 Euro per festeggiare il suo 50° anniversario.

Sicuramente per molti utenti inesperti dietro questo phishing si cela un vero e proprio specchietto per le allodole.

D'altronde a chi non farebbe gola tentare di vincere ben 500 Euro in buoni spesa?! Proprio oggi che sei appena rientrato dalle vacanze ed hai il frigo presumibilmente vuoto...ma anche no!

A scanso di equivoci si tratta di un tentativo di phishing volto a carpire i vostri dati personali quando, con qualche stratagemma, i CyberCriminali puntino direttamente ai dati della vostra carta di credito.

Quindi occhi aperti... per evitare spiacevoli inconvenienti basta un pò di attenzione e colpo d'occhio.

Innanzitutto la pagina di ''atterraggio'' dove si viene dirottati cliccando sul link ricevuto via Messenger, sebbene graficamente ben fatta (con immagini fuorvianti e il logo autentico di Lidl) non sembra per nulla attendibile.

Il sondaggio per ottenere il premio è ospitato su un indirizzo/dominio anomalo...

Si tratta della seguente pagina web:

"https[:]//adidas-vv[.]work/....''

che non ha alcun legame con Lidl anzi, sembra più riconducibile ad un noto marchio di articoli sportivi.

Possiamo notare altresì che in calce alla pagina sono stati riportati alcuni commenti di clienti che sembrerebbero aver già partecipato al sondaggio. Sono tutte testimonianze rassicuranti sulla consegna effettiva della vincita....

Di certo se così tanti utenti sono stati fortunati perchè non tentare la fortuna compilando un semplice sondaggio?!

|

Al termine del questionario si verrà dirottati su un'altra pagina web.. E' un semplice giochino in cui dobbiamo scegliere un pacco regalo tra quelli proposti....Abbiamo 3 tentativi per riuscire ad ottenere il nostro buono spesa del valore totale di 500 Euro...

|

Ma che fortunelli che siamo.. Dopo 2 tentativi ecco che riusciamo ad ottenere il buono spesa di 500 Euro.. o almeno così sembrerebbe.

Peccato che non sia ancora finita qui..

|

| Ecco la sorpresa: come mostrato nell'immagine di lato la vincita è codizionata, oltre all'inserimento dei propri dati per il completamento della registrazione, alla condivisione della promozione a 5 gruppi o a 20 amici.. Quindi non solo un tentativo di furto dei nostri dati sensibili ma pure una sorta di catena di Sant'Antono!! |

|

In conclusione vi invitiamo sempre a diffidare da qualunque messaggio richieda l'inserimento di dati riservati, anche se in palio c'è la vincita di premi o buoni sconto, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

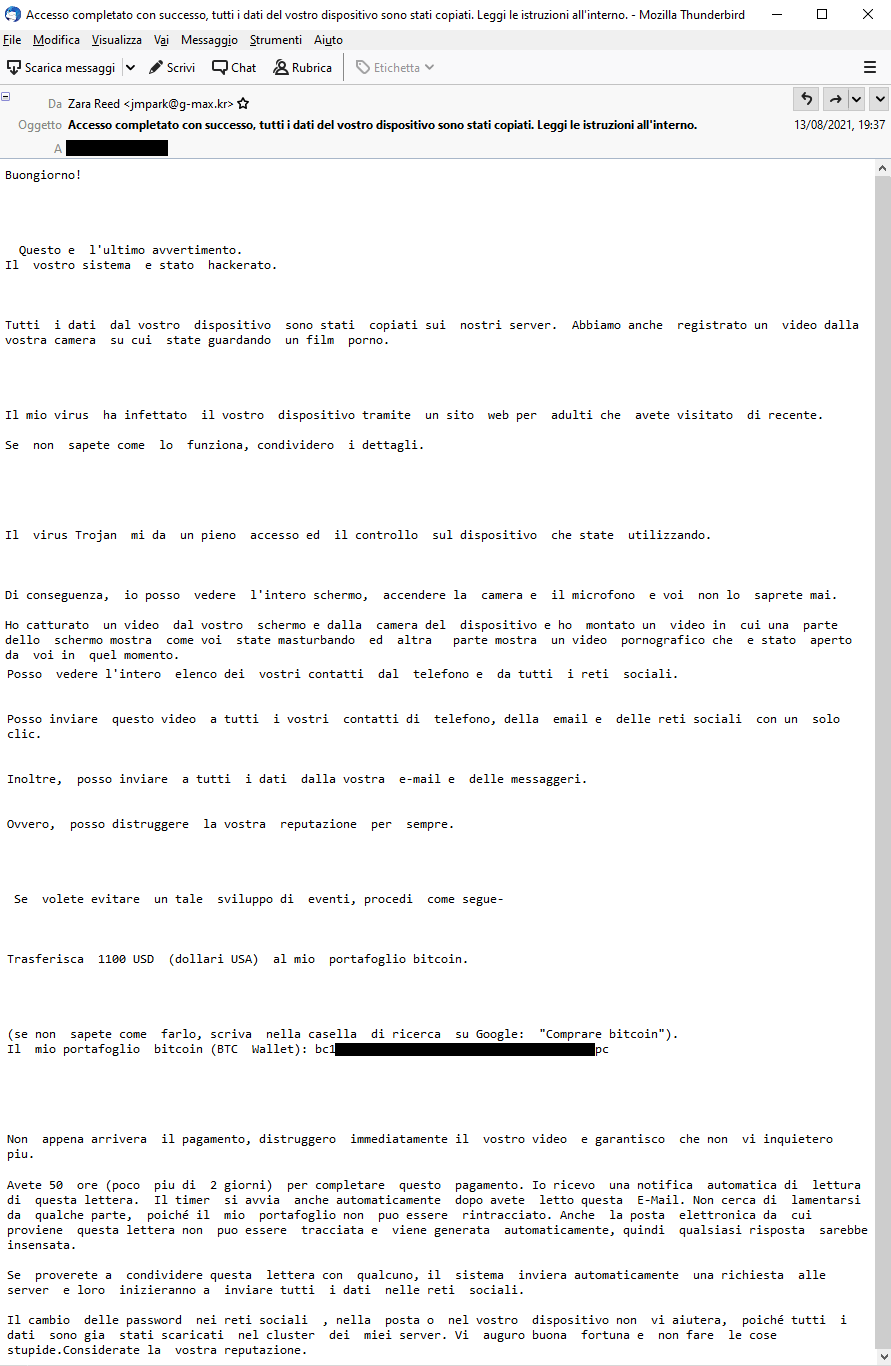

13 Agosto 2021 ==> SexTortion: "Accesso completato con successo..."

Questo mese ritorna il tentativo di SCAM, di cui vi riportiamo di seguito un estratto del testo, che minaccia l'utente di divulgare

un suo video privato mentre guarda siti per adulti, e gli propone un'offerta

per non divulgare il video tra i suoi contatti mail e social invitandolo a pagare una somma di denaro sottoforma di Bitcoin.

"Buongiorno!

Questo e l'ultimo avvertimento.

Il vostro sistema e stato hackerato. Tutti i dati dal vostro dispositivo sono stati copiati sui nostri server.

Abbiamo anche registrato un video dalla vostra camera su cui state guardando un film porno.

Il mio virus ha infettato il vostro dispositivo tramite un sito web per adulti che avete visitato di recente.

Se non sapete come lo funziona, condividero i dettagli.

Il virus Trojan mi da un pieno accesso ed il controllo sul dispositivo che state utilizzando.

Ho catturato un video dal vostro schermo e dalla camera del dispositivo e ho montato un video in cui una parte dello schermo mostra come voi state masturbando ed altra parte mostra un video pornografico che e stato aperto da voi in quel momento.

Posso vedere l'intero elenco dei vostri contatti dal telefono e da tutti i reti sociali.

Posso inviare questo video a tutti i vostri contatti di telefono, della email e delle reti sociali con un solo clic. Inoltre, posso inviare a tutti i dati dalla vostra e-mail e delle messaggeri. Ovvero, posso distruggere la vostra reputazione per sempre...'' |

|

Per evitare che tutto ciò accada, viene quindi richiesto di inviare 1100USD in Bitcoin sul portafoglio di seguito indicato:

"bc1XXXXXXXXXXXXXXXXXXXXXXpc'' Dopo aver ricevuto la transazione tutti i dati veranno cancellati, altrimenti in caso contrario un video che ritrae l'utente, verrà mandato a tutti i colleghi, amici e parenti, il malcapitato ha 50 ore di tempo per effettuare il pagamento!

Analizzando i pagamenti effettuati sul wallet indicato dal cyber criminale "

bc1XXXXXXXXXXXXXXXXXXXXXXpc" alla data del 18/08/2021, il wallet risulta vuoto

.

In questi casi vi invitiamo a:

- non rispondere a questo genere di e-mail e a non aprire allegati o a cliccare righe contenenti link non sicuri, e certamente a NON inviare alcuna somma di denaro.

- Nel caso in cui il criminale dovesse riportare una password effettiva utilizzata dall'utente -la tecnica è quella di sfruttare le password provenienti da Leak (furto di dati compromessi) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.)- è consigliabile cambiarla e attivare l'autenticazione a due fattori su quel servizio.

12 Agosto 2021 ==> Phishing Aruba "Problema di fatturazione"

«OGGETTO: <

Problema di fatturazione >

Anche questo mese troviamo un nuovo tentativo di phishing che giunge da una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su

Aruba scadrà il 13/08/2021 e che se non si procederà al rinnovo verranno disattivati tutti i servizi associati oltre alle caselle di posta collegate. L'utente è quindi invitato con sollecitudine ad effettuare l'ordine di rinnovo e relativo pagamento cliccando su uno dei link riportati di seguito:

RINNOVA ORA CON UN CLICK

RINNOVA IL DOMINIO

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente

<preghiamo(at)aruba(dotcom> è anomalo e non proviene dal dominio ufficiale di

Aruba.

Notiamo altresì che i cyber-criminali, per rendere l'alert più attendibile, hanno avuto l'accorgimento di inserire in calce alla mail il copyright con la P.Iva che, da una verifica, sembrerebbe quella autentica di

Aruba.

Chi dovesse malauguratamente cliccare sui link

RINNOVA ORA CON UN CLICK oppure

RINNOVA IL DOMINIO verrà dirottato su una pagina WEB che non ha nulla a che vedere con il server della casella di posta elettronica, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

11 Agosto 2021 ==> Phishing Account di Posta elettronica

«OGGETTO: <

Cancel request for **** Password reset>

Questo tentativo di phishing ha l'obiettivo di rubare la password di accesso alla casella di posta elettronica.

Il messaggio, in linqua inglese, notifica all'utente che la password del suo account e-mail è in scadenza.

Per riconfermare la password attuale o procedere alla reimpostazione di una nuova sembra necessario, per entrambi i casi, accedere all'account cliccando su uno dei due link proposti, ovvero:

Keep current password

Restore current password

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile a qualche gestore di posta elettronica. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

Keep current password oppure sul link

Restore current password verrà dirottato in entrambi i casi su una pagina WEB anomala.

|

|

Dall'immagine di lato notiamo che compare una maschera di autenticazione dove viene richiesto di inserire la password della casella di posta oggetto della truffa. La videata che compare è decisamente scarna e priva di informazioni inerenti, in particolar modo, al gestore della posta elettronica dove dovrebbe essere ospitata la casella e-mail del destinatario.

A colpo d'occhio notiamo soprattutto che la pagina di accesso ha un indirizzo/dominio anomalo...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https[:]//581702[.]selcdn[.]ru/... |

Inserendo i propri dati su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

08 - 13 Agosto 2021 ==> SCAM Donazione

Di seguito riportiamo due tentativi di SCAM giunti questo mese, entrambi volti a truffare il destinatario attraverso una finta donazione in denaro.

Lo scopo di questi tentativi di truffa è proprio il voler sottrarre o trasferire ingenti somme di denaro, attraverso una falsa comunicazione che giunge generalmente via mail.

E-mail SCAM Donazione del 08/08/2021

II messaggio, scritto in un italiano molto grossolano e visualizzato nell'immagine di lato, sembra giungere da una signora anziana, una certa Josan Nowak, che, in quanto malata terminale, vuole lasciare in donazione per beneficenza l'eredità del marito defunto.. Si tratta di ben $ 4.800.000,00.

Con sollecitudine invita quindi il malcapitato ricevente a darle un riscontro per procedere alla donazione.

|

|

E-mail SCAM Donazione del 13/08/2021

II secondo messaggio, di cui riportiamo di lato l'immagine, è sempre redatto in un italiano zoppicante e sembra giungere questa volta da una certa signora Smith Angela, anch'essa vedova che vorrebbe donare il deposito del marito defunto di USD 25.200.000,00 per investirlo in scopi umanitari. Al fine di redigere un contratto prima di procedere al trasferimento del denaro in questo caso vengono richiesti al malcapitato destinatario anche i suoi dati (nome, indirizzo, carta d'identità, telefono). |

|

Chiaramente in entrambi i casi si tratta di veri e propri tentativi di truffa arichitettati per estorcere denaro.

Quindi vi invitiamo a prestare attenzione per non cadere in questi tranelli..come primo campanello d'allarme basti pensare che difficilmente vengono effettuate donazioni a persone sconosciute, a maggior ragione se l'importo è cospiquo.

06 Agosto 2021 ==> Phishing Account di Posta elettronica

«OGGETTO: <

MAILBOX SECURITY UPDATE - BLACKLIST SUMMARY>

Questo tentativo di phishing ha l'obiettivo di rubare la password di accesso alla casella di posta elettronica.

Il messaggio, in linqua inglese, informa l'utente che, a seguito di un aggiornamento è stata ritardata la ricezione di alcuni messaggi. Per ottenere il trasferimento di questi sulla Posta in Arrivo è necessario cliccare sul link

Move to Inbox entro 1-2 ore dalla ricezione del messaggio.

Analizzando la mail possiamo notare fin da subito che non vi è chiarezza su quale sia il Server di Posta elettronica

in cui è ospitato l'account oggetto della truffa.

Questo dovrebbe quantomai insospettirci.

Inoltre notiamo che nella mail è riportata una sintesi dei messaggi pendenti con l'indicazione di mittenti e oggetti dei messaggi... il tutto sembra decisamente dubbioso.

In conclusione, chi malauguratamente cliccherà sul link

Move to Inbox verrà dirottato su una pagina WEB che non ha nulla a che vedere con il server della casella di posta elettronica, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

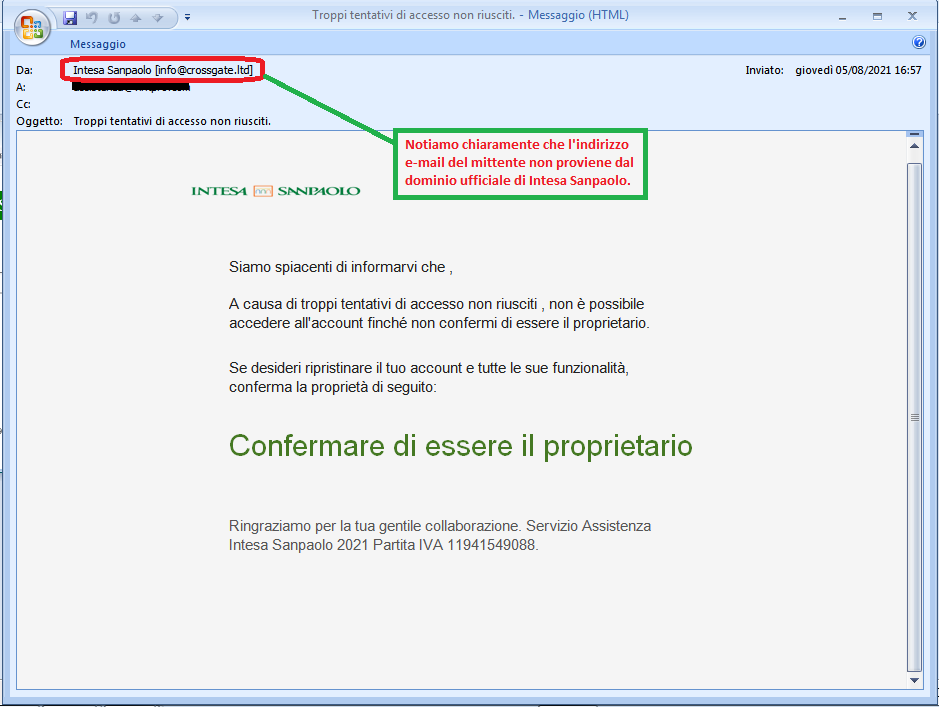

5 Agosto 2021 ==> Phishing Intesa Sanpaolo

«OGGETTO: <

Troppi tentativi di accesso non riusciti.>

Questo nuovo tentativo di phishing giunge da una finta e-mail da parte di

Intesa Sanpaolo.

Il messaggio che sembra apparentemente provenire da Intesa Sanpaolo informa l'ignaro ricevente che a causa di troppi tentativi di accesso al suo account non riusciti, non può più accedere ai servizi online finchè non conferma di essere il proprietario dell'account. Lo invita quindi a confermare la propria identità per riprisitinare tutte le funzionalità del suo account online, attraverso il seguente link:

Confermare di essere il proprietario

Il messaggio di alert giunge da un indirizzo email <info(at)crossgate(dot)ltd> estraneo al dominio ufficiale di Intesa Sanpaolo, e contiene un testo che, oltre ad essere estremamente scarno e conciso, è molto generico, non viene infatti riportato alcun dato identificativo del titolare del conto corrente in oggetto. Tuttavia il cyber criminale per rendere il messaggio un pò più attendibile riporta alcuni dati identificativi riconducibili a Intesa Sanpaolo <Intesa Sanpaolo 2021 Partita IVA 11941549088>, anche se non del tutto completi.

L'intento è quello di portare il ricevente a cliccare sul link:

Confermare di essere il proprietario

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di Intesa Sanpaolo ma che, come si può vedere dall' immagine sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

A colpo d'occhio la pagina web dove si viene dirottati sembra attendibile, soprattutto grazie agli accorgimenti grafici utilizzati che possono trarre in inganno l'utente. Il sito infatti visivamente simula discretamente il portale di Intesa Sanpaolo.

Notiamo tuttavia che la pagina di accesso alla gestione dell'Account è ospitata su un indirizzo/dominio che non ha nulla a che fare con Intesa Sanpaolo, come si può notare dall'immagine di lato, e che riportiamo di seguito:

https[:]//accedialapaginasicuraecompleta[.]sv-italia[.]it/818a.... |

Inserendo i dati di accesso all'account

Intesa Sanpaolo su questo FORM per effettuare l'accesso al conto corrente, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

01/07/2021 15:58:27 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2021...

07/06/2021 16:44:58 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di giungo 2021...

12/05/2021 12:38:10 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2021...

06/04/2021 10:55:46 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2021...

04/03/2021 09:06:29 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2021..

04/02/2021 09:06:29 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2021...

08/01/2021 10:19:02 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2021...

03/

12/2020 15:22:15 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2020...

04/11/2020 17:18:00 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2020...

06/10/2020 12:48:02 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2020...

01/09/2020 11:37:02 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2020...

05/08/2020 10:29:13 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2020...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Particolari ringraziamenti al sig. Marco Mira per la fattiva collaborazione che hanno voluto accordarci con l'invio di materiale per l'analisi.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (https://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

|

|

C.R.A.M. Centro Ricerche Anti-Malware di

TG Soft