|

Il ransomware Ryuk, versione modificata di Hermes, viene utilizzato da un gruppo cyber-criminale chiamato Grim Spider, la cui prima apparizione risale al mese di agosto 2018.

Il C.R.A.M. (Centro di Ricerca Anti-Malware) di TG Soft ha analizzato negli ultimi mesi l’evoluzione di questo ransomware.

Last update: 2019-07-23

|

INDICE

|

Introduzione

Lo scopo del gruppo Grim Spider è quello di colpire grandi organizzazioni utilizzando il ransomware Ryuk attraverso attacchi mirati. Infatti il ransomware Ryuk non viene distribuito attraverso campagne di malspam, ma viene veicolato attraverso cyber-attacchi che sfruttano altri malware come Emotet e TrickBot. L'utilizzo dei malware, come Emotet e TrickBot che oltre ad essere dei Trojan Banker, hanno la capacità di esfiltrare informazioni riservate come credenziali di accesso, ma anche inerenti alla struttura della rete della vittima.

Negli ultimi mesi Ryuk è diventato tristemente famoso per diversi attacchi negli Stati Uniti e in Italia. Ad inizio giugno 2019 la società "Bonfiglioli" è stata pesantemente attaccata e le è stato richiesto un riscatto pari a 2,4 milioni di euro.

Analisi ransomware Ryuk

Il sample che abbiamo analizzato del ransomware

Ryuk risale al 26 giugno 2019.

Nome file:

etzivrs.exe

Dimensione: 186.880 byte

MD5: 060374D93D83ED5218B63610739AB5A8

Data di compilazione: 26/06/2019 19.14.12

Il file eseguibile del malware

Ryuk può essere eseguito con dei parametri in base alle funzioni del ransomware, come possiamo vedere:

<malware Ryuk.exe> <arg 1> <arg 2>

L'esecuzione di default di

Ryuk avviene senza indicare parametri, in questa situazione verranno eseguiti tutti gli "step" necessari per perpetrare la cifratura locale e di rete.

Se viene indicato solamente il parametro

<arg 1>, allora

Ryuk tratterà il parametro

<arg 1> come se fosse un file e tenterà di cancellarlo, dopo l'esecuzione continuerà come se fosse stato eseguito senza parametri.

Supponendo che venga eseguito senza parametri il ransomware

Ryuk, la prima operazione è quella di enumerare tutte le unità del disco.

Interessante notare che sia i dischi di rete mappati sia le unità cd-rom non vengono presi in considerazione dal ransomware.

Quando individua la prima unità di un disco fisso,

Ryuk copia il file eseguibile di partenza con un nome casuale, ad esempio

TIMMhwH.exe, e lo esegue passandogli i seguenti paramametri:

<nome random>.exe 5 <unità>:

Qui possiamo vedere un esempio:

TIMMhwH.exe 5 C:

L'operazione di eseguire nuovi processi di se stesso viene ripetuta per ogni disco fisso individuato nel sistema della vittima.

A questo punto avremo diversi processi di

Ryuk attivi in memoria, almeno uno per unità più il processo padre di partenza.

Il processo iniziale, che chiameremo padre di

Ryuk, dopo avere terminato di generare nuovi processi figli, verifica la versione del sistema operativo di Windows.

Ryuk esegue operazioni diverse in base alla versione del sistema operativo, la condizione si basa sul controllo della versione maggiore del s.o., se questo è superiore alla 5 vuol dire che il sistema operativo è compreso tra Vista e Windows 10, altrimenti stiamo operando su Windows XP/Server 2003.

Da Vista in su,

Ryuk crea un

Thread per terminare

38 processi e arrestare

62 servizi, come possiamo vedere dalla seguente tabella:

| Processi |

Servizi |

veeam

backup

backup

xchange

sql

dbeng

sofos

calc

ekrn

zoolz

encsvc

excel

firefoxconfig

infopath

msaccess

mspub

mydesktop

ocautoupds

ocomm

ocssd

onenote

oracle

outlook

powerpnt

sqbcoreservice

steam

synctime

tbirdconfig

thebat

thunderbird

visio

word

xfssvccon

tmlisten

pccntmon

cntaosmgr

ntrtscan

mbamtray |

veeam

back

xchange

ackup

acronis

sql

enterprise

sophos

veeam

acrsch

antivirus

antivirus

bedbg

dcagent

epsecurity

epupdate

eraser

esgshkernel

fa_scheduler

iisadmin

imap4

mbam

endpoint

afee

mcshield

task

mfemms

mfevtp

mms

msdts

exchange

ntrt

pdvf

pop3

report

resvc

sacsvr

savadmin

sams

sdrsvc

sepmaster

monitor

smcinst

smcservice

smtp

snac

swi_

ccsf

truekey

tmlisten

ui0detect

w3s

wrsvc

netmsmq

ekrn

ehttpsrv

eshasrv

avp

klnagent

wbengine

kavf

mfefire |

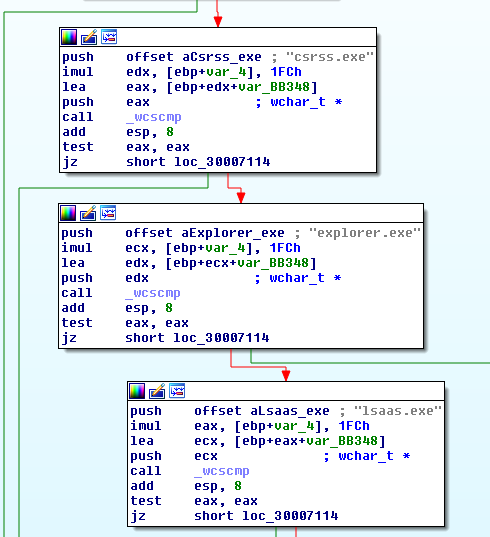

A questo punto enumera i processi attivi del sistema, e se ha sufficienti privilegi, esegue un

injection con il codice del ransomware. Vengono esclusi i seguenti processi dall'injection:

- csrss.exe

- explorer.exe

- lsaas.exe

come possiamo vedere nella figura a destra. |

|

L'injection avviene attraverso l'api

CreateRemoteThread, che esegue il thread chiamato "

StartAddress", come possiamo vedere in figura:

La funzione

"StartAddress" per prima cosa, crea un file denominato

sys all'interno della cartella

public dell'utente, dopo inizia la cifratura dei file e alla fine crea un file denominato

finish sempre all'ìnterno della cartella

public.

A questo punto oltre al processo padre di

Ryuk, oltre ai processi figli creati, vi sono ora anche i processi in esecuzione infettati (via

injection) con

Ryuk, tutti pronti a cifrare i file del computer.

Cifratura dei file

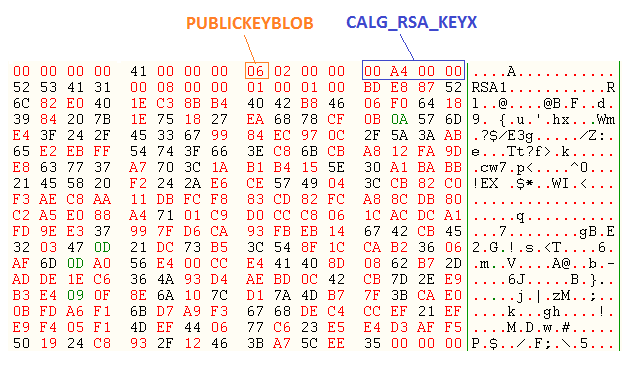

Ryuk utilizza le CryptoAPI di Microsoft per la cifratura dei file impostando un CSP (cryptographic service provider) di tipo PROV_RSA_AES.

All'interno del file di Ryuk è memorizzata una chiave pubblica RSA che possiamo vedere in figura:

La chiave pubblica è di tipo CALG_RSA_KEYX ed è embedded all'interno del malware Ryuk, questa viene importata attraverso l'api CryptImportKey e servirà per cifrare la chiave utilizzata per codificare i file della vittima.

Il passaggio successivo del malware è decifrare gli indirizzi email per il riscatto, nel sample analizzato sono:

- chris-morris-1976@protonmail.com

- tasha-williams.91@protonmail.com

Dopo decifra la pagina html che verrà salvata successivamente nel file: RyukReadMe.html.

Ancora una volta il ransomware Ryuk termina i processi e arresta i servizi che abbiamo elencato sopra.

A questo punto viene creato in %temp% il file RyukReadMe.html con le istruzioni del riscatto, questo file verrà creato successivamente in ogni cartella.

Adesso in base al parametro di esecuzione del file eseguibile di Ryuk, eseguirà la seguente procedura:

- Se 5 allora cifra il disco fisso in base alla lettera dell'unità passata come parametro

- Se 7 allora enumera le risorse di Rete e le cifra

- Se 2 allora cifra tutte le unità partendo da A:, B:, C:, etc.

- Altrimenti cifra tutte le unità partendo da Z:, Y:, X:, etc.

Invece i processi che sono "iniettati" con Ryuk cifreranno tutte le unità partendo da Z:, Y:, X:, etc.

Il passaggio successivo consiste nell'enumerazione dei file e delle cartelle per la cifratura.

Le seguenti cartelle verranno saltate dal Ryuk, cioè i file presenti all'interno di queste cartelle non saranno cifrati:

- AhnLab

- Chrome

- Mozilla

- $Recycled.Bin

- WINDOWS

La cartella denominata "

AhnLab" si riferisce all'omonimo anti-virus coreano, come abbiamo indicato precedentemente

Ryuk deriva dal ransomware

Hermes, il quale è stato molto probabilmente sviluppato dalla Nord Corea ed i suoi sorgenti sono stati venduti in forum nel dark-web.

Inoltre non vengono cifrati i seguenti file:

- RyukReadMe.html

- UNIQUE_ID_DO_NOT_REMOVE

- PUBLIC

Ma non solo, anche le seguenti cartelle di sistema vengono saltate durante la fase di cifratura:

- "\\Windows\\"

- "sysvol"

- "netlogon"

Verranno cifrati tutti i file tranne le seguenti estensioni:

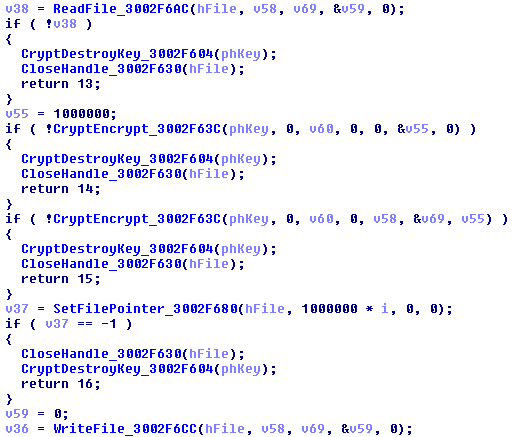

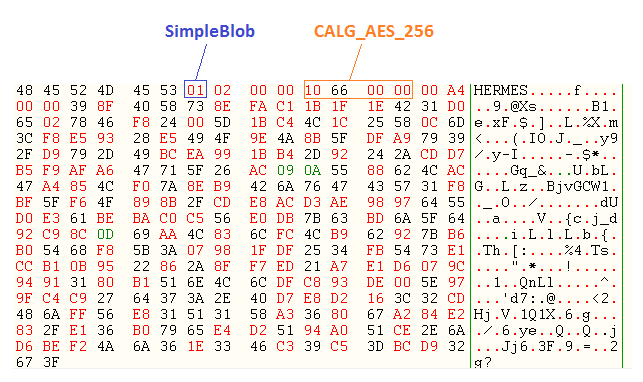

L'algoritmo di cifratura utilizzato è AES-256, la chiave di cifratura è diversa per ogni file e viene calcolata attraverso l'api CryptGenKey, come possiamo vedere in figura:

La cifratura avviene chiamando l'api CryptEncrypt, come possiamo vedere in figura:

Alla fine di ogni file cifrato viene appeso:

- il marcatore: HERMES

- <simpleblob>

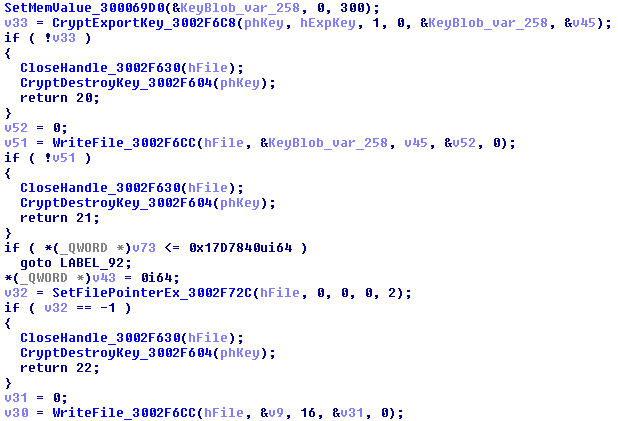

Il "simpleblob" è una struttura dati di tipo "blob", che contiene la chiave di cifratura di AES-256 cifrata a sua volta con la chiave pubblica RSA embedded indicata precedentemente. Questa operazione avviene esportando la chiave di cifratura di AES-256, come possiamo vedere in figura l'esportazione e la sua successiva scrittura nel file

Inoltre se la dimensione del file da cifrare è maggiore di 25000000 bytes vengono appesi dopo il "simpleblob" ulterori 16 byte orginali del file da cifrare.

Nella figura sottostante possiamo vedere il marcatore "HERMES" e il "simpleblob" contenente la chiave di cifratura di AES-256:

Torna ad inizio pagina

Cifratura dei file in rete

Come abbiamo indicato precedentemente Ryuk non considera le unità mappate di rete, ma invece accede direttamente ai percorsi di rete condivisi.

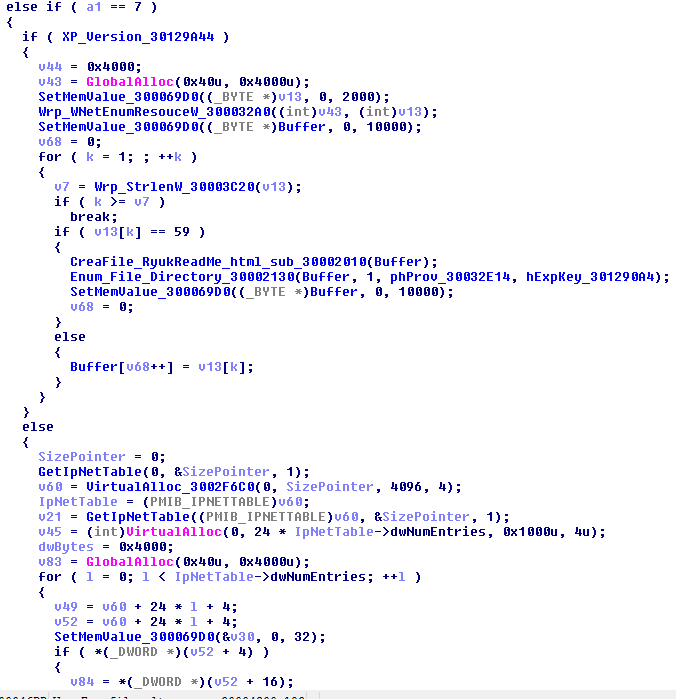

Nella figura sottostante possiamo vedere i 2 metodi utilizzati per enumerare le risorse di rete:

Se il sistema operativo è Windows XP / Server 2003 utilizzerà l'api WNetEnumResource per enumerare tutte le risorse di rete condivise.

Invece da Windows Vista fino a Windows 10, Ryuk utilizzerà l'api GetIpNetTable per ottenere la tabella dell'Address Resolution Protocol (ARP). L'Arp è responsabile per la risoluzione degli indirizzi IPv4 in indirizzi fisici "Mac Address". Con "WNetEnumResource" potrà enumerare la rete attraverso gli indirizzi IPv4 ottenuti dalla tabella ARP con GetIpNetTable, con chiamate del tipo: "\\<address IPv4>".

Richiesta riscatto

Nella figura sottostante possiamo vedere il contenuto del file

RyukReadMe.html:

In alto a sinistra sono presenti i due indirizzi email da contattare per avere le informazioni di riscatto, ed in basso a destra la frase "

balance of shadow universe".

Conclusioni

Il Ransomware

Ryuk utilizza una chiave pubblica

RSA embedded nel file eseguibile, che viene utilizzata per cifrare la chiave di

AES-256 bit utilizzata per codificare i file della vittima.

Ryuk non invia nessuna informazione a server di comando e controllo, tutte le informazioni per decifrare sono appese alla fine dei file cifrati.

Questo schema di cifratura utilizzato da

Ryuk, fa intendere che ogni sample è creato ad hoc per la vittima designata, la quale solamente pagando il riscatto potrà entrare in possesso del programma "decipher" contenente la chiave privata

RSA per decodifcare la chiave di cifratura

AES-256 bit, che verrà utilizzata poi per decifrare i file.

Ryuk è un ransomware atipico, ma molto pericoloso, utilizzato da un gruppo criminale noto con il nome di

Grim Spider, per colpire grandi organizzazioni a livello mondiale. Questa tipologia di ransomware si discosta notevolmente da quelli che vengono distribuiti attraverso massive campagne malspam, perchè i loro attacchi sono mirati verso grandi organizzazioni per ottenere un elevato guadagno.

IOC

MD5:

060374D93D83ED5218B63610739AB5A8

Autori: Gianfranco Tonello, Michele Zuin

TG Soft - Centro Ricerche Anti-Malware (C.R.A.M.)

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possibile/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina