18/02/2016

15:50

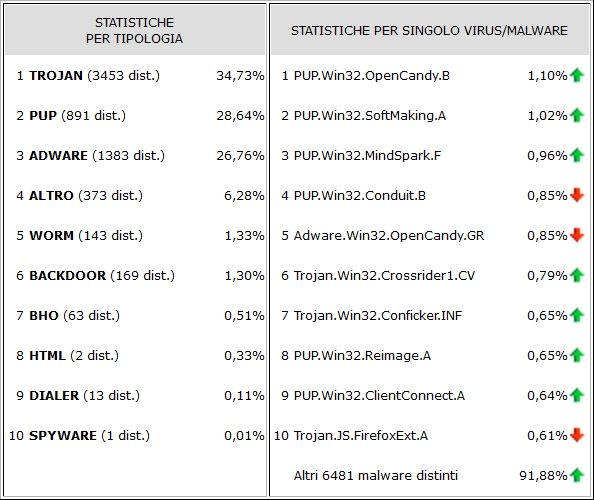

| Il C.R.A.M. (Centro Ricerche Anti-Malware) di TG Soft ha pubblicato le statistiche dei virus/malware realmente circolanti nel mese di Gennaio 2016. Scopriamo quali sono le famiglie e varianti di Malware che hanno infettato i PC degli utenti. |  |

Click per ingrandire |

Analizzando la statistica riportata sulla sinistra è possibile osservare come la famiglia dei Trojan è sicuramente la famiglia dei malware più diffusa ed a seguire, come da molti mesi ormai, ci sono le due categorie che comprendono i programmi pubblicitari ovvero ADWARE e PUP. Troppo spesso ci fidiamo di siti web considerati "sicuri" che distribuiscono software. |

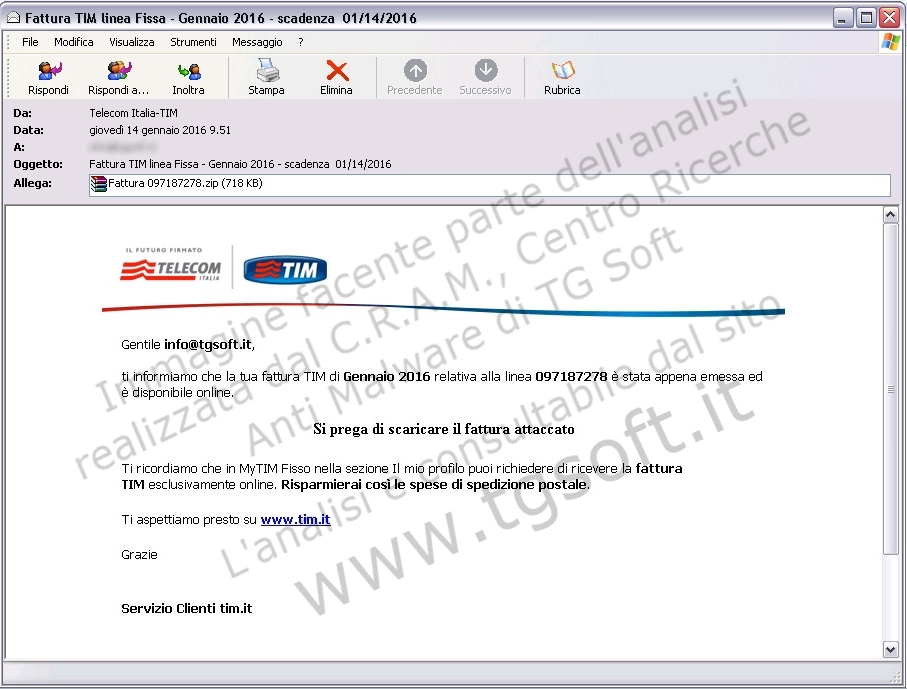

1) 14-01-2016 -> "Falsa e-mail TELECOM Italia-TIM scatena nuove varianti di CTB-Locker che crittografano i file di dati dei PC / SERVER e richiedono il riscatto!"

2) 19-01-2016 -> "Anno nuovo... vecchie conoscenze... CryptoLocker is back !"

3) 25-01-2016 -> "Primi casi del nuovo TeslaCrypt 3.0 anche in Italia."

4) 01-02-2016 -> "Lunedì nero: nuova ondata di attacchi da parte di TeslaCrypt 3.0" che se anche datata il primo giorno di Febbraio, l'invio massivo delle email è avvenuto tra gli ultimi giorni di Gennaio ed i primi giorni di Febbraio.

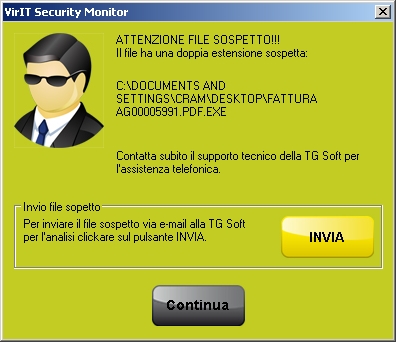

Le numerose varianti di CRYPTOMALWARE non sono presenti nella classifica dato che la maggior parte elimina il proprio file eseguibile, colpevole della crittografazione, alla fine della procedura in modo da non permetterne la sua individuazione.

| A destra è possibile osservare il codice all'interno dei javascript che sono stati inviati come allegati di email truffa. Il javascript malevolo, intercettato da Vir.IT eXplorer PRO come Trojan.JS.Dropper.BA, effettua il download del Teslacrypt, nell'esempio il file 80.exe e lo salva all'interno della directory %TEMP% ovvero la cartella dove vengono salvati i file temporanei dell'utente. Poi viene rinominato con il nome contenuto nella variabile "FILE_NAME" ed infine viene eseguito. Il nome file del javascript contenuto come allegato alla email era formato da: invoce_scan_<stringacasuale>.js invoice_copy_<stringacasuale>.js invoice_<stringacasuale>.js |

Fra i virus/malware realmente circolanti che si diffondono via email in questo mese il C.R.A.M. di TG Soft ha analizzato numerosi episodi di email truffa contenenti finti allegati (come fatture, ddt ecc...). Andiamo ad analizzare le segnalazioni arrivate

| Come si può notare dalla classifica dei virus/malware maggiormente diffusi nel mese di gennaio 2016, al primo posto, troviamo il W97M.Downloader.AZ, macro contenutl all'interno di un finto documento Word spacciato per fattura. Di seguito troviamo le macro infette contenute sempre dentro finti documenti Excel, X97M/Downloader.H e W97M/Generic.K, alcuni cryptomalware come Trojan.Win32.CTBLocker.BK e Trojan.Win32.CryptLocker.EA. Il C.R.A.M. di TG Soft ha già analizzato questi cryptomalware anche durante lo stesso mese. |

Click per ingrandire |

|

| Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- che TG Soft rende liberamente utilizzabile sia in ambito privato sia in ambito aziendale. Vir.IT eXplorer Lite è interoperabile con altri AntiVirus già presenti sul computer, senza doverli disinstallare, permettendo quindi quel controllo incrociato che oggigiorno non è più un vezzo, ma una necessità. Vai alla pagina di download. |  |