|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 27 giugno al 03 luglio 2020: Ursnif, Avaddon, Phorpiex, SLoad, Adwind, NanoCore, Azorult, Downloader, FormBook

|

INDICE

==> 29 giugno 2020 => Ursnif, Adwind, Downloader, PWStealer

==> 30 giugno 2020 => Avaddon, Phorpiex, Azorult, PWStealer

==> 01 luglio 2020 => Ursnif, SLoad

==> 02 luglio 2020 => Ursnif, PWStealer

==> 03 luglio 2020 => NanoCore, FormBook

==> Consulta le campagne del mese di Giugno/Luglio

|

Nella settimana corrente vi è stato un lieve calo delle campagne totali di malspam distribuite in Italia, rispetto alla settimana scorsa, come possiamo notare dal grafico di seguito, dove sono state confrontate le ultime 4 settimane. Vi è però un lieve incremento per quanto riguarda le campagne mirate ad utenti italiani.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 125 le campagne che abbiamo monitorato, di cui 16 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_23 |

06/06 |

12/06 |

| Week_24 |

13/06 |

19/06 |

| Week_25 |

20/06 |

26/06 |

| Week_26 |

27/06 |

03/07 |

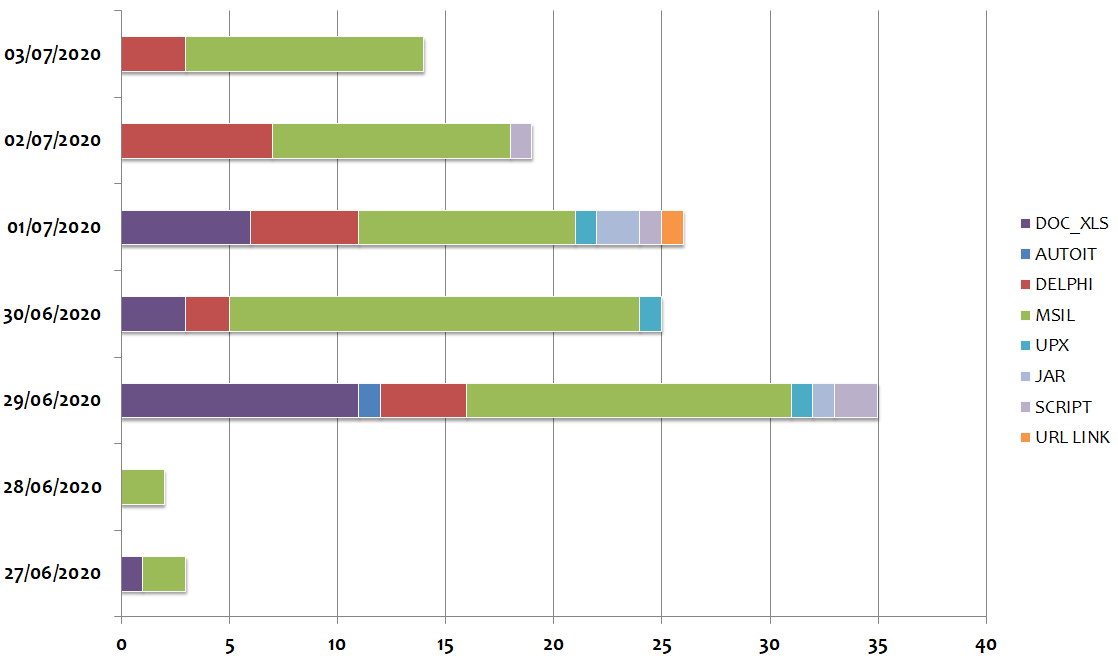

Nella settimana corrente il picco delle campagne è stato lunedì 29 giugno, con 35 campagne di cui 6 con messaggi rivolti direttamente ad utenti italiani, e sono andate a diminuire verso il fine settimana, come è evidenziato dal grafico riportato di seguito.

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 57% dei malware inviati via mail, seguito con il 17% di sample in Delphi.

L' 17% dei sample distribuiti sono documenti di Office (Word, Excel), che scaricano altri malware, come ad esempio Ursnif.

Anche questa settimana non riscontriamo samples impacchettati in Visual Basic (VB), da quando gli autori italiani di CloudEyE Protector hanno sospeso "temporaneamente" il servizio.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

PWStealer

Purchase Order AA0003454#29062020.PDF.exe

MD5: cf45cd8bf857c58aac245f7fd82a21c9

Dimensione: 487424 Bytes

VirIT:

Trojan.Win32.PSWStealer.CGZ

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: mail.pakistanconsulateny.org -> 66.96.130.119 Porta: 587

La mail a cui vengono inviati i dati: security@pakistanconsulateny[.]org

IOC:

cf45cd8bf857c58aac245f7fd82a21c9

Ursnif

utente_3405.xls

MD5: 2e2c9f07f99791d6482e4839b95ec1ef

Dimensione: 241152 Bytes

VirIT:

X97M.Ursnif.CGZ

[ PAYLOAD URSNIF ]

MD5: 579318df19a21d08754a187d70f4a759

Dimensione: 183296 Bytes

VirIT: Trojan.Win32.Ursnif.CGZ

| Versione: 250150 |

| Gruppo: 8781 |

| Key: 10291029JSJUYNHG |

IOC:

2e2c9f07f99791d6482e4839b95ec1ef

579318df19a21d08754a187d70f4a759

p://gstat.securityguardlisting[.]com/setup.exe

p://line.ehrlum[.]com

Downloader

In allegato è il nostro ordine.exe

MD5: 51c0b8ed8fefbc54a2dee932441e60f5

Dimensione: 1042434 Bytes

VirIT:

Trojan.Win32.Injector.CHBB

Scarica il file malevolo in Base64 da: https://drive.google.com/u/0/uc?id=[..]&export=download

MD5: 754171ffc02aa50e530f559564fa3b7c

Dimensione: 719532 Bytes

VirIT:

Trojan.B64.BypassUAC.CHH

[ MALWARE DECODIFICATO ]

MD5: 9a6cab1d29d901c617a327fadecee5c0

Dimensione: 539648 Bytes

VirIT:

Trojan.Win32.BypassUAC.CHH

IOC:

51c0b8ed8fefbc54a2dee932441e60f5

754171ffc02aa50e530f559564fa3b7c

9a6cab1d29d901c617a327fadecee5c0

Adwind

Pagamento-Ref20202906.jar

MD5: bcf0b9b0503e076e3fd38b33a0b71af5

Dimensione: 415603 Bytes

VirIT:

Trojan.Java.Adwind.CHA

IOC:

bcf0b9b0503e076e3fd38b33a0b71af5

PWStealer

Pesanan Baru.exe

MD5: 8b00363eac9833fe521687202f6dee78

Dimensione: 455168 Bytes

VirIT:

Trojan.Win32.Injector.CHA

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- Outlook

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: us2.smtp.mailhostbox.com -> 208.91.199.224 Porta: 587

La mail a cui vengono inviati i dati: ventas@sljsergen.com

IOC:

8b00363eac9833fe521687202f6dee78

Ursnif

utente_859.xls

MD5: 6f8718edb7a036e802ce95ca82e7c57a

Dimensione: 228864 Bytes

VirIT:

X97M.Downloader.CHCC

[ PAYLOAD URSNIF ]

MD5: 83a5ce5de5826e71fc1d4cc8fbb96c56

Dimensione: 185856 Bytes

VirIT: Trojan.Win32.Banker.EIQ

| Versione: 250150 |

| Gruppo: 8781 |

| Key: 10291029JSJUYNHG |

IOC:

6f8718edb7a036e802ce95ca82e7c57a

83a5ce5de5826e71fc1d4cc8fbb96c56

p://gstat.securityguardlisting[.]com/setup.exe

p://line.ehrlum[.]com

PWStealer

pagamento.pdf.exe

MD5: 2dc09d438a5d93330cdc95cbcc1f92df

Dimensione: 660480 Bytes

VirIT: Trojan.Win32.PSWStealer.CHB

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- Outlook

IOC:

2dc09d438a5d93330cdc95cbcc1f92df

Phorpiex

PIC117181.jpg.js

MD5: a7ab035cbabbaa850b95e1eb8c877789

Dimensione: 650 Bytes

VirIT:

Trojan.JS.Dwnldr.CHA

394955.exe

MD5: 13fc8c5281a3ec99e5ea8653243d2b3d

Dimensione: 12800 Bytes

VirIT:

Trojan.Win32.Phorpiex.CHB

IOC:

a7ab035cbabbaa850b95e1eb8c877789

13fc8c5281a3ec99e5ea8653243d2b3d

p://217.8.117[.]63

Avaddon

Notifica ufficiale 2020.xls

MD5: 6afb8b76ce64771cbb5ef4b6fa03bb74

Dimensione: 64512 Bytes

VirIT:

X97M.Avaddon.CHB

[ PAYLOAD AVADDON ]

MD5: a7700be4b2f94fa40c0c8fb0123f0512

Dimensione: 2108248 Bytes

VirIT:

Trojan.Win32.CryptAvaddon.CHB

IOC:

6afb8b76ce64771cbb5ef4b6fa03bb74

a7700be4b2f94fa40c0c8fb0123f0512

Azorult

Avviso messaggio6289452130.exe

MD5: 0a68594f8c9e2ad6cefaf6f3ac679ba6

Dimensione: 223744 Bytes

VirIT:

Trojan.Win32.PSWStealer.CHG

IOC:

0a68594f8c9e2ad6cefaf6f3ac679ba6

Ursnif

Fattura_56293.xlsm

MD5: 21e0ed9574ed969cc9982d6c349c0297

Dimensione: 53070 Bytes

VirIT:

X97M.Ursnif.CHD

[ PAYLOAD URSNIF ]

MD5: 2cb145f2a13ac21461c32a21fa6f50b9

Dimensione: 201728 Bytes

VirIT: Trojan.Win32.Ursnif.CHD

| Versione: 250153 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

IOC:

21e0ed9574ed969cc9982d6c349c0297

2cb145f2a13ac21461c32a21fa6f50b9

p://casecose20smart[.]net

s://lavorosubordinatosmartw.org/

SLoad

File_5996295.vbs

MD5: be208415e671a1d3f88b18ed776caac7

Dimensione: 260050944 Bytes

VirIT:

Trojan.VBS.Dwnldr.CHC

WindowsIndexingService.vbs

MD5: 7f142af15d15219733812cac5f8b02f4

Dimensione: 46106 Bytes

VirIT: Trojan.VBS.Dwnldr.CHE

IOC:

be208415e671a1d3f88b18ed776caac7

7f142af15d15219733812cac5f8b02f4

p://documents[.]forwardlifeservices.com

p://documents[.]downloadthatmusic.com

p://z2uymda2mjc[.]top

Ursnif

utente_7344.xls

MD5: 3a0c341e3cc6d3fc0a313047b149445f

Dimensione: 208896 Bytes

VirIT:

X97M.Ursnif.CHF

[ PAYLOAD URSNIF ]

MD5: 6a98ee8e237f9ced161c1d5553f28cd5

Dimensione: 236032 Bytes

VirIT: Trojan.Win32.Ursnif.CHF

| Versione: 250153 |

| Gruppo: 8981 |

| Key: 10291029JSJUYNHG |

IOC:

3a0c341e3cc6d3fc0a313047b149445f

6a98ee8e237f9ced161c1d5553f28cd5

p://gstat.262productions[.]com

p://link.rolandchase[.]com/setup.exe

PWStealer

Richiesta Di Preventivo.exe

MD5: 2ed69e6420a7da60b32a649826c0d983

Dimensione: 400384 Bytes

VirIT: Trojan.Win32.PSWStealer.CHH

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- Outlook

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: smtp.pharco--corp[.]com -> 208.91.199[.]225 Porta: 587

La mail a cui vengon inviati i dati: mohamed.elshimy@pharco--corp[.]com

IOC:

2ed69e6420a7da60b32a649826c0d983

NanoCore

Notifica di spedizione del servizio corriere Bartolini.exe

MD5: 15f34123af9e097443fc329bafe09e5a

Dimensione: 370176 Bytes

VirIT: Trojan.Win32.PSWStealer.CHH

IOC:

15f34123af9e097443fc329bafe09e5a

FormBook

BONIFICO FATT.exe

MD5: 223a114cd5d021cddb63746d1f0db878

Dimensione: 381957 Bytes

VirIT: Trojan.Win32.FormBook.CHH

IOC:

223a114cd5d021cddb63746d1f0db878

Consulta le campagne del mese di Giugno/Luglio

Vi invitiamo a consultare i report del mese di Giugno/Luglio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

13/06/2020 =

Report settimanale delle campagne italiane di Malspam dal 13 giugno al 19 giugno 2020

06/06/2020 =

Report settimanale delle campagne italiane di MalSpam dal 06 giugno al 12 giugno 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft