|

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di marzo 2021.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

31 Marzo 2021==> Tentativo di SCAM

«OGGETTO: <

Property investment>

Di seguito riportiamo un nuovo tentativo di truffa, chiamato

SCAM che promette grossi guadagni in cambio di somme di denaro da anticipare sotto forma di investimento...si tratta evidentemente di una TRUFFA!!

Il messaggio indirizzato al malcapitato è formulato con un linguaggio quasi amichevole, ed è rivolto in questo caso ad una specifica categoria ossia gli architteti. Il messaggio riporta quanto segue:

"

Ho finito di esaminare il tuo profilo di architetto competente ed esperto di casa a Padova, Italia e sono molto interessato, dopo averlo esaminato, ritengo necessario scriverti e chiederti se posso avere dei fondi investiti sotto la tua gestione... Il mio nome è Alexey Ulyukaev, l'ex ministro dello Sviluppo economico qui in Russia. Attualmente sto scontando una pena detentiva di otto anni per alcune accuse inventate. Il motivo per cui ti scrivo in qualità di Architetto Certificato Padova è per chiederti se puoi aiutare ad investire fondi come investitore silenzioso soprattutto nel settore immobiliare italiano. Questo perché, come architetto, credo che sarai in grado di fare le migliori scelte di investimento edilizio o immobiliare... Ti mando una copia del mio passaporto internazionale in modo che tu possa essere più fiducioso..."

Analizzando la mail il truffatore spiega i motivi del suo contatto e di quello che sta cercando, ovviamente lo scopo è quello di far credere al malcapitato che ci siano delle possibilità realii di investimento nel suo campo, e per rendere il messaggio più veritiero il mittente, un certo Alexey Ulyukaev, allega anche il suo passaporto, come per mostrare che il suo interesse ad una proficua collaborazione è reale.

In conclusione vi invitiamo sempre a diffidare da queste e-mail che celano delle vere e proprie truffe, con lo scopo di rubare grosse somme di denaro promettendo mirabolanti investimenti.

25 Marzo 2021 ==> Smishing ''Il tuo pacco e' stato trattenuto''

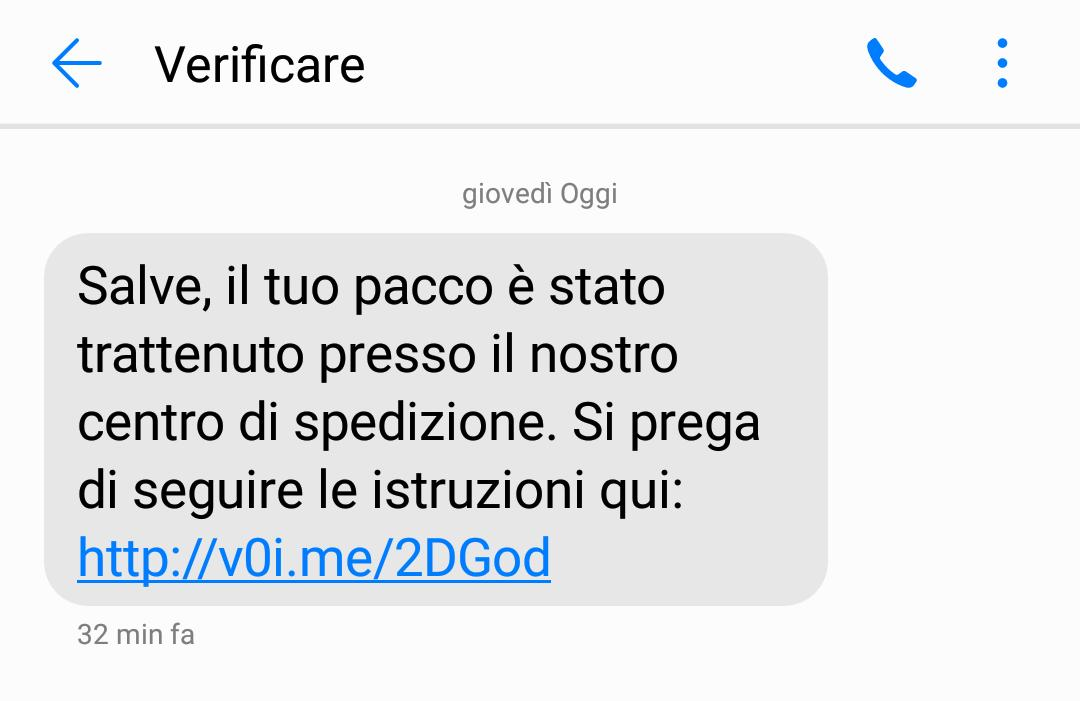

Analizziamo di seguito un nuovo tentativo di furto dati sensibili che giunge attraverso un sms ingannevole.

Il messaggio, che riportiamo di lato, fa riferimento nello specifico ad una spedizione in sospeso. Segnala infatti all'ignaro ricevente che il suo pacco è stato trattenuto presso il centro di spedizione e che è necessario cliccare sul link proposto per seguire le istruzioni e procedere allo sblocco della spedizione.

Il primo campanello d'allarme sull'autenticità dell'alert è la provenienza del messaggio. Non è infatti chiaro da chi giunge l'sms, nello specifico non è riportato il corriere a cui, di fatto, è stata affidata la spedizione. Inoltre non viene menzionato nemmeno alcun dato identificativo sulla spedizione, come per esempio il numero d'ordine o il riferimento per il tracciamento.

L'intento chiaramente è quello di portare l'utente a cliccare sul link:

https://v0i[.]me/2DGod

che rimanda ad una pagina web che ha, come sempre, l'obiettivo di indurre l'utente ad inserire dati sensibili.

Analizziamola di seguito nel dettaglio.

|

Dal link presente sull'sms veniamo dirottati su una pagina web che dovrebbe simulare il sito ufficiale del noto corriere espresso TNT, o almeno così sembra dal momento che in testa alla pagina viene riportato il suo logo. Notiamo tuttavia che l'indirizzo url presente sulla barra del broswer non ha proprio nulla a che vedere con il dominio autentico di TNT.

|

Cliccando poi su ''Monitora il tuo ordine'' veniamo catapultati su una nuova videata dove ci viene segnalato che la consegna del pacco è in sospeso a causa delle spese doganali non pagate. L'indirizzo url, sempre anomalo, resta invariato..

https://kingmarkrutte[.]pw

|

Proseguendo, dopo aver cliccato su ''Programma la consegna adesso'' ci viene proposta una nuova videata che ci invita a scegliere la modalità per predisporre la nuova consegna seguita da una ulteriore in cui dobbiamo indicare in che giorni preferiamo il recapito.

|

Eccoci finalmente alla conclusione della procedura di riprogrammazione della spedizione che dovrebbe concludersi con la conferma dei dati.. Anche qui il sito web dove è ospitata la pagina resta lo stesso, che, ribadiamo, non ha alcun legame con il sito ufficile di TNT.

|

Ma ecco la sorpresa.

Dopo aver cliccato su ''Inserisci le informazioni sulla consegna'' ci dovremmo aspettare il dirottamento su un FORM di inserimento dati per confermare la spedizione che risultava essere in sospeso. Ebbene, veniamo invece dirottati sempre in un FORM di inserimento dati ma che fa riferimento a tutt'altro!

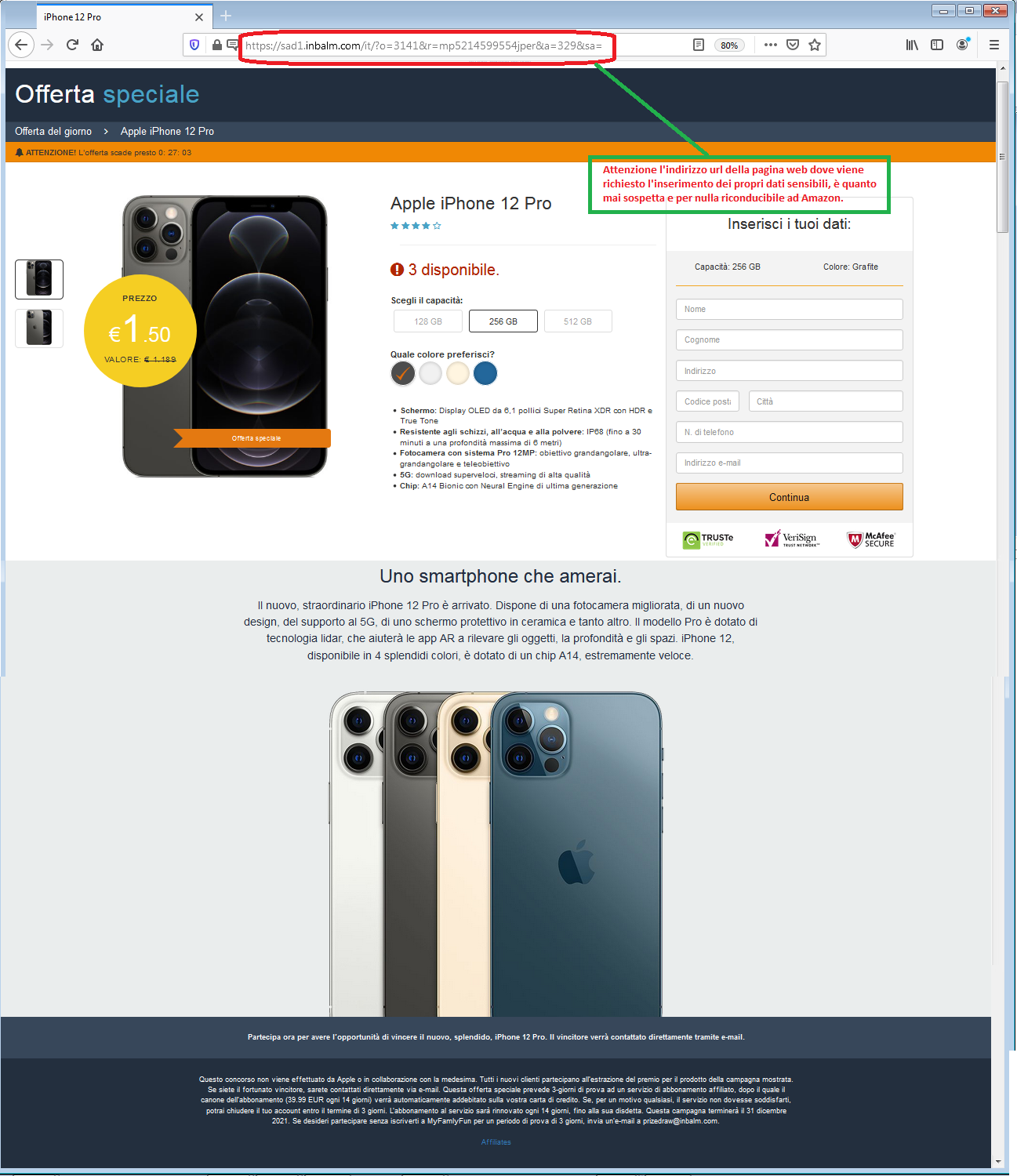

Nello specifico, sembra trattarsi di un concorso a premi che permetterebbe la vincita di un iPhone 12 Pro. L'offerta sembrerebbe pure in scadenza a breve..

Purtoppo si tratta di un vero e proprio specchietto per le allodole.

Aldilà dell'incoerenza di tutto l'iter di raggiungimento al FORM (da una spedizione che sembrava in sospeso siamo incappati all'interno di un concorso con estrazione finale di un iphone 12 Pro del valore di ben 1189€) che già dovrebbe quantomai insospettirci, notiamo che anche qui l'indirizzo url (https://tryinig[.]mrharm[.]com) riportato sulla barra del broswer, oltre chiaramente non aver nulla a che fare con TNT, non è assolutamente attendibile. |

|

Lo scopo di tutto è quello di indurre l'utente ad inserire i suoi dati personali.

La possibile vincita infatti è codizionata all'inserimento dei propri dati sensibili quali

nome, cognome, email, telefono, indirizzo... Di lato mostriamo nel dettaglio la videata del form di compilazione.

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

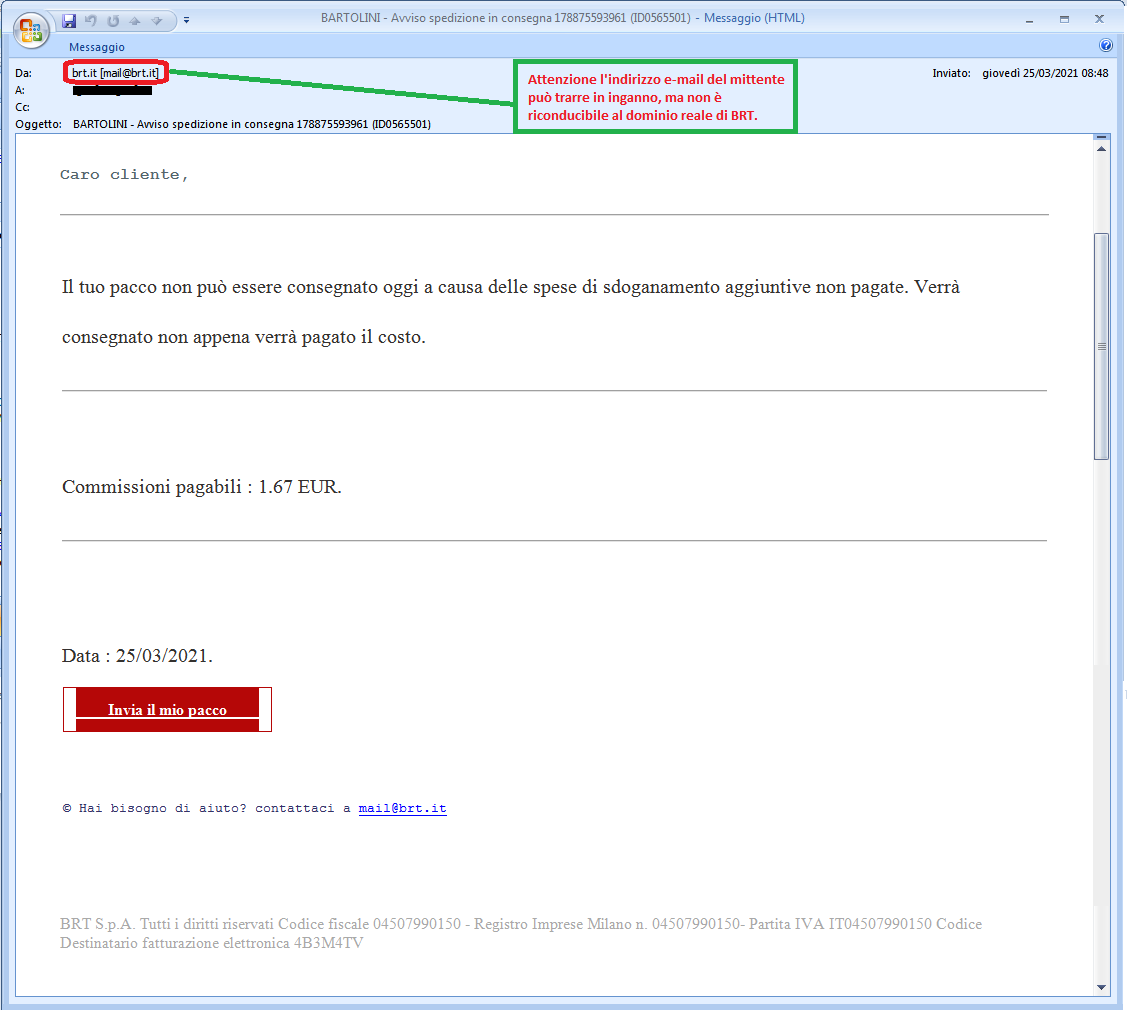

25 Marzo 2021 ==> Phishing BRT Corriere Espresso

OGGETTO: <

BARTOLINI - Avviso spedizione in consegna 178875593961 (ID0565501)>

Questo nuovo tentativo di phishing si spaccia per una falsa comunicazione di

BRT.

Il messaggio segnala al ricevente che il suo pacco spedito con

BRT non può essere consegnato a causa delle spese di sdoganamento aggiuntive non pagate. Il pacco verrà spedito non appena il costo verrà pagato, che ammonta a Euro 1,67. Invita quindi il cliente a confermare il pagamento cliccando sul seguente link:

Invia il mio pacco

In prima battuta notiamo che il testo dell'email è molto generico in quanto non contiene nessun riferimento al destinatario o alla spedizione a cui fa riferimento l'avviso, vengono però riportati per completezza in calce dei presunti dati identificativi di

BRT "

BRT S.p.A. Tutti i diritti riservati - Codice fiscale 04507990150 - Registro Imprese Milano n. 04507990150 - Partita IVA IT04507990150 Codice Destinatario fatturazione elettronica 4B3M4TV". La mail di alert giunge da un indirizzo email <

mail(at)brt(dot)it> che, non proviene dal dominio ufficiale di

BRT.

Chi dovesse malauguratamente cliccare sul link:

Invia il mio pacco

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

BRT.

|

|

Come si può vedere dall' immagine di lato la pagina web dove si viene dirottati per il pagamaneto dell'importo di Euro 1,67 relatio alle spese di sdoganamento è impostata in modo ragionevolmente ingannevole per un utente inesperto, viene infatti riportato oltre al noto logo di BRT anche il riferimento di un codice di spedizione relativo al pacco.

La pagina di inserimento dei dati della propria carta di credito però ospitata su un indirizzo/dominio che non ha nulla a che fare con BRT.

Nell'immagine si può notare che la pagina che ospita il form di inserimento dei dati della carta di credito è:

www[.]brit[-]it[.]com/io/277528131348c... |

In conclusione vi invitiamo sempre a diffidare da qualunque e-mail che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

22 Marzo 2021 ==> Phishing Aruba "Rinnovo servizio Giga Mail"

«OGGETTO: <

Rinnovo servizio Giga Mail per dominio >

Anche questo mese troviamo un nuovo tentativo di phishing che giunge sempre da una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su

Aruba scadrà il giorno

22/03/2021. Nel caso in cui il dominio non venga rinnovato entro tale data, questi e tutti i servizi associati, comprese le caselle di posta verranno disattivate e non potranno più essere utilizzate per l’invio e la ricezione. L'utente è quindi invitato a procedere quanto prima al rinnovo manualmente effettuando il pagamento online attraverso il seguente link:

RINNOVA IL DOMINIO

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <

support(at)sttaf(dot)a-ruba(dot)it> non proviene dal dominio ufficiale di

Aruba.

Da una verifica notiamo che i cyber-criminali, per rendere l'alert più attendibile, hanno avuto l'accorgimento di inserire in calce la P.IVA reale di Aruba. Per il resto, gli ulteriori link riportati non sono attivi.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

RINNOVA IL DOMINIO

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba.

Chi dovesse malauguratamente cliccare sul link

RINNOVA IL DOMINIO verrà dirottato su una pagina WEB che non ha nulla a che vedere con il server della casella di posta elettronica, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

17 Marzo 2021 ==> Smishing Intesa Sanpaolo

Analizziamo di seguito un nuovo tentativo di smishing che si cela dietro un falso sms giunto da

Intesa Sanpaolo.

Il messaggio, che riportiamo di lato, segnala all'ignaro ricevente che, per continuare ad operare online è obbligatorio aggiornare i dati cliccando sul link proposto.

In prima battuta notiamo che l'alert, contraddistinto dal layout conciso ed essenziale, è generico; infatti, diversamente da quanto avviene nelle comunicazioni ufficiali di questo tipo, non viene menzionato alcun riferimento identificativo (nome e cognome per esempio) dell'intestatario del conto corrente di Intesa Sanpaolo ma il messaggio si rivolge ad un indefinito ''Gentile cliente''.

L'intento chiaramente è quello di portare l'utente a cliccare sul link:

https://utentedati[.]net/info

Quest'ultimo tuttavia, già a colpo d'occhio, non corrisponde al sito ufficiale del noto istituto bancario, rimanda infatti ad una pagina che non ha nulla a che vedere con il sito ufficiale di Intesa Sanpaolo.

Analizziamola di seguito nel dettaglio.

Come possiamo vedere dall' immagine riportata sotto la pagina web in cui si viene dirottati dal link presente nell'sms simula discretamente il sito ufficiale di Intesa Sanpaolo e risulta impostata in modo ragionevolmente ingannevole per un utente inesperto, sia dal punto di vista grafico che testuale.

|

|

Sebbene lo stesso FORM di autenticazione sembri ben fatto, richiedendo l'inserimento di codice titolare, PIN e numero di telefono vi invitiamo a prestare attenzione, in particolare, all'indirizzo url della pagina di accesso alla gestione dell'account.

Questa è infatti ospitata su un indirizzo/dominio che non ha nulla a che fare con Intesa Sanpaolo e che riportiamo di seguito:

https://utentedati[.]net/info

|

Inserendo i propri dati personali su questo FORM per effettuare l'accesso al conto corrente Intesa Sanpaolo, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

In conclusione vi invitiamo sempre a diffidare da qualunque form che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati di accesso al proprio conto corrente bancario, i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

17 Marzo 2021 ==> Phishing Webmail

«OGGETTO: <

Important Notification: Incoming 9 Emails Suspended>

Questo tentativo di phishing ha l'obiettivo di rubare la password di accesso alla casella di posta elettronica.

Il messaggio, in linqua inglese, informa l'utente che a causa di aggiornamenti del loro server ci sono 9 messaggi in arrivo pendenti, dovuto ad un errore del sistema. I Messaggi sospesi verranno cancellati entro 24 ore se non viene convalidato l'account, e quindi l'utente non potrà inviare o ricevere posta fino allo sblocco.

Per mantenere l'account è necessario verificare attraverso il seguente link

CLICK HERE TO REVIEW AND RETRIEVE PENDING MESSAGES TO INBOX

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email che sembra riconducibile All'ndirizzo del destinatario <

server(at)apecpumps(dot)com>, il chè farebbe pensare che l'account sia compromesso.

Chi dovesse malauguratamente cliccare sul link

CLICK HERE TO REVIEW AND RETRIEVE PENDING MESSAGES TO INBOX verrà dirottato su una pagina WEB che non ha nulla a che vedere con il server della casella di posta elettronica.

|

|

Dall'immagine di lato notiamo che viene richiesto di inserire il proprio indirizzo email e la password dell'account Webmail, ammesso che questo sia realmente il gestore della posta elettronica dell'utente.

A colpo d'occhio notiamo tuttavia che la pagina di accesso è ospitata su un indirizzo/dominio anomalo...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https[:]//iduesur[.]web[.]app/01ouerteyd[.]html... |

Inserendo i propri dati su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

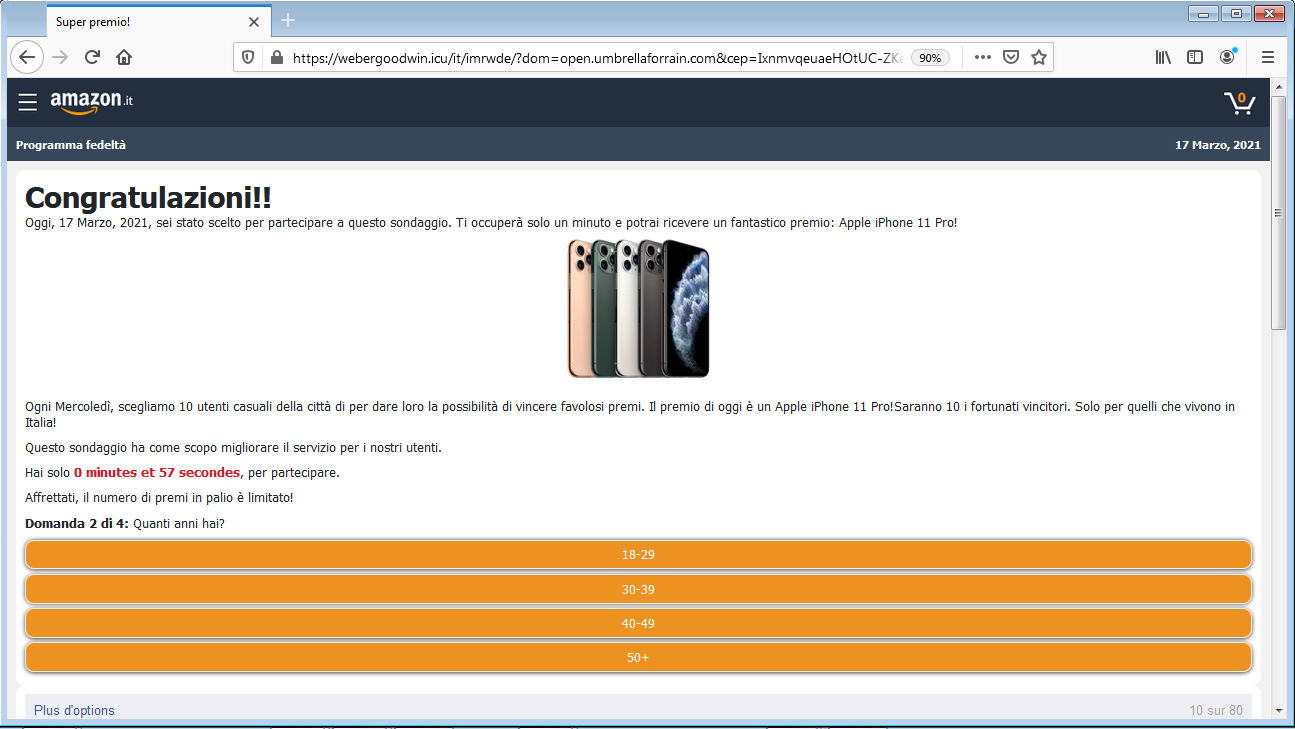

17 Marzo 2021 ==> Smishing Amazon

Questo nuovo tentativo di smishing si cela dietro un falso sms giunto da

Amazon.

Il messaggio, che riportiamo di lato

, segnala all'ignaro ricevente che il suo account

Amazon è stato selezionato per ricevere un iPhone 12Pro.

In prima battuta notiamo che nell'alert, contraddistinto dal layout conciso ed essenziale, non viene menzionato alcun riferimento identificativo (nome e cognome per esempio) dell'intestatario dell'account

Amazon ma il messaggio è generico.

Il messagio invita quindi l'utente a cliccare sul seguente link:

http://runolfssonbecker[.]icu/h9ak3

Chi dovesse cliccare sul link verrà rimandato sulla pagina web dove viene richiesto di partecipare a un breve sondaggio per poter vincere un fantastico iPhone 11 Pro..

"

Oggi, 17 Marzo, 2021, sei stato scelto per partecipare a questo sondaggio.

Ti occuperà solo un minuto e potrai ricevere un fantastico premio: Apple iPhone 11 Pro!"

Possiamo notare che mentre nel messaggior icevuto via sms viene indicato come premio un iPhone 12 Pro, nella pagina web su cui si viene rimandati il premio cambia e il fantatsico premio diventa un Phone 11 Pro....

|

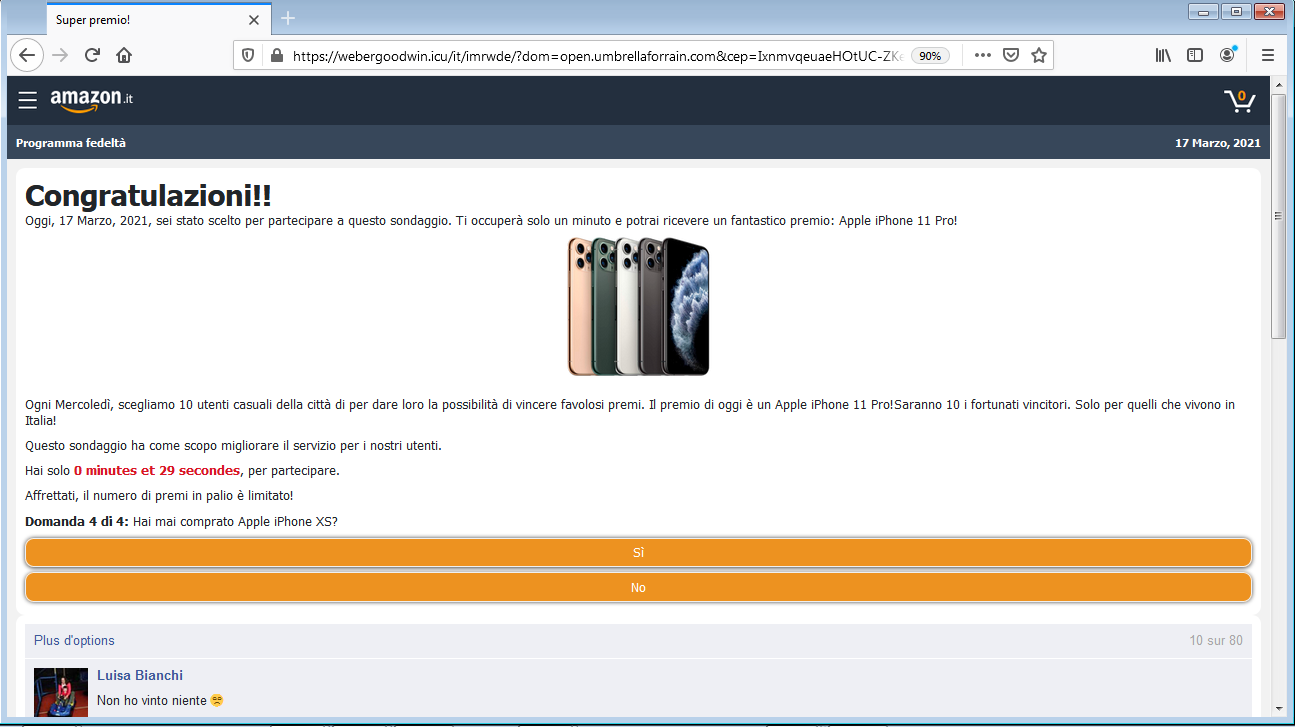

Di seguito viene richiesto all'utente, che è uno dei 10 fortunati vincitori estratti oggi, di partecipare a un breve sondaggio di 4 domande per poter vincere il nuovo iPhone 11 Pro!

|

In calce sono stati riportati alcuni commenti di clienti che sembrerebbero aver già partecipato al sondaggio. Si tratta al più di testimonianze rassicuranti sulla consegna effettiva della vincita....

|

Domanda 2

|

Domanda 3

|

Domanda 4

Al termine del questionario si verrà successivamente rimandati ad un'altra pagina web, dove viene richiesto di scegliere un pacco regalo....Dopo 2 tentativi finalmente riusciamo a vincere il nostro Apple iPhone 11 Pro!

|

Nell'immagine in calce vengono indicate LE REGOLE per ottenre il nuovo smartphone, tra le quali viene indicato che verrà richiesto il pagamento delle spese di spedizone di 1-3 € per ottenre un iPhone 11 Pro!

|

|

Di certo se così tanti utenti sono stati fortunati perchè non tentare la fortuna compilando un semplice sondaggio?!

Lo scopo è proprio quello che l'utente inserisca i suoi dati sensibili che vengono richiesti per il pagamento dei costi di spedizione per ricevere il suo iPhone 11 Pro!

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto. |

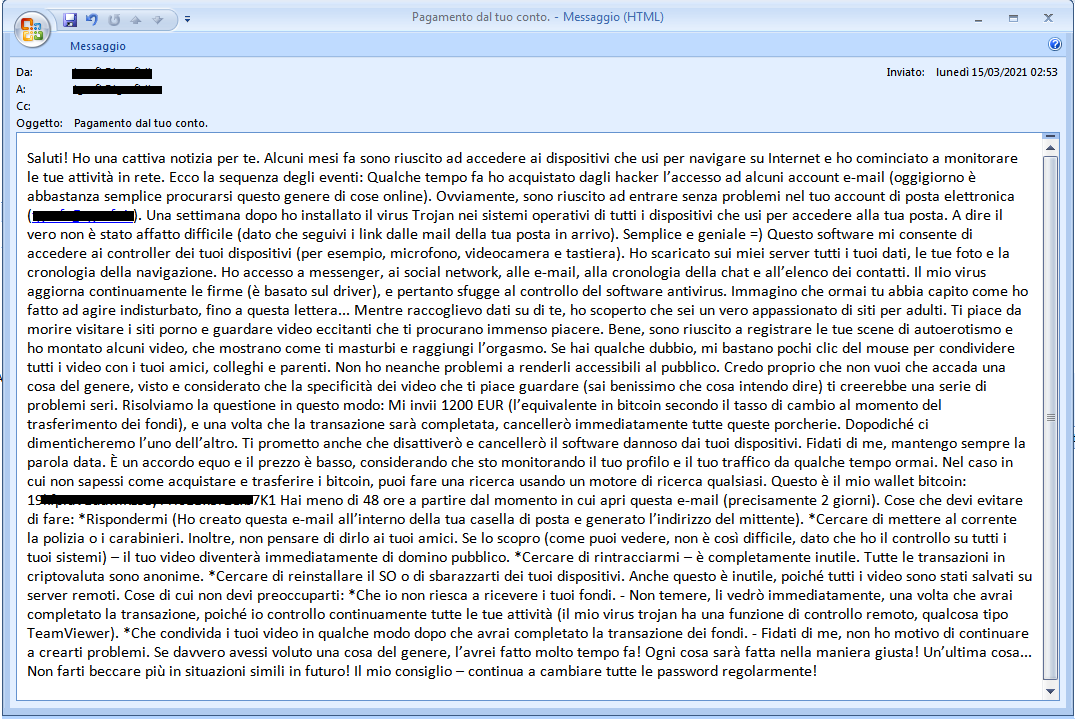

15 Marzo 2021 ==> SexTortion: "Pagamento dal tuo conto"

Ecco un altro tentativo di SCAM di questo mese, di cui vi riportiamo di seguito il testo, in lingua italiana, che minaccia l'utente di divulgare

un suo video privato mentre guarda siti per adulti, e gli propone un'offerta

per non divulgare il video tra i suoi contatti mail e social invitandolo a pagare una somma di denaro sottoforma di Bitcoin.

"

Ho una cattiva notizia per te. Alcuni mesi fa sono riuscito ad accedere ai dispositivi che usi per navigare su Internet e ho cominciato a monitorare le tue attività in rete. Ecco la sequenza degli eventi: Qualche tempo fa ho acquistato dagli hacker l’accesso ad alcuni account e-mail (oggigiorno è abbastanza semplice procurarsi questo genere di cose online). Ovviamente, sono riuscito ad entrare senza problemi nel tuo account di posta elettronica (*******).

Una settimana dopo ho installato il virus Trojan nei sistemi operativi di tutti i dispositivi che usi per accedere alla tua posta. Questo software mi consente di accedere ai controller dei tuoi dispositivi (per esempio, microfono, videocamera e tastiera). Ho scaricato sui miei server tutti i tuoi dati, le tue foto e la cronologia della navigazione. Ho accesso a messenger, ai social network, alle e-mail, alla cronologia della chat e all’elenco dei contatti.... Mentre raccoglievo dati su di te, ho scoperto che sei un vero appassionato di siti per adulti.... Bene, sono riuscito a registrare le tue scene di autoerotismo e ho montato alcuni video, che mostrano come ti masturbi e raggiungi l’orgasmo. Se hai qualche dubbio, mi bastano pochi clic del mouse per condividere tutti i video con i tuoi amici, colleghi e parenti. Non ho neanche problemi a renderli accessibili al pubblico. Credo proprio che non vuoi che accada una cosa del genere...

|

|

Per evitare che tutto ciò accada, viene quindi richiesto di inviare 1200 Euro in Bitcoin sul portafoglio di seguito indicato:

"19XXXXXXXXXXXXXXXXXXXXXXXXXX7K1". Dopo aver ricevuto la transazione tutti i dati veranno cancellati, altrimenti in caso contrario un video che ritrae l'utente, verrà mandato a tutti i colleghi, amici e parenti, il malcapitato ha 48 ore di tempo per effettuare il pagamento!

L'invito è quello di prestare come sempre la massima attenzione e di non cadere in questi tentativi di truffa!!! Questo mese in particolare sono stati fin'ora analizzati diversi messaggi come questi aventi come oggetto "

Pagamenti dal tuo conto", dove l'unica variante risulta il portafoglio Bitcoin indicato.

Dall'analisi dei pagamenti effettuati su alcuni wallet pervenutici è risultato, alla data odierna del 17/03/2021, quanto segue:

- wallet "19XXXXXXXXXXXXXXXXXXXXXXXXXX7K1" risulta essere pervenuta una transazione per Euro 1281,60.

- wallet "1G6XXXXXXXXXXXXXXXXXXXXXXXXhaSS" risulta essere pervenuta una transazione per Euro 0,25.

- wallet "15XXXXXXXXXXXXXXXXXXXXXXXXXXSuW" risulta vuoto.

In questi casi vi invitiamo a:

- non rispondere a questo genere di e-mail e a non aprire allegati o a cliccare righe contenenti link non sicuri, e certamente a NON inviare alcuna somma di denaro.

- Nel caso in cui il criminale dovesse riportare una password effettiva utilizzata dall'utente -la tecnica è quella di sfruttare le password provenienti da Leak (furto di dati compromessi) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.)- è consigliabile cambiarla e attivare l'autenticazione a due fattori su quel servizio.

09 Marzo 2021 ==> Phishing Account Posta Elettronica

«OGGETTO: <

Important Notification: Incoming 9 Emails Suspended>

Questo tentativo di phishing ha l'obiettivo di rubare la password di accesso alla casella di posta elettronica.

Il messaggio, in linqua inglese, informa l'utente che a causa di un errore del loro sistema ha 9 messaggi pendenti, e che questi saranno cancellati nelle prossime 24h, per recuperare le mail è necessario convalidare i propri dati di accesso all'account di posta elettronica, che per completezza, viene riportato nel corpo del messaggio.

Usa il bottone in basso per aggiornare e ricevere le mail pendenti:

CLICK HERE TO REVIEW AND RETRIEVE PENDING MESSAGES TO INBOX

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email che non è chiaramente riconducibile al provider di posta elettronica del destinatario.

Chi dovesse malauguratamente cliccare sul link

CLICK HERE TO REVIEW AND RETRIEVE PENDING MESSAGES TO INBOX verrà dirottato su una pagina WEB che non ha nulla a che vedere con il server della casella di posta elettronica.

Inserendo i propri dati su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

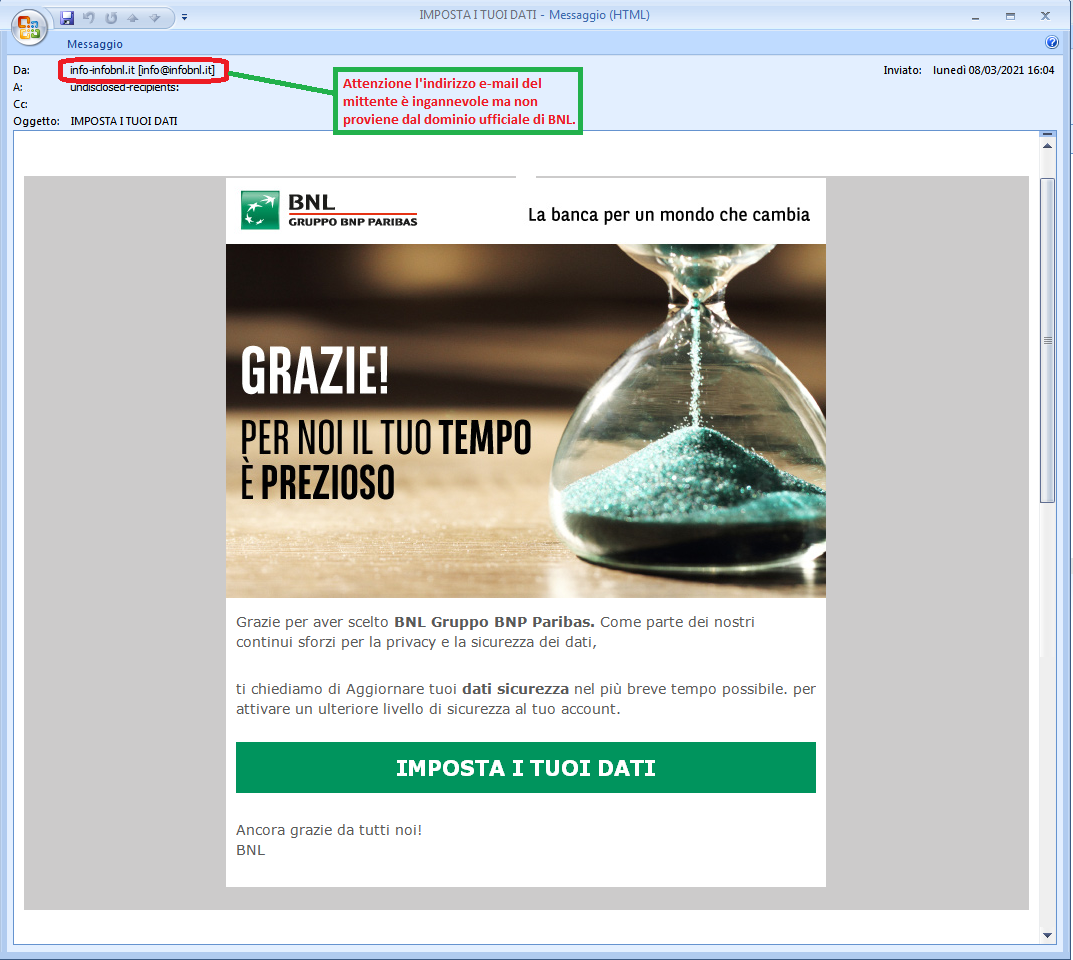

08 Marzo 2021 ==> Phishing Banco BNL

«OGGETTO: <

IMPOSTA I TUOI DATI>

Questo nuovo tentativo di phishing giunge da una finta e-mail da parte di

BNL Gruppo BNP PARIBAS.

Il messaggio

segnala all'ignaro ricevente che il gruppo bancario è in continua ricerca di soluzioni più efficaci per migliorare la privacy e la sicurezza dei dati dei suoi clienti. Quindi invita il cliente ad aggiornare i suoi dati nel più breve tempo possibile per aumentare il livello di sicurezza, la procedura è semplice e basta cliccare sul seguente link:

IMPOSTA I TUOI DATI

Il messaggio di alert giunge da un indirizzo email <

info(at)infobnl(dot)it> estraneo al dominio di

BNL Gruppo BNP PARIBAS, e contiene un testo che, oltre ad essere estremamente scarno e conciso, è molto generico, e non contiene alcun dato identificativi di

BNL Gruppo BNP PARIBAS come la P.IVA o l'indirizzo, anche se possiamo notare che il messaggio è impostato in modo graficamente ingannevole per un utente inesperto.

L'intento è quello di portare il ricevente a cliccare sul link:

IMPOSTA I TUOI DATI

|

|

La pagina di accesso all'account del propChi dorio conto corrente online è ospitata su un indirizzo/dominio anomalo...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

servizi-bnl[.]online |

L'intento dei vyber criminali è come sempre quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali, prestate quindi la massima attenzione alle comunicazioni di verifica o aggiornamento dati, prima di compilare form poco attendibili.

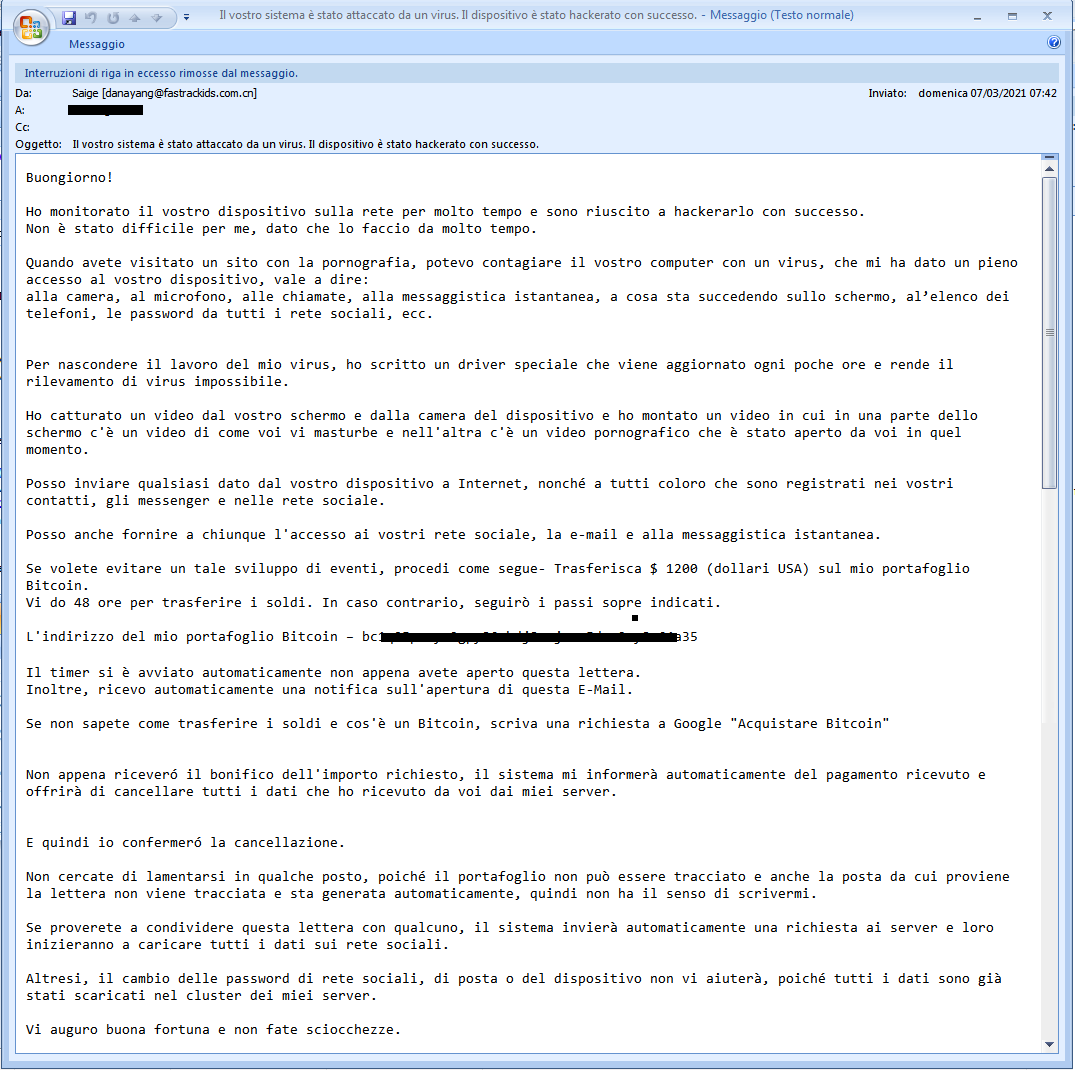

07 Marzo 2021 ==> SexTortion: "Il vostro sistema è stato attaccato da un virus. Il dispositivo è stato hackerato con successo."

Questo mese ritorna il tentativo di SCAM, di cui vi riportiamo di seguito il testo, che minaccia l'utente di divulgare

un suo video privato mentre guarda siti per adulti, e gli propone un'offerta

per non divulgare il video tra i suoi contatti mail e social invitandolo a pagare una somma di denaro sottoforma di Bitcoin.

Questa volta il cyber crimianle sostiene di aver rubato la nostra password alla casella di posta elettronica e infatti viene riportata anche nel messaggio.

"

Ho monitorato il vostro dispositivo sulla rete per molto tempo e sono riuscito a hackerarlo con successo. Non è stato difficile per me, dato che lo faccio da molto tempo. Quando avete visitato un sito con la pornografia, potevo contagiare il vostro computer con un virus, che mi ha dato un pieno accesso al vostro dispositivo, vale a dire:

alla camera, al microfono, alle chiamate, alla messaggistica istantanea, a cosa sta succedendo sullo schermo, al’elenco dei telefoni, le password da tutti i rete sociali, ecc. Per nascondere il lavoro del mio virus, ho scritto un driver speciale che viene aggiornato ogni poche ore e rende il rilevamento di virus impossibile. Ho catturato un video dal vostro schermo e dalla camera del dispositivo e ho montato un video in cui in una parte dello schermo c'è un video di come voi vi masturbe e nell'altra c'è un video pornografico che è stato aperto da voi in quel momento. Posso inviare qualsiasi dato dal vostro dispositivo a Internet, nonché a tutti coloro che sono registrati nei vostri contatti, gli messenger e nelle rete sociale. Posso anche fornire a chiunque l'accesso ai vostri rete sociale, la e-mail e alla messaggistica istantanea. Se volete evitare un tale sviluppo di eventi, procedi come segue- Trasferisca $ 1200 (dollari USA) sul mio portafoglio Bitcoin.

|

|

Per evitare che tutto ciò accada, viene quindi richiesto di inviare 1200 USD in Bitcoin sul portafoglio di seguito indicato:

"bcXXXXXXXXXXXXXXXXXXXXXXXXXX35". Dopo aver ricevuto la transazione tutti i dati veranno cancellati, altrimenti in caso contrario un video che ritrae l'utente, verrà mandato a tutti i colleghi, amici e parenti, il malcapitato ha 48 ore di tempo per effettuare il pagamento!

Analizzando i pagamenti effettuati sul wallet indicato dal cyber criminale "

bcXXXXXXXXXXXXXXXXXXXXXXXXXX35" alla data del 16/03/2021, risulta essere pervenuta una transizione pari a Euro 3188,56

.

In questi casi vi invitiamo a:

- non rispondere a questo genere di e-mail e a non aprire allegati o a cliccare righe contenenti link non sicuri, e certamente a NON inviare alcuna somma di denaro.

- Nel caso in cui il criminale dovesse riportare una password effettiva utilizzata dall'utente -la tecnica è quella di sfruttare le password provenienti da Leak (furto di dati compromessi) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.)- è consigliabile cambiarla e attivare l'autenticazione a due fattori su quel servizio.

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Quello che Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica, infatti in questi casi il cybercrimanle sostiene di conoscere la Vostra password e in alcuni esempi la password viene riportata nel corpo del messaggio, e se la stessa password viene utilizzata per accedere ad altri account è consigliabile modificarla su tutti gli account in cui è stat utilizzata.

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

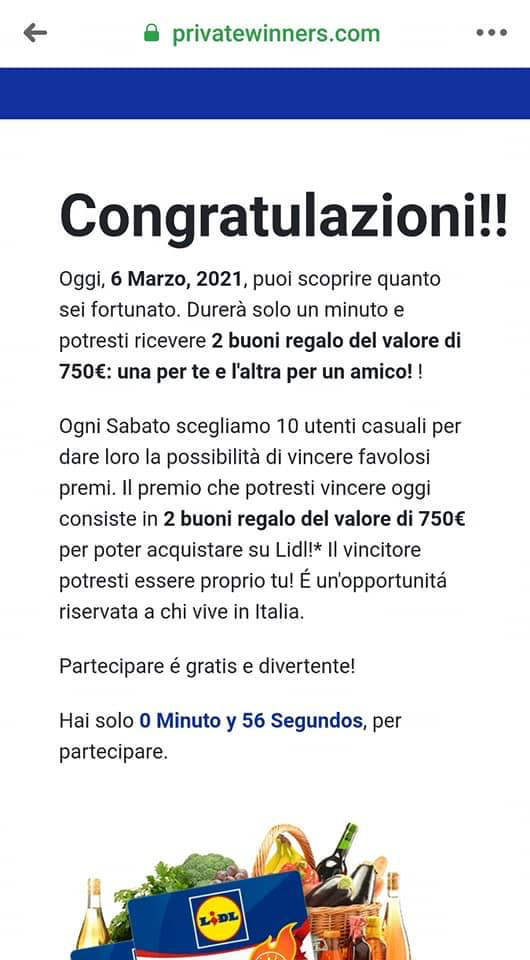

06 Marzo 2021 ==> Phishing LIDL

<

2 buoni regalo del valore di 750€: una per te e l'altra per un amico!>

Questo mese ritroviamo un vecchio conoscente, dopo un lungo periodo di assenza (dall'agosto 2018) ritorna il Buono regalo per i fortunati clienti della nota catena di ipermercati

Lidl.

Phishing riproposto durante la navigazione da cellulare....Partecipazione a concorso a premi con alta probabilità di vincere ben 2 buoni regalo Lidl del valore di Euro 750, uno per il fortunato vincitore e uno per un amico. Il messaggio segnala che oggi 6 marzo 2021 potresti essere uno dei 10 fortunati utenti che ogni sabato vengono estratti per poter provare a vincere i buoni regalo. L'obiettivo resta chiaramente quello di dirottare l'ignaro utente su una pagina web anomala dove verrà richiesta la compilazione di un form per carpire i suoi dati personali.

Analizzando il testo notiamo che l'attenzione dell'ignaro navigatore ricade sulle immagini e sul logo autentico della catena di ipermercati Lidl.

Partecipare all'estrazione è gratis e divertente, l'opportunità però è valida solo se partecipi subito, hai tempo "0 minutos y 56 Segundos" per partecipare....

Come possiamo notare fin da subito la pagina in cui viene offerta la possibilità di partecipare ad un sondaggio per ottenere il premio è ospitata su un indirizzo/dominio anomalo... Nello specifico la pagina web è:

"privatewinners[.]com" che non ha alcun legame con Lidl.

|

Di seguito vengono riproposte le 4 domande del questionario sottoposto al fortunato cliente estratto.

|

Le domande sono molto generiche e servono per una prima classificazione dell'utente...'

|

Al termine del questionario si verrà successivamente rimandati ad un'altra pagina web, dove viene richiesto di scegliere un pacco regalo....Dopo 2 tentativi finalmente riusciamo ad ottenere i nostri 2 voucher del valore totale di Euro 750...

|

Possiamo notare Che in calce alla pagina sono stati riportati alcuni commenti di clienti che sembrerebbero aver già partecipato al sondaggio. Si tratta al più di testimonianze rassicuranti sulla consegna effettiva della vincita....

|

Di certo se così tanti utenti sono stati fortunati perchè non tentare la fortuna compilando un semplice sondaggio?!

Lo scopo è proprio quello che l'utente inserisca i suoi dati sensibili che vengono richiesti nell'ultima schermata per l'invio del buono regalo

La vincita quindi è codizionata all'inserimento dei propri dati sensibili quali nome, cognome, email, telefono, indirizzo... Di lato mostriamo nel dettaglio la videata del form di compilazione.

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto. |

|

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

04/02/2021 09:06:29 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2021...

08/01/2021 10:19:02 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2021...

03/

12/2020 15:22:15 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2020...

04/11/2020 17:18:00 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2020...

06/10/2020 12:48:02 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2020...

01/09/2020 11:37:02 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2020...

05/08/2020 10:29:13 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2020...

06/07/2020 09:04:51 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2020...

04/06/2020 15:36:59 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di giungo 2020...

07/05/2020 11:06:28 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2020...

02/04/2020 17:43:33 -

Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2020...

04/03/2020 18:28:59 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2020...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Particolari ringraziamenti al sig. Marco Mira per la fattiva collaborazione che hanno voluto accordarci con l'invio di materiale per l'analisi.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (https://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

|

|

C.R.A.M. Centro Ricerche Anti-Malware di

TG Soft