|

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di marzo 2020.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

28 Marzo 2020 ==> Phishing Aruba

«OGGETTO: <

Sospensione del servizio - ***>

Anche questo mese ritroviamo un classico, una falsa comunicazione che giunge da

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su

Aruba non è stato rinnovato ed è scaduto, dunque il suo account risulta sospeso. Per riattivarlo viene chiesto di compilare manualmente il modulo di rinnovo dei servizi, seguendo le istruzioni e i passaggi riportati nel seguente link:

http[:]//hosting[.]aruba[.]it/Domini/spediscidatidominio[.]asp

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <

mail1(at)studiottaviano(dot)it> non proviene dal dominio ufficiale di

Aruba, quantomeno i cybercrimanli hanno avuto l'accortezza di inserire in calce al messaggio la firma del servizio clienti di Aruba.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

http[:]//hosting[.]aruba[.]it/Domini/spediscidatidominio[.]asp

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

27 Marzo 2020 ==> Phishing disattivazione E-mail account

«OGGETTO: <

we received a request earlier to suspend your account>

Questo tentativo di phishing cerca di rubare la password di accesso alla casella di posta elettronica.

Il messaggio, in lingua inglese, informa il cliente che è pervenuta una richiesta di disattivazione della Sua casella email e che, tale richiesta sta per essere elaborata pertanto l'account verrà chiuso. Per annullare l'operazione e non perdere quindi tutti i dati relativi all'account è necessario cliccare sul seguente link:

Cancel De-activation

Analizzando la mail notiamo che il messaggio contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email

<noreply(at)mailupdatedot)com> che non sembra riconducibile ad un dominio di posta elettronica. L'alert inoltre non è firmato e non vi è riportato alcun riferimento significativo, nè sull'effettivo amministratore dell'accout nè sul proprietario della casella postale, che possa indurci a considerare attendibile il messaggio.

Chi dovesse malauguratamente cliccare sul link

Cancel De-activation verrà dirottato su una pagina WEB che non ha nulla a che vedere con il server della casella di posta elettronica, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

20 Marzo 2020 ==> Phishing Poste Italiane

«OGGETTO: <

Aggiorna i tuoi dati di fatturazione>

Analizziamo di seguito l'ennesimo tentativo di phishing che giunge da una FALSA comunicazione di Poste Italiane.

Il messaggio informa il cliente che sono state rilevate delle attività sospette sul suo conto onde per cui l'accesso è stato limitato temporaneamente. Per permettere lo sblocco del conto il malcapitato utente viene invitato, entro 24 ore, a compilare un modulo cliccando sul link

RIATTIVA CONTO

Analizzando la mail notiamo in prima battuta che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, oltre a presentare alcuni errori grammaticali, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <info(at)bellpo(dot)co(dot)jp> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo identificativo.

Non vi è infatti alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo, ne tanto meno sui riferimenti ufficiali di

Poste Italiane. I Cyber-criminali ideatori della truffa si sono limitati a riportare in calce al messaggio la dicitura banale

Servizio PostePay Online (c)

che di certo non è riconducibile alla nota società in quanto priva di dati fiscali.

Chi dovesse malauguratamente cliccare sul link

RIATTIVA CONTO verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito di

Poste Italiane, ma che è già stata segnalata come PAGINA/SITO INGANNEVOLE e che viene utilizzata per rubare i Vostri dati più preziosi, come i dati della carta di credito o altri dati sensibili, che in questo modo finiscono nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

19 Marzo 2020 ==> Phishing furto passord di posta elettronica

«OGGETTO: <

purchase quotes>

Questo nuovo tentativo di phishing si spaccia per una falsa mail del

Ministero della ESCS (Educazione, Scienza, Cultura e Sport) della Georgia.

Il messaggio, in lingua inglese, che si può vedere nell'immagine di lato, riporta quanto segue:

"Il Fondo di sviluppo municipale della Georgia sta costruendo e riabilitando completamente le scuole pubbliche, 87 delle quali saranno completate entro il marzo 2021. Di conseguenza, l'agenzia sta avviando le procedure necessarie per fornire tutti gli elementi necessari per queste scuole. In conformità con la richiesta di acquisto elencata nel file allegato, vi preghiamo gentilmente di inviarci il vostro preventivo competitivo."

Analizzando la mail notiamo che il messaggio, oltre ad essere ben strutturato in quanto è firmato da un certo <Benara Natsvlishvili> che sembrerebbe anche il mittente dell'e-mail che giunge dal seguente indirizzo

<benaran(at)mes(dot)gov(dot)ge> e contiene anche i recpiti e il logo del

Ministero della ESCS della Georgia.

| Cliccando sull'allegato denominato <file_mesgov.xls.html>, si viene rimandati su una pagina html, dove compaiono le caratteristiche del file Excel che si sta tentando di aprire, come dimensioni, nome del file, destinatario...e il tasto Continue che invita ad aprire il file... |

|

La pagina successiva richiede l'inserimento della password della casella di posta elettronica del destinatario per contiuare e poter aprire il file Excel, ovviamente si tratta di una TRUFFA... |

|

|

|

|

Inserendo i propri dati sul form proposto, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

18 Marzo 2020 ==> Phishing Aruba

«OGGETTO: <

AVVISO IMPORTANT MAIL(1) Problema di rinnovo ! >

Il seguente ennesimo tentativo di phishing giunge da una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che il rinnovo del suo dominio ospitato su

Aruba non è andato a buon fine in quanto le diverse richieste di addebito dei costi di rinnovo , pari a Euro 1,00, alla sua banca sono state sempre respinte. I suoi servizi ospitati su Aruba verano sospesi in caso di mancato rinnovo, quindi invita il malcapitato a rinnovare manualmente i suoi servizi compilando il modulo e seguendo le istruzioni al seguente link:

ACCEDETE AL VOSTRO MODULO DI PAGAMENTO

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <

comunicazioni(dot)staff(at)ariestrieste(dot)it> non proviene dal dominio ufficiale di

Aruba.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

ACCEDETE AL VOSTRO MODULO DI PAGAMENTO

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba, ma che è già stata segnalata come PAGINA/SITO INGANNEVOLE e che viene utilizzata per rubare i Vostri dati più preziosi, come i dati della carta di credito o altri dati sensibili, che in questo modo finiscono nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

17 Marzo 2020 ==> Phishing Poste Italiane

«OGGETTO: <

Verifica PostePay Evolution>

Questo nuovo tentativo di phishing si spaccia per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente chea seguito dell'inserimento del codice OTP per motivi di sicurezza la ua carta Postepay è stata sospesa fino a quando non eseguirà l'aggiornamento. Invita quindi il malcapitato a inserire i dati che vengono richiesti per aggiornare e riabilitare la sua PostePay dal seguente link:

Accedi ai servizi online

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <info(at)2ndmotors(dot)co(dot)jp> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo. Non vi è infatti alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Accedi ai servizi online verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito di

Poste Italiane, come si può vedere dall'immagine sottostante.

|

|

La pagina di accesso alla gestione dell'Account è ospitata su un indirizzo/dominio che nulla ha a che fare con Poste Italiane...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://medicalengfarzad[.]com/minolta/JoD-FcC/sistema/AccessoConto[.]php |

La pagina web è gestita da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

10 Marzo 2020 ==> Phishing Webmail

«OGGETTO: <

Re-Convalida il tuo Webmail.>

Questo tentativo di phishing cerca di rubare la password di accesso alla casella di posta elettronica.

Il messaggio informa il cliente che la cassella postale ha supertao il limite di archiviazione come imposto dall'amministratore e che non sarà più in grado di ricevere o inviare nuovi messaggi. Quindi lo invita a riconvalidare la sua casella di posta elettronica, cliccando sul seguente link:

Clicca qui

Analizzando la mail notiamo che il messaggio contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email che non sembra riconducibile ad un dominio di posta elettronica <

slc(at)firenze(dot)tosc(dot)cgil(dot)it>.

Chi dovesse malauguratamente cliccare sul link

Clicca qui verrà dirottato su una pagina WEB che non ha nulla a che vedere con il server della casella di posta elettronica, ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

La pagina di accesso alla gestione della casella di posta elettronica è ospitata su un indirizzo/dominio anomalo...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

wsp-online[.]link/webmail[@]italia[.]it/ |

Inserendo i propri dati su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

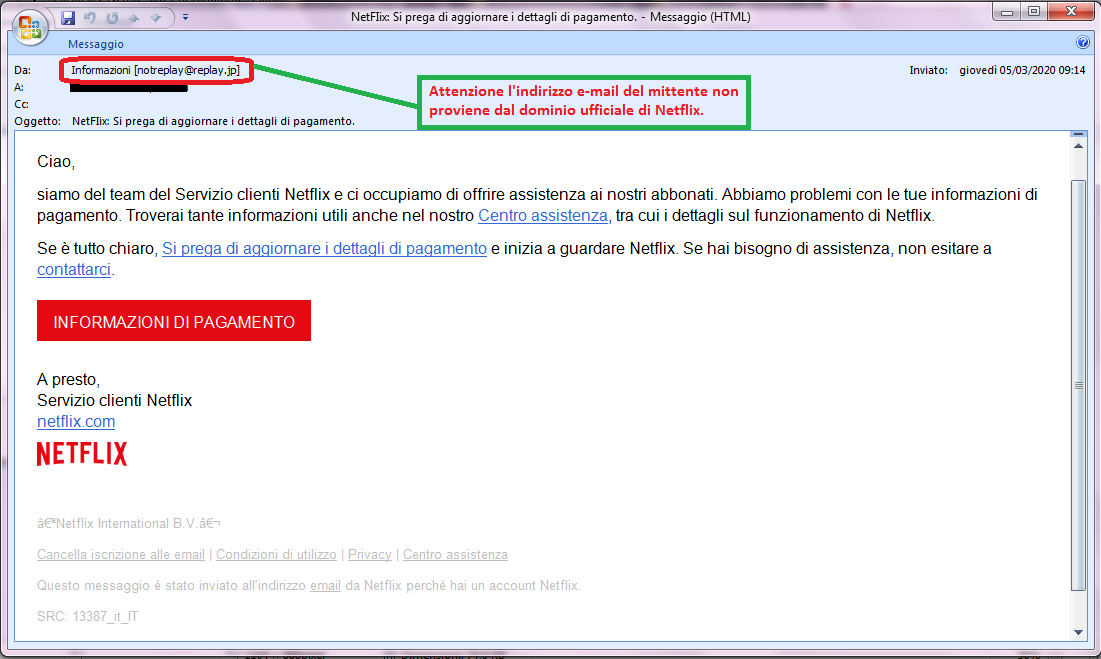

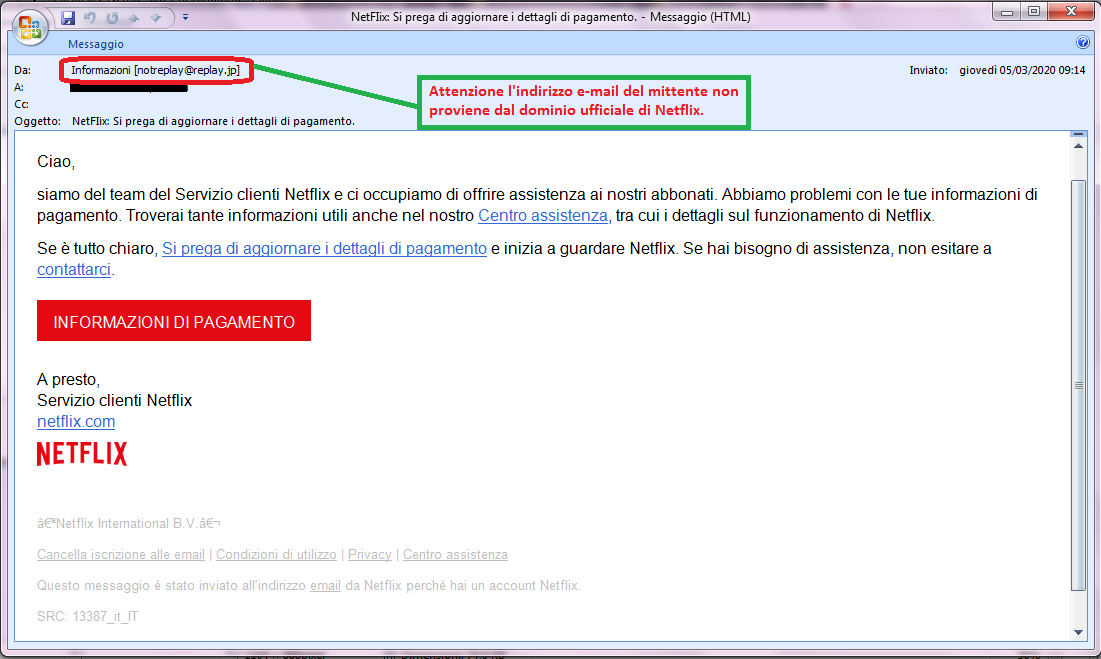

5 Marzo 2020 ==> Phishing Netflix

«OGGETTO: <

NetFlix: Si prega di aggiornare i dettagli di pagamento>

Ecco anche questo mese il tentativo di phishing che si spaccia per una finta e-mail da parte di NetFlix, la nota azienda operante nella distribuzione via internet di film, serie tv e altri contenuti di intrattenimento.

L'e-mail invita il malcapitato che ci sono dei problemi con le informazioni di pagamento fornite, lo prega quindi a verificare e ad aggiornare i dati di pagamento del suo abbonamento a

NetFlix. Per aggiornare i propri dati e sbloccare l'account è necessario aggiornare il metodo di pagamento cliccando sul seguente link:

INFORMAZIONI DI PAGAMENTO

A colpo d'occhio notiamo subito che l'indirizzo email del mittente <notreplay(at)replay(dot)it> non è riconducibile al dominio ufficiale di NetFlix.

La richiesta della mail poco chiara e precisa dovrebbe quanto mai insospettirci, il testo inoltre è estremamente generico e non riporta i riferimenti della nota azienda quali sede legale, P.Iva, o contatti, ne tantomeno dati identificativi del destinatario dell'e-mail, diversamente da quanto avviene nella maggior parte delle comunicazioni ufficiali e autentiche di questo tipo.

Cliccando sul link:

INFORMAZIONI DI PAGAMENTO

si viene rimandati ad una pagina che non ha nulla a che vedere con il sito di NetFlix ma che, come si può vedere dall' immagine sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

A colpo d'occhio i cyber-criminali ideatori della truffa sono stati molto astuti creando un FORM di accesso all'Area Riservata decisamente illusorio.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che non ha nulla a che fare con NetFlix che riportiamo di seguito:

https://www[.]5spoons[.]com/Pot/IT/Login...

|

Inserendo i dati di accesso all'account

NetFlix su questo FORM per effettuare l'accesso al conto corrente, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

06/02/2020 09:41:52 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2020...

10/01/2020 12:30:40 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2020...

11/12/2019 15:11:51 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2019...

11/11/2019 10:22:45 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2019...

03/10/2019 08:53:06 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2019...

02/09/2019 09:22:37 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2019...

01/08/2019 15:17:54 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2019...

02/07/2019 16:18:21 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2019...

03/06/2019 15:42:50 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di giugno 2019...

13/05/2019 09:20:34 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2019...

03/04/2019 09:50:09 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di aprile 2019...

05/03/2019 10:10:57 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2019...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconnducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Particolari ringraziamenti al sig. Marco Mira e al sig. Giuseppe Pistoia per la fattiva collaborazione che hanno voluto accordarci con l'invio di materiale per l'analisi.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (https://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

L'e-mail invita il malcapitato che ci sono dei problemi con le informazioni di pagamento fornite, lo prega quindi a verificare e ad aggiornare i dati di pagamento del suo abbonamento a NetFlix. Per aggiornare i propri dati e sbloccare l'account è necessario aggiornare il metodo di pagamento cliccando sul seguente link:

L'e-mail invita il malcapitato che ci sono dei problemi con le informazioni di pagamento fornite, lo prega quindi a verificare e ad aggiornare i dati di pagamento del suo abbonamento a NetFlix. Per aggiornare i propri dati e sbloccare l'account è necessario aggiornare il metodo di pagamento cliccando sul seguente link: