INDICE dei PHISHING

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di

novembre 2023:

29/11/2023 =>

DHL

29/11/2023 =>

Smishing - il tuo pacco è stato consegnato

23/11/2023 =>

PEC Polizia Provinciale

17/11/2023 =>

Subito

17/11/2023 =>

Agenzia delle Entrate

16/11/2023 =>

Aruba - Disattivazione casella

15/11/2023 =>

Mooney

14/11/2023 =>

Account di Posta elettronica

13/11/2023 =>

Zimbra

13/11/2023 =>

Istituto Bancario

13/11/2023 =>

Agenzia delle Entrate

09/11/2023 =>

Aruba

07/11/2023 =>

SexTortion

06/11/2023 =>

Smishing Nexi

02/11/2023 =>

Aruba

01/11/2023 =>

Istituto Bancario

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

29 Novembre 2023 ==> Phishing DHL

«OGGETTO: < DHL: Tax Payment Needed for Package Release Ref#1588968>

Di seguito un nuovo tentativo di phishing, che si cela dietro a una falsa comunicazione giunta apparentemente dal servizio di

DHL, relativamente alla consegna di un presunto pacco.

II messaggio, in lingua inglese, segnala all'ignaro ricevente che la sua spedizione è in sospeso in quanto non sono stati pagati i dazi doganali. Notiamo tuttavia, che non è stato riportato alcun riferimento dell'ordine o della spedizione, l'unico riferimento riconducibile ad un corriere (in questo caso è stato sfruttato il noto nome di

DHL che non ha nulla a che fare con queste false comunicazioni) è riportato nell'oggetto della mail.

Il messagio invita quindi l'utente a pagare le spese di sdoganamento pari a $ 3,57, per poter ricevere la sua spedizione. Per procedere al pagamento basterà seguire la procedura dal seguente link:

Receive the package

La mail di alert giunge da un indirizzo email che non ha nulla a che vedere con il dominio di DHL <smtpfox-5lxrw(at)xuuch(dot)com>, questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse cliccare sul link verrà rimandato su una pagina WEB anomala, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

29 Novembre 2023 ==> Smishing ''Il tuo pacco è stato consegnato''

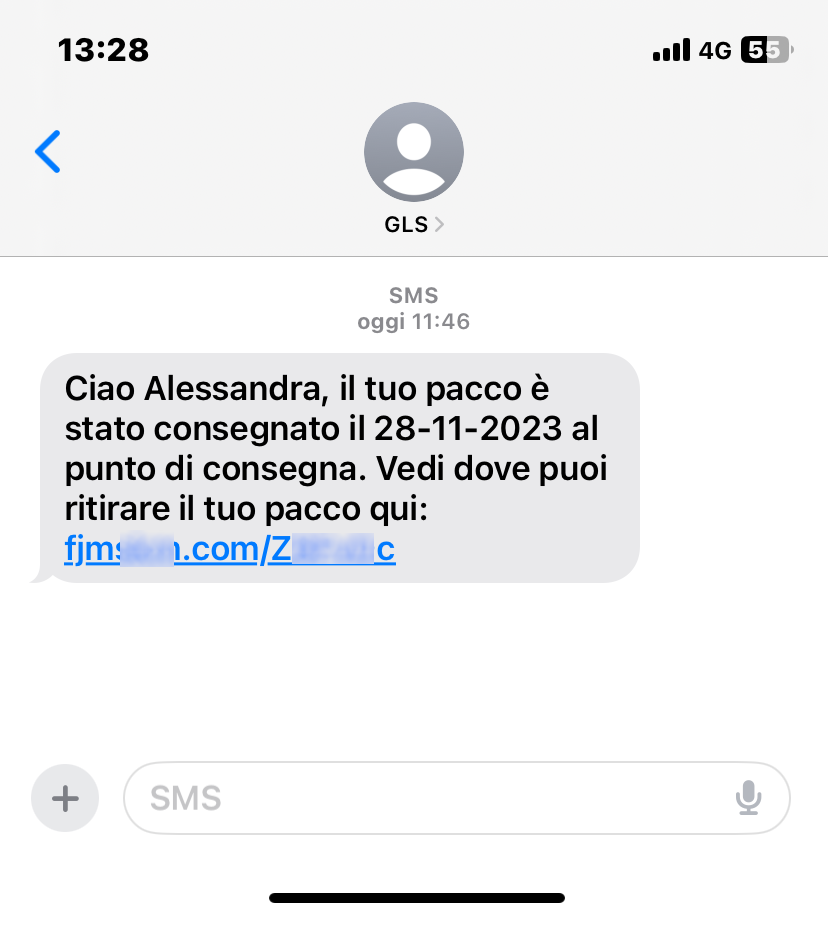

Analizziamo di seguito un nuovo tentativo di furto dati sensibili che giunge attraverso un sms ingannevole.

Il messaggio, che riportiamo di lato

, fa riferimento nello specifico ad una spedizione di cui viene notificata la consegna. Segnala infatti all'ignaro ricevente che l'ordine risulta consegnato in data 28-11-2023 al punto di consegna, e riporta le indicazioni su dove ritirare il pacco disponibile al link indicato.

Il messaggio sembrerebbe provenire dal corriere

GLS, notiamo tuttavia che non viene riportato alcun dato identificativo sulla spedizione, come per esempio il numero d'ordine o il riferimento per il tracciamento.

L'intento chiaramente è quello di portare l'utente a cliccare sul link:

fjm***.com/Z****c

che rimanda ad una pagina web che ha, come sempre, l'obiettivo di indurre l'utente ad inserire dati sensibili.

Analizziamola di seguito nel dettaglio.

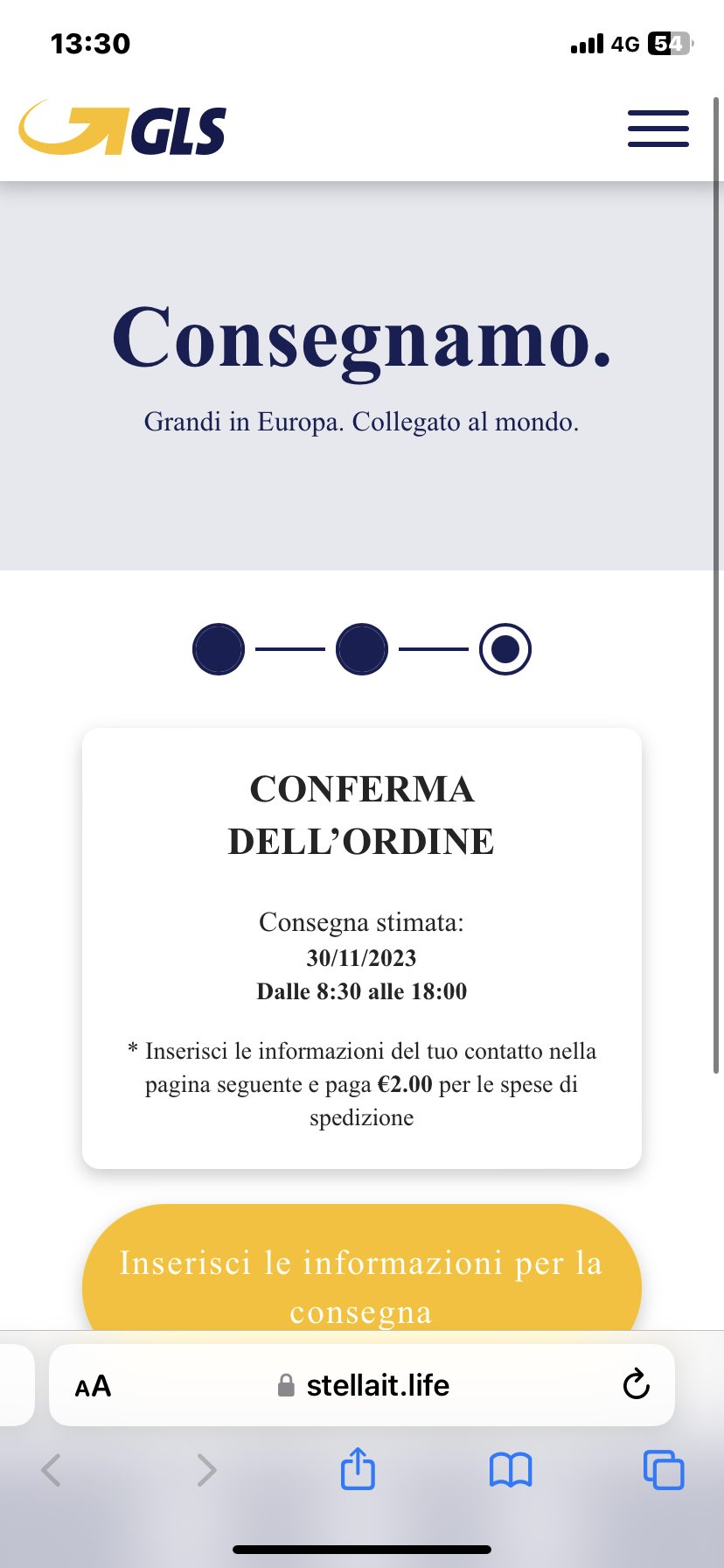

Dal link presente sull'sms veniamo dirottati su una pagina web che dovrebbe simulare il sito ufficiale di GLS. Sebbene il sito sia graficamente ben fatto, notiamo che l'indirizzo url presente sulla barra del broswer <<stellait[.]life>> è anomalo e non riconducibile ad alcuna compagnia di trasporti.

Ad una prima videata dove viene riportato un preciso codice di rintracciamento di riferimento (GLS910029334), cliccando su ''Monitora il tuo ordine'' segue una nuova videata dove ci viene segnalato che la consegna del pacco è in sospeso presso il centro di distribuzione per il mancato pagamento delle spese di spedizione pari a Euro 2.00.

Proseguendo, dopo aver cliccato su ''Programma la consegna adesso'' ci viene proposta una nuova videata che ci invita a scegliere la modalità per predisporre la nuova consegna seguita da una ulteriore in cui dobbiamo indicare in che giorni preferiamo il recapito.

Eccoci finalmente alla conclusione della procedura di riprogrammazione della spedizione che dovrebbe concludersi con la conferma dei dati.. Notiamo tuttavia che affinchè avvenga la consegna è necessario il pagamento delle spese di spedizione...

ECCO LA SORPRESA! Dopo aver cliccato su ''

Inserisci le informazioni per la consegna'' veniamo infatti dirottati su un FORM di inserimento dati che richiede, oltre a ''Nome'', ''Cognome'' ''Indirizzo'' ''Numero di telefono'' ''E-Mail'', i dati della propria carta di credito per procedere al pagamento della modica cifra di € 2,00 relativa alle spese di spedizione del pacco oggetto dell'alert.

Notiamo che la pagina in cui risiede il form è ospitata su un indirizzo url diverso da quello visto precedentemente

<<fireoffer4u[.]net>> ma che comunque non è assolutamente attendibile e non ha proprio nulla a che fare con alcun sito di compagnie di trasporti.

Lo scopo di tutto è quello di indurre l'utente ad inserire i suoi dati personali. Di lato mostriamo nel dettaglio la videata del form di compilazione.

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

23 Novembre 2023 ==> Phishing via PEC Polizia Provinciale

OGGETTO: <

Rapporto sinistro n 417/2023 del 19/08/2023>

Attenzione al seguente tentativo di phishing che si cela dietro ad una falsa comunicazione della

Polizia Provinciale di Pescara, segnalato anche nel loro sito ufficiale

.

Il messaggio notifica al ricevente il verbale di un sinistro che lo vedrebbe coinvolto di cui viene riportato il numero e la data. Il messaggio risulta firmato dall' "Uff. Infortunistica" della Polizia di Pescara. Lo invita quindi a prendere visione del verbale aprendo l'allegato:

"VERBALE SINISTRO.pdf"

Analizzando il testo sembrerebbe che il messaggio sia giunto proprio dall'indirizzo PEC della Provincia di Pescara <******(at)pec(dot)provincia(dot)pescara(dot)it>. Chiaramente l'ente pubblico è estraneo all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Chi dovesse malauguratamente cliccare sull'allegato verrà dirottato sulla pagina visualizzata.

Come possiamo notare, innazitutto, la pagina di atterraggio, contrariamente a quanto dovremmo attenderci, non rimanda al verbale del sinistro oggetto della PEC, ma ospita il form di accesso per effettuare il login all'AREA RISERVATA di

Aruba dove viene richiesto direttamente l'inserimento delle proprie credenziali....

Possiamo inoltre notare che l'indirizzo url riportato sulla barra del broswer non proviene dal dominio ufficiale di

Aruba:

https[:]//webarubaloginemailitalia[.]com/i/account.....

Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, ed usare il buon senso.

17 Novembre 2023 ==> Phishing Subito

«OGGETTO: <

hai messaggi non ricevuti sul sito subito >

Ecco un nuovo tentativo di phishing che giunge da una falsa comunicazione da parte di

Subito.it.

II messaggio informa il ricevente che ci sono dei messaggi non ricevuti relativi ai suoi annunci su

Subito.it perchè l'account è stato spammato.

Lo informa quindi che per sbloccare la propria casella di posta è necessario contattare il support tecnico, attraverso il seguente link:

Cliccando qui

Chiaramente la nota azienda di annunci gratuiti,

Subito.it è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente

<emailserviz(at)subito(dot)it> potrebbe trarre in inganno un utente inesperto, ma non proviene dal dominio ufficiale di

Subito.it.

Chi dovesse malauguratamente cliccare sul link

Cliccando qui verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato non contiene alcun riferimento a

Subito.it, inoltre notiamo che è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//tawk[.]to/chat/64baa650cc26a871....

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

16 Novembre 2023 ==> Phishing Aruba - Disattivazione casella e-mail

OGGETTO: <

Disattivazione casella e-mail per scadenza dominio xxx@xxx>

Anche nel mese di novembre continuano i tentativi di phishing che si spacciano per comunicazioni da parte del brand

Aruba.

Il messaggio informa il ricevente che il suo dominio ospitato su

Aruba collegato al suo account di posta elettronica scadrà il giorno 16/11/2023. Lo informa quindi che dovrà rinnovare manualmente i suoi servizi per evitare la cancellazione dell'account e quindi la disattivazione di tutti servizi a questo associati, comprese le caselle di posta elettronica, non potrà più quindi ricevere e inviare messaggi.

Invita quindi l'utente a effettuare il login per rinnovare i servizi, attraverso il seguente link:

RINNOVA IL DOMINIO

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini, Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <postmaster(at)onedk(dot)net> non proviene dal dominio ufficiale di

Aruba.

Per indurre il malcapitato a procedere tempestivamente al rinnovo della propria casella postale viene indicata la scadenza del 16/11/2023 che, guarda caso, coincide con la data di ricezione della mail.. quindi sembra non ci sia poi molto tempo a disposizione per effettuare il rinnovo ed impedire la disattivazione dei servizi. La tecnica di indicare un termine entro il quale poter concludere la procedura ha, senza dubbio, lo scopo di intimare l'utente, spinto dal timore di ritrovarsi con la sua casella e-mail disattivata, ad agire immediatamente e senza pensarci troppo.

Chi dovesse malauguratamente cliccare sul link verrà dirottato sulla pagina visualizzata.

Come possiamo notare, innazitutto, la pagina di atterraggio, contrariamente a quanto dovremmo attenderci, non rimanda al form di accesso per effettuare il login all'AREA RISERVATA di

Aruba ma ospita un modulo di pagamento online che sembra appoggiarsi al circuito di

BancaSella e dove viene richiesto direttamente l'inserimento dei dati della carta di credito per finalizzare il pagamento della modica cifra di Euro 5,42.....

Sebbene la fretta e il timore di ritrovarsi con la casella email sospesa possano spingere l'utente a concludere velocemente l'operazione basta soffermarsi sull'indirizzo url riportato sulla barra del broswer per rendersi conto che il form di pagamento non risiede sul dominio ufficiale di

Aruba e nemmeno di

BancaSella:

https[:]//arubahost[.]assistenzastaff[.]net/xL6432.....

Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche banale.

Procedendo all'inserimento dei dati richiesti, nello specifico i dati della carta di credito

, questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno a scopi criminali.

15 Novembre 2023 ==> Phishing Mooney

OGGETTO: <

Le nostre condizioni di utilizzo sono cambiate. È necessario un aggiornamento immediato! >

Di seguito analizziamo il seguente tentativo di phishing che giunge da una falsa comunicazione da parte di

Mooney, la società italiana di Proximity Banking & Payments

.

II messaggio informa il ricevente che è necessario aggiornare is uoi dati personali "

in conformità alla seconda direttiva sui servizi di pagamento (PSD2). D'ora in poi, per tutti i nostri clienti è richiesta un'autenticazione forte ogni 90 giorni di calendario."

Lo invita quindi ad effettuare l'aggiornamento del suo profilo, attraverso il seguente link:

Autenticazione

Questa volta la campagna di phishing simula una comunicazione che sembra provenire dalla società italiana di pagamenti online

Mooney,

che chiaramente è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo sin da subito che il messaggio di alert giunge da un indirizzo e-mail che potrebbe trarre in inganno un utente inesperto ma che non proviene dal dominio ufficiale di

Mooney in quanto probabilmente è stata utilizzata un'etichetta

<servizioclienti(at)mooney(dot)it>, anche se il cybercriminale ha avuto l'accortezza di inserire il noto logo della società, prestiamo sempre la massima attenzione prima di cliccare su link sospetti.

Chi dovesse malauguratamente cliccare sul link

Autenticazione verrà dirottato su una pagina WEB anomala, che non ha nulla a che vedere con il sito ufficiale di

Mooney, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

14 Novembre 2023 ==> Phishing Account Posta Elettronica

OGGETTO: <

Your account ***** password expire today>

Analizziamo di seguito il tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di posta elettronica del malcapitato.

Il messaggio, in lingua inglese, informa il destinatario che la password della sua casella di posta elettronica è in scadenza, e che se non procede alla modifica della password entro 3 ore dall'apertura della presente mail questa verrà modificata in automatico. Invita quindi il malcapitato a mantenere la sua password, utilizzando il seguente link:

Keep Current Password

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al server che ospita la casella di posta elettronica <

hosting(at)oxbridgefinance(dot)com(dot)au>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

Keep Current Password verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato non ha nulla a che fare con il gestore dell'account di Posta elettronica.

La pagina su cui si viene rimandati, per l'inserimento delle proprie credenziali dell'account di posta, è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//fleek[.]ipfs[.]io/ipfs/QmNvxkzXwBmc6d4LG3a9M39s9....

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

13 Novembre 2023 ==> Phishing Zimbra

OGGETTO: <

Centro Assistenza>

Questo mese troviamo un nuovo tentativo di phishing che si spaccia per una comunicazione da parte del brand

Zimbra.

Il messaggio informa il ricevente che a causa di un aggiornamento sui server di

Zimbra è necessario aggiornare il proprio account affinchè non venga sospeso. Tutto ciò per aumentare il livello di sicurezza dei loro servizi.

Invita quindi l'utente a effettuare il login per aggiornare il proprio account, attraverso il seguente link:

Clicca qui

Chiaramente la nota azienda di software applicativo

Zimbra è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <vacina(at)tapes(dot)rs(do)gov(dot)br> non proviene dal dominio ufficiale di

Zimbra.

Chi dovesse malauguratamente cliccare sul link verrà dirottato sulla pagina visualizzata.

Come possiamo notare, innazitutto, la pagina di atterraggio dove si viene dirottati è graficamente ben impostata in quanto potrebbe indurre l'ignaro malcapitato a credere di essere sulla pagina di

Zimbra.

La pagina di accesso alla gestione dell'account però è ospitata su un indirizzo/dominio anomalo che non è riconducibile al dominio ufficiale di

Zimbra e che riportiamo di seguito:

https[:]//firebasestorage[.]googleapis[.]com/v0/b/uueiimiwoowoui903[.]appspot[.]com.....

Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche banale.

Procedendo all'inserimento dei dati richiesti, nello specifico i dati del proprio account d

i posta elettronica, questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno a scopi criminali.

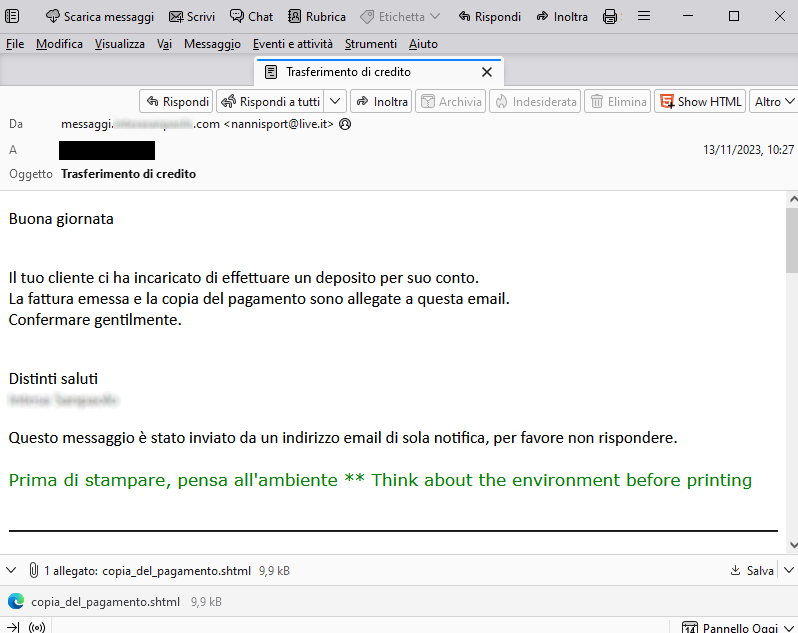

13 Novembre 2023 ==> Phishing Istituto Bancario

OGGETTO: <

Trasferimento di credito >

Analizziamo di seguito un altro tentativo di phishing, che giunge attraverso un'e-mail che, sfruttando la grafica rubata, o simile, a quella di un noto Istituto Bancario nazionale

, cerca di spacciarsi per una comunicazione ufficiale, per indurre l'ignaro ricevente ad effettuare quanto richiesto e a cadere in questo tranello basato su tecniche di ingegneria sociale (social engeenering).

Il messaggio segnala all'ignaro ricevente che un cliente ha incaricato di effettuare un deposito per suo conto. Sembrerebbe che la fattura e la copia del pagamento relativa siano state allegate alla mail. Notiamo infatti la presenza dell'allegato

copia_del_pagamento.shtml.

Possiamo notare sin da subito che il messaggio di alert giunge da un indirizzo e-mail <

nannisport(at)live(dot)it> quanto mai sospetto

. Inoltre il testo è estremamente

scarno e generico, cosa che non contraddistingue le comunicazioni ufficiali di questo tipo.

L'intento è quello di portare il malcapitato ad aprire l'allegato per verificarlo ma è decisamente singolare il fatto che il file non sia un classico file in formato .pdf

come dovremmo attenderci

ma abbia l'estensione

.shtlm trattandosi di fatto di una pagina web.

Chi dovesse malauguratamente cercare di aprire l'allegato infatti verrà dirottato su una pagina WEB anomala, che non ha nulla a che vedere con il sito ufficiale del noto Istituto Bancario.

Dall'immagine riportata di lato possiamo notare oltretutto che non ci troviamo su una pagina che simula quella dell'Istituto Bancario come dovremmo attenderci, ma su un form di Aruba dove

vengano richiesti indirizzo email e relativa password.. quindi di fatto, siamo in presenza più che altro di un tentativo di furto credenziali della propria casella elettronica.

Ricodandovi che qualsiasi Istituto Bancario, come quello in oggetto, è chiaramente estranea all'invio massivo di queste campagne di phishing, vi invitiamo in caso di dubbio a consultare anche il sito ufficiale della stessa che in più riprese ha segnalato tentativi di truffe che hanno sfruttato il suo marchio e a cui prestare maggiormente attenzione.

13 - 17 Novembre 2023 ==> Phishing Agenzia delle Entrate

OGGETTO: <

Avviso Raccomandata #AR3099****>

Di seguito analizziamo un altro tentativo di phishing che giunge attraverso un messaggio proveniente apparentemente dall'

Agenzia delle Entrate.

II messaggio informa il ricevente che è disponibile una nuova notifica

a lui indirizzata con le seguenti informazioni:

- Ente Emittente: Agenzia delle Entrate

- Titolare: indirizzo email del ricevente

- Soggetto: Notifica Amministrativa

- Protocollo n.: AR3099****

Analizzando l'alert possiamo notare in primis l'indirizzo email anomalo da dove giunge ovvero <agenzia[.]entrate(at)vvstjoost(dot)nl> che non è ospitato sul dominio ufficiale del sito di

Agenzia delle Entrate.

La comunicazione inoltre è molto generica;si rivolge infatti ad un ''

Gentile contribuente'' senza, di fatto, riportare nome e cognome di quest'ultimo. Neppure nel dettaglio specifico delle informazioni inerenti la notifica amministrativa troviamo riferimenti evidenti sul

Titolare ma viene solo riportato l'indirizzo email del ricevente

, che non è certo un dato identificativo ai fini fiscali

.

Per accedere alla notifica vengono quindi forniti due link di seguito indicati:

"https[:]//www[.]agenziaentrateriscossione[.]gov[.]it/it"

"notifica"

Posizionandoci con il cursore possiamo già notare che il collegamento rimanda per entrambi al link:

https://navadvisoryllc[.]com...

che è decisamente sospetto.

Ad ogni modo chi malauguratamente cliccasse sui link verrà dirottato su una pagina web contraffatta del sito dell'Agenzia che non ha nulla a che vedere con il sito ufficiale dell'

Agenzia delle Entrate

La pagina di atterraggio è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

09 Novembre 2023 ==> Phishing Aruba

OGGETTO: <

Dominio in scadenza, per rinnovare?>

Ecco che ritroviamo anche questo mese un altro tentativo di phishing che giunge sempre da una falsa comunicazione sempre da parte di

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su

Aruba è in scadenza il 09/11/2023. Lo informa quindi che è necessario rinnovare il dominio per evitare la cancellazione dell'account e quindi la disattivazione di tuttii servizi a questo associati, comprese le caselle di posta elettronica, non potrà più quindi ricevere e inviare messaggi. La procedura di rinnovo è semplice e automatica e si può fare in completa autonomia dal link che viene indicato di segu

ito:

RINNOVA

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente non proviene dal dominio ufficiale di

Aruba, ma viene utlizzata un'etichetta per nascondere il mittente.

Chi dovesse malauguratamente cliccare sul link

RINNOVA verrà dirottato su una pagina WEB anomala che non ha nulla a che vedere con il sito ufficiale di

Aruba, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

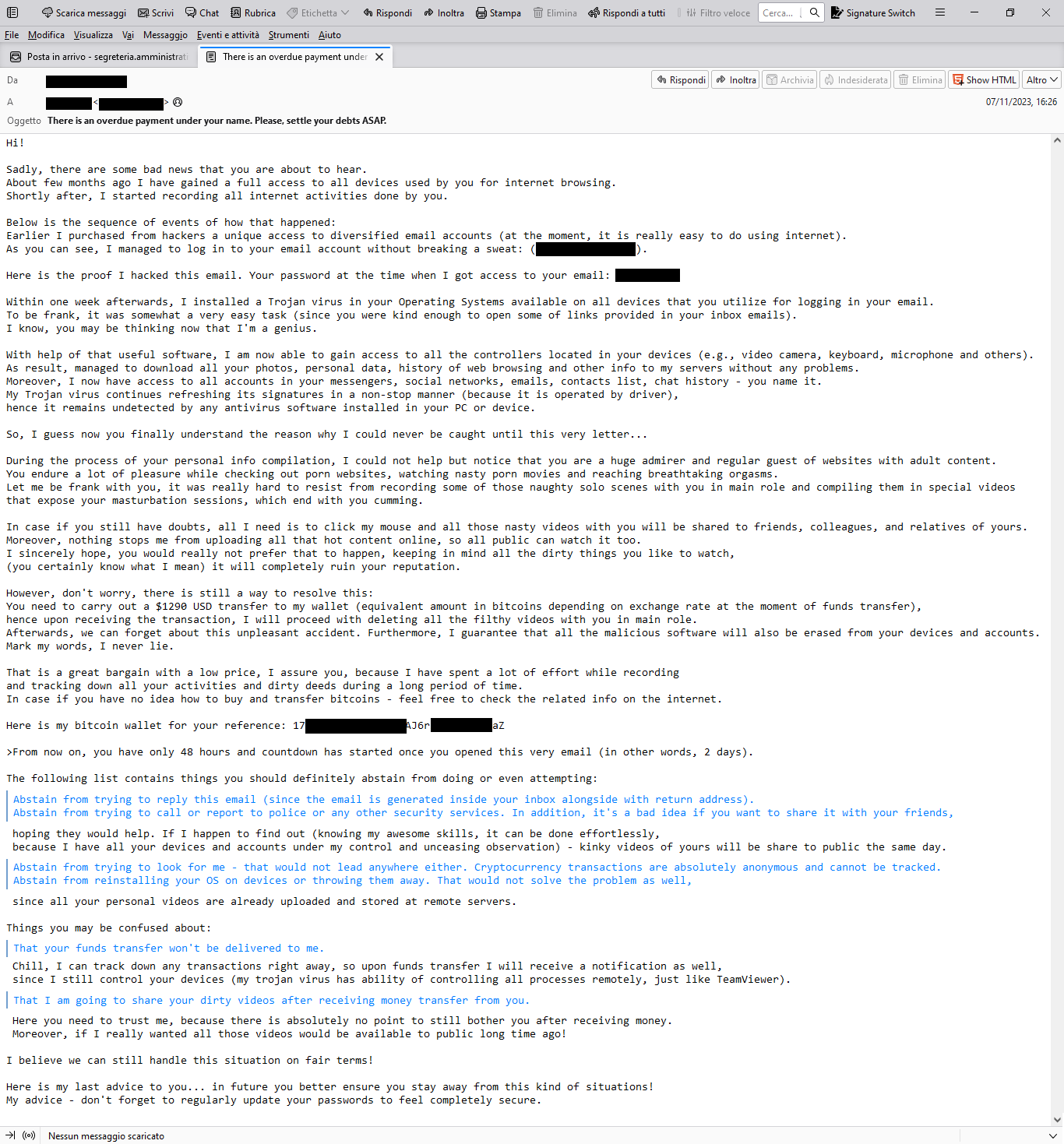

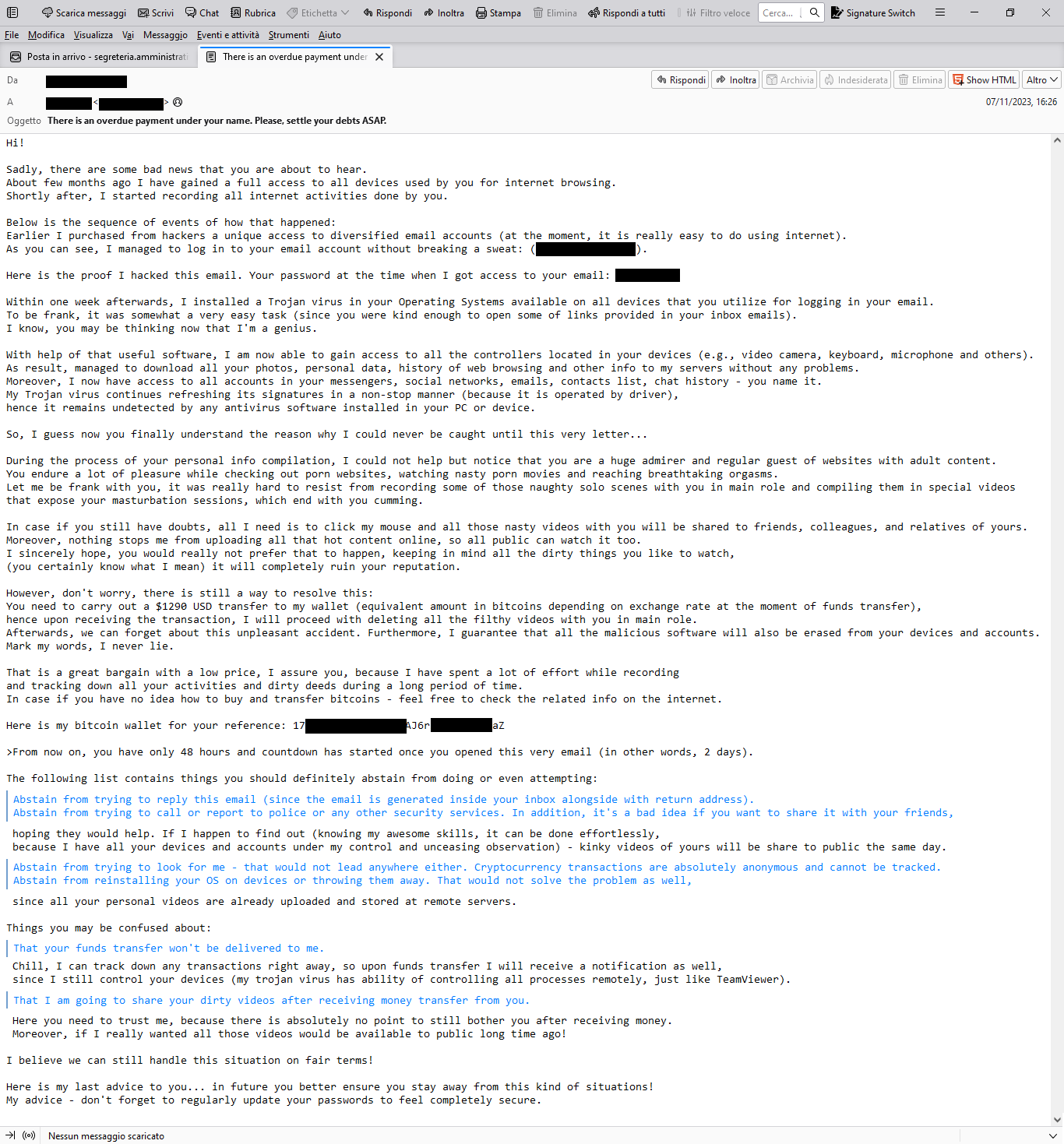

07 Novembre 2023 ==> SexTortion

Questo mese ritroviamo la campagna SCAM a tema SexTortion. L'e-mail sembrerebbe far desumere che il truffatore abbia avuto accesso al dispositivo della vittima, e come presunta prova della violazione il cyber criminale fa notare al malcapitato che la mail sembrerebbe giungere proprio dal suo indirizzo di posta elettronica, in questi casi viene simulato l'indirizzo con delle etichette, lo scopo è quello di far credere che ci sia stata una violazione nell'account del malcapitato per poi ricattarlo richiedendo il pagamento di una somma di denaro, sottoforma di Bitcoin, per non divulgare tra i suoi contatti mail e social

un suo video privato mentre guarda siti per adulti. Come ulteriore prova della violazione viene indicata anche la presunta password dell'account della vittima.

Di seguito Vi riportiamo un estratto del testo della mail di lato:

"

Purtroppo, ci sono alcune brutte notizie che stai per sentire. Circa pochi mesi fa ho ottenuto l'accesso completo a tutti i dispositivi da te utilizzati per la navigazione in Internet. Poco dopo, ho iniziato a registrare tutte le attività su Internet svolte da te. Di seguito è riportata la sequenza degli eventi di come ciò è accaduto: In precedenza ho acquistato dagli hacker un accesso unico ad account di posta elettronica diversificati (al momento è davvero semplice farlo utilizzando Internet). Come puoi vedere, sono riuscito ad accedere al tuo account email senza sudare troppo: (*******). Ecco la prova che ho hackerato questa email. La tua password nel momento in cui ho avuto accesso alla tua email: ***** Entro una settimana, ho installato un virus Trojan nei tuoi sistemi operativi disponibile su tutti i dispositivi che utilizzi per accedere alla tua posta elettronica. Ad essere sincero, è stato un compito piuttosto semplice (dato che sei stato così gentile da aprire alcuni dei collegamenti forniti nelle email della tua casella di posta). Lo so, ora potresti pensare che sono un genio. Con l'aiuto di questo utile software, ora sono in grado di accedere a tutti i controller presenti nei tuoi dispositivi (ad esempio videocamera, tastiera, microfono e altri). Di conseguenza, sono riuscito a scaricare tutte le tue foto, i dati personali, la cronologia della navigazione web e altre informazioni sui miei server senza problemi. Inoltre, ora ho accesso a tutti gli account nei tuoi messenger, social network, e-mail, elenco contatti, cronologia chat, qualsiasi cosa.... Durante il processo di compilazione delle tue informazioni personali, non ho potuto fare a meno di notare che sei un grande ammiratore e ospite abituale di siti Web con contenuti per adulti.... Nel caso in cui avessi ancora dei dubbi, tutto ciò di cui ho bisogno è fare clic con il mouse e tutti quei video orribili con te verranno condivisi con amici, colleghi e parenti."

A questo punto viene richiesto di inviare 1290 USD in Bitcoin sul portafoglio di seguito indicato: "

17ycXXXXXXXXXXXXXXXXXXXXXXXWaZ'. Dopo aver ricevuto la transazione tutti i dati veranno cancellati, altrimenti in caso contrario un video che ritrae l'utente, verrà mandato a tutti i colleghi, amici e parenti, il malcapitato ha 48 ore di tempo per effettuare il pagamento!

Analizzando i pagamenti effettuati sui wallet riscontrati nelle varie campagne di SexTortion ritrovate questo mese dal nostro Centro Ricerche, riportiamo le transazioni registrate alla data del

22/11/2023:

Wallet "

17ycXXXXXXXXXXXXXXXXXXXXXXXWaZ" somma richiesta 1290 USD => Non risultano transazioni

Wallet "

1EV3XXXXXXXXXXXXXXXXXXXXXXX9i7" somma richiesta 400 USD

=> risulta una transazione del valore di 447,50 USD

Wallet "

15PjXXXXXXXXXXXXXXXXXXXXXXXE3Q" somma richiesta 1800 USD => Non risultano transazioni

In questi casi vi invitiamo sempre a:

- non rispondere a questo genere di e-mail e a non aprire allegati o a cliccare righe contenenti link non sicuri, e certamente a NON inviare alcuna somma di denaro, si possono tranquillamente ignorare o eliminare.

- Nel caso in cui il criminale dovesse riportare una password effettiva utilizzata dall'utente -la tecnica è quella di sfruttare le password provenienti da Leak (furto di dati compromessi) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.)- è consigliabile:

- far effettuare da personale esperto, i Ricercatori e Analisti del il Centro Ricerche Anti Malware #CRAM di TG Soft sono a disposizione per effettuare attività consulenziale di verifica di eventuali situazioni di macchina PC / Server potenzialmente compromesse;

- solo dopo aver effettuato questa verifica da personale qualificato in grado di riconoscere virus e/o malware spia anche e soprattutto di nuova generazione, ed aver bonificato la macchina è consigliabile ed assolutamente necessario che procediate a modificare le password dei servizi web in uso da quella macchina.

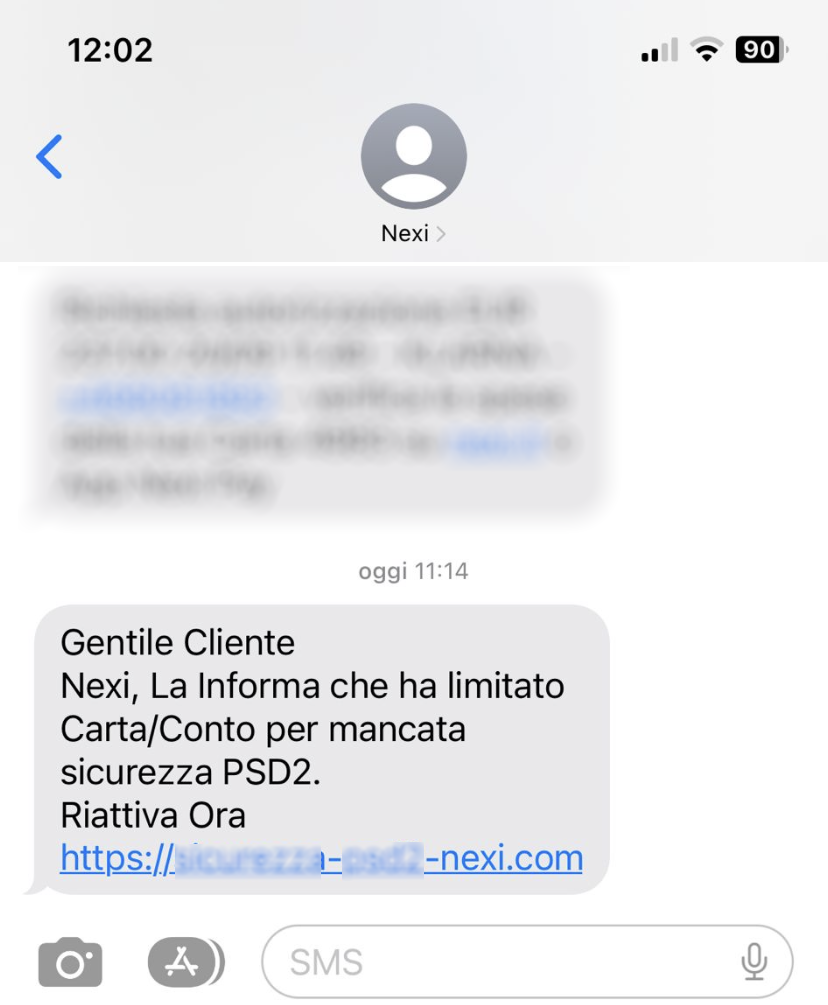

06 Novembre 2023 ==> Smishing Nexi

Analizziamo di seguito un nuovo tentativo di smishing che si cela dietro un falso sms giunto da

Nexi.

Il messaggio, che riportiamo di lato, segnala all'ignaro ricevente che Nexi ha limitato le funzionalità della sua

Carta/Conto per mancata sicurezza PSD2. Per procedere alla riattivazione sembra necessario cliccare sul link proposto:

"

http://*********-****-nexi[.]com"

E' logico che se il destinatario dell'sms non sia cliente di

Nexi sia più intuitivo chiedersi cosa si celi effettivamente dietro questo sms anomalo. Nel caso specifico analizzato tuttavia il destinatario risulta effettivamente cliente di

Nexi tanto che il messaggio giunge nella chat dove vengono recapitati i codici per autorizzare i pagamenti effettuati con la carta di credito associata. A maggior ragione è fondamentale saper riconoscere questi, ormai diffusi, tentativi di frode informatica. E' importante ricordare soprattutto che in nessun caso

Nexi, come anche qualsiasi altro istituto bancario/circuito di pagamento richiede ai clienti di fornire i dati della propria carta di pagamento attraverso e-mail, sms o call center.

Tornando all'esempio riportato, possiamo notare in primis che l'sms ricevuto è molto generico.. si rivolge infatti ad un ''

Gentile cliente''' senza riportare di fatto alcun dato identificativo del titolare del conto oggetto dell'alert, cosa che dovrebbe già insospettire. E' chiaro che l'intento dei cyber-criminali è di portare l'utente a cliccare tempestivamente sul link per riabilitare l'eventuale conto corrente o la carta di pagamento.

Tuttavia già a colpo d'occhio, possiamo notare che il link non corrisponde al sito ufficiale del noto ciruito di pagamento, rimanda infatti ad una pagina che non ha nulla a che vedere con il sito ufficiale di

Nexi.

Analizziamola di seguito nel dettaglio.

Come possiamo vedere dall' immagine riportata, la pagina web in cui si viene dirottati è davvero ben fatta in quanto simula a regola d'arte il sito ufficiale di

Nexi, risultando ragionevolmente ingannevole, sia dal punto di vista grafico che testuale.

Per rassicurare l'utente sull'autenticità della pagina i cyber-criminali hanno avuto infatti l'accorgimento di inserire il logo autentico di

Nexi e di impostare la pagina con la stessa grafica del sito ufficiale tanto che alcuni link inseriti sembrano attendibili. Nello specifico se clicchiamo sul logo o su ''CAMBIA PORTALE'' veniamo dirottati sul sito ufficiale di

Nexi, in particolare sulla home page. Anche il link

Privacy in basso corrisponde a quello autentico in quanto permette di scaricare l'informativa privacy effettiva di

Nexi.

La pagina di accesso alla gestione dell'account però è ospitata su un indirizzo/dominio anomalo che non è riconducibile al dominio ufficiale di

Nexi e che riportiamo di seguito:

"

http://*********-****-nexi[.]com"

Inserendo i dati di accesso all'account Nexi su questo FORM per effettuare l'accesso al conto corrente, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.02 Novembre 2023 ==> Phishing Aruba

OGGETTO: <

Non è stato possibile consegnare il tuo messaggio.risolvi ora.>

Ecco che ritroviamo anche questo mese un altro tentativo di phishing che giunge sempre da una falsa comunicazione sempre da parte di

Aruba.

II messaggio informa il ricevente che ci sono 2 nuovi messaggi che non sono stati recapitati correttamente al suo account di posta a causa della nuova politica di regolamentazione della posta in arrivo dell'account il cui dominio sembra ospitato su

Aruba. Lo informa quindi che è necessario recuperare i messaggi in sospeso attraverso il seguente link

:

Clicca qui per recuperare il messaggio

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente non proviene dal dominio ufficiale di

Aruba.

Chi dovesse malauguratamente cliccare sul link

Clicca qui per recuperare il messaggio verrà dirottato su una pagina WEB anomala.

Dall'immagine di lato notiamo che la pagina web che ospita il form di accesso alla casella di posta che richiede l'inserimento di E-mail e Password simula discretamente il sito ufficiale di Aruba.

A colpo d'occhio notiamo tuttavia che la pagina di accesso è ospitata su un indirizzo/dominio anomalo...

https[:]//www[.]weliive[.]com/wp[.]admin/user......

Inserendo i propri dati su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

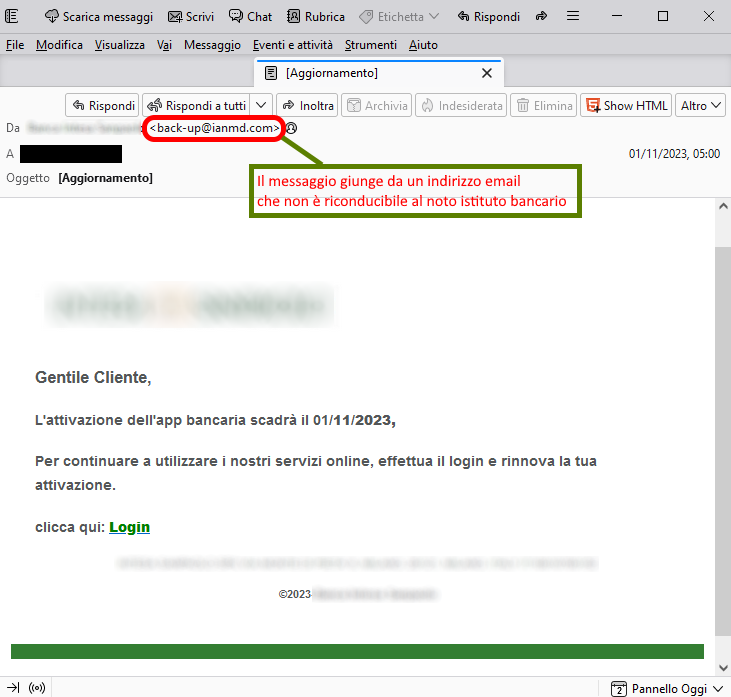

01 Novembre 2023 ==> Phishing Istituto Bancario

OGGETTO: <

[Aggiornamento] >

Ritroviamo anche questo mese la campagna di phishing, che giunge attraverso un'e-mail che, sfruttando la grafica rubata, o simile, a quella di un noto Istituto Bancario nazionale

, cerca di spacciarsi per una comunicazione ufficiale, per indurre l'ignaro ricevente ad effettuare quanto richiesto e a cadere in questo tranello basato su tecniche di ingegneria sociale (social engeenering).

Il messaggio

segnala all'ignaro ricevente che l'attivazione dell'app bancaria è in scadenza il 01/11/2023 e che per continuare a utilizzare i servizi online è necessario cliccare su

Login.

Possiamo notare sin da subito che il messaggio di alert giunge da un indirizzo e-mail <

back-up(at)ianmd(dot)com> quanto mai sospetto

e contiene un testo molto generico, anche se il cybercriminale ha avuto l'accortezza grafica di inserire il noto logo dell'istituto bancario che potrebbe trarre in inganno l'utente.

L'intento è quello di portare il malcapitato ad effettuare il login e rinnovare l'attivazione della sua app bancaria.

Per procedere al rinnovo è necessario cliccare sul seguente link

Login.

Nonostante la mail sembri graficamente ben fatta e presenti in firma dei riferimenti identificativi del noto

Istituto Bancario quali indirizzo e P.IVA che sembrerebbero attendibili resta decisamente singolare il fatto che venga inviato un link con richiesta di inserimento di credenziali all'home banking via mail

.

Chi dovesse malauguratamente cliccare sul link

Login verrà dirottato su una pagina WEB anomala, che non ha nulla a che vedere con il sito ufficiale del noto Istituto Bancario.

Dall'immagine riportata di lato possiamo notare che la pagina web è graficamente ben fatta e simula discretamente il sito ufficiale del portale bancario

.

Per rendere il tutto più attendibile e indurre il malcapitato ad accedere al portale i cyber-criminali hanno avuto l'accortezza di riportare anche qui in calce alcuni dati autentici quali indirizzo e C.F./p.iva.

Scorrendo la pagina notiamo altresì la presenza di altri sotto menù che dovrebbero fornire informazioni di vario genere come richiesta assistenza, reclami, normative.. tutto questo con l'obiettivo di rassicurare ulteriormente l'utente sulla veridicità del portale sebbene molti link presenti non portino ad alcuna delle pagine che ci si aspetterebbe.

Alla luce di queste considerazioni vi invitiamo a prestare molta attenzione ad ogni dettaglio fuorviante ricordando che come buona regola prima di procedere all'inserimento di dati sensibili, in questo caso le credenziali dell'home banking ovvero Codice Titolare e PIN, è fondamentale analizzare l'indirizzo ulr in cui è ospitato il form di autenticazione.

La pagina di atterraggio in questo caso è ospitata sull'indirizzo url:

srv202929[.]hoster[-]test[.]ru/it/conto/

che non ha nulla a che fare con il sito ufficiale del nosto istituto bancario.

Questa pagina /SITO INGANNEVOLE è gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

03/10/2023 16:35

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2023...

05/09/2023 10:35 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2023...

01/08/2023 17:33

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2023...

03/07/2023 10:23

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2023...

07/06/2023 15:57

- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di giugno 2023...

03/05/2023 17:59

- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di maggio 2023...

05/04/2023 17:34 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2023...

03/03/2023 16:54 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2023..

06/02/2023 17:29 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2023...

02/01/2023 15:28

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2023...

02/12/2022 15:04

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2022...

04/11/2022 17:27 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2022...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari:

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- completamente interoperabile con altri software AntiVirus e/o prodotti per l'Internet Security (sia gratuiti che commerciali) già installati sul proprio computer, senza doverli disinstallare e senza provocare rallentamenti, poichè sono state opportunamente ridotte alcune funzionalità per garantirne l'interoperabilità con il software AntiVirus già presente sul PC/Server. Questo però permette il controllo incrociato mediante la scansione.

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

E’ possibile eseguire il passaggio alla versione PRO, acquistandolo direttamente dal nostro sito=> clicca qui per ordinare

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti. Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

" Purtroppo, ci sono alcune brutte notizie che stai per sentire. Circa pochi mesi fa ho ottenuto l'accesso completo a tutti i dispositivi da te utilizzati per la navigazione in Internet. Poco dopo, ho iniziato a registrare tutte le attività su Internet svolte da te. Di seguito è riportata la sequenza degli eventi di come ciò è accaduto: In precedenza ho acquistato dagli hacker un accesso unico ad account di posta elettronica diversificati (al momento è davvero semplice farlo utilizzando Internet). Come puoi vedere, sono riuscito ad accedere al tuo account email senza sudare troppo: (*******). Ecco la prova che ho hackerato questa email. La tua password nel momento in cui ho avuto accesso alla tua email: ***** Entro una settimana, ho installato un virus Trojan nei tuoi sistemi operativi disponibile su tutti i dispositivi che utilizzi per accedere alla tua posta elettronica. Ad essere sincero, è stato un compito piuttosto semplice (dato che sei stato così gentile da aprire alcuni dei collegamenti forniti nelle email della tua casella di posta). Lo so, ora potresti pensare che sono un genio. Con l'aiuto di questo utile software, ora sono in grado di accedere a tutti i controller presenti nei tuoi dispositivi (ad esempio videocamera, tastiera, microfono e altri). Di conseguenza, sono riuscito a scaricare tutte le tue foto, i dati personali, la cronologia della navigazione web e altre informazioni sui miei server senza problemi. Inoltre, ora ho accesso a tutti gli account nei tuoi messenger, social network, e-mail, elenco contatti, cronologia chat, qualsiasi cosa.... Durante il processo di compilazione delle tue informazioni personali, non ho potuto fare a meno di notare che sei un grande ammiratore e ospite abituale di siti Web con contenuti per adulti.... Nel caso in cui avessi ancora dei dubbi, tutto ciò di cui ho bisogno è fare clic con il mouse e tutti quei video orribili con te verranno condivisi con amici, colleghi e parenti."

" Purtroppo, ci sono alcune brutte notizie che stai per sentire. Circa pochi mesi fa ho ottenuto l'accesso completo a tutti i dispositivi da te utilizzati per la navigazione in Internet. Poco dopo, ho iniziato a registrare tutte le attività su Internet svolte da te. Di seguito è riportata la sequenza degli eventi di come ciò è accaduto: In precedenza ho acquistato dagli hacker un accesso unico ad account di posta elettronica diversificati (al momento è davvero semplice farlo utilizzando Internet). Come puoi vedere, sono riuscito ad accedere al tuo account email senza sudare troppo: (*******). Ecco la prova che ho hackerato questa email. La tua password nel momento in cui ho avuto accesso alla tua email: ***** Entro una settimana, ho installato un virus Trojan nei tuoi sistemi operativi disponibile su tutti i dispositivi che utilizzi per accedere alla tua posta elettronica. Ad essere sincero, è stato un compito piuttosto semplice (dato che sei stato così gentile da aprire alcuni dei collegamenti forniti nelle email della tua casella di posta). Lo so, ora potresti pensare che sono un genio. Con l'aiuto di questo utile software, ora sono in grado di accedere a tutti i controller presenti nei tuoi dispositivi (ad esempio videocamera, tastiera, microfono e altri). Di conseguenza, sono riuscito a scaricare tutte le tue foto, i dati personali, la cronologia della navigazione web e altre informazioni sui miei server senza problemi. Inoltre, ora ho accesso a tutti gli account nei tuoi messenger, social network, e-mail, elenco contatti, cronologia chat, qualsiasi cosa.... Durante il processo di compilazione delle tue informazioni personali, non ho potuto fare a meno di notare che sei un grande ammiratore e ospite abituale di siti Web con contenuti per adulti.... Nel caso in cui avessi ancora dei dubbi, tutto ciò di cui ho bisogno è fare clic con il mouse e tutti quei video orribili con te verranno condivisi con amici, colleghi e parenti." Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-. TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale. Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi