Se nel passato ci si era abituati a diffidare delle comunicazioni di aziende quali EQUITALIA,

TIM, ENEL etc. ora la semplicità dei messaggi può essere il nuovo stratagemma per indurre i malcapitati utenti ad infettare inavvertitamente il proprio Computer con questa piaga.

Come si manifesta Cerber Red

Come accennato in precedenza, questa volta la minaccia di infezione può arrivare in vari modi differenti. Vengono mostrate e spiegate di seguito le modalità rilevate da C.R.A.M. di

TG Soft.

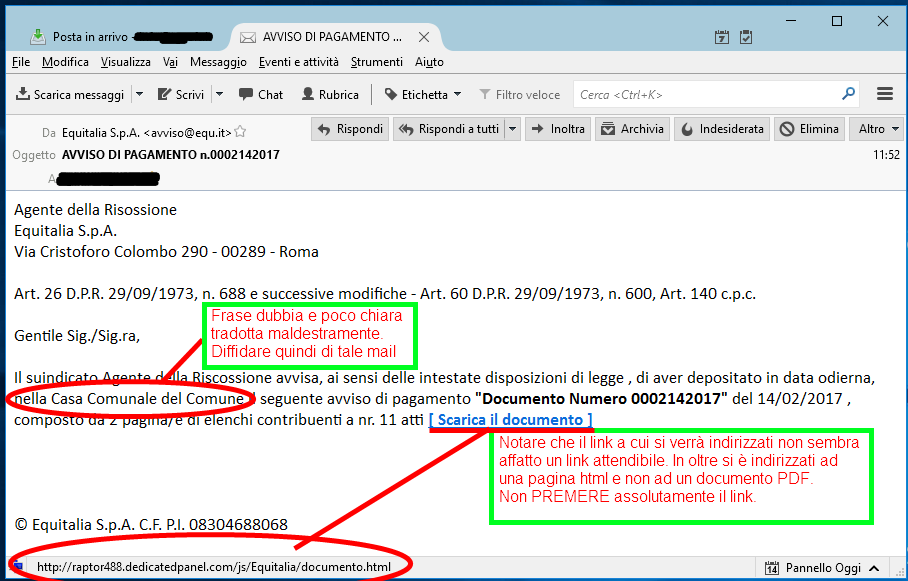

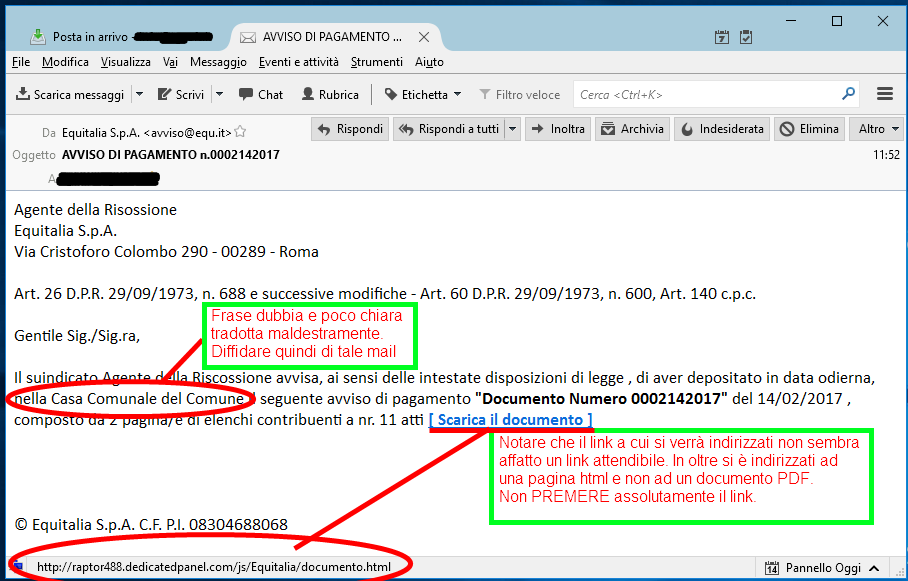

[Scarica il Documento] EQUITALIA

La prima mail (visibile nell'immagine a destra), invita a scaricare un documento relativo ad un fantomatico mancato pagamento. Abbiamo posizionato il cursore del mouse sopra al link, notando che l'eventuale click fa riferimento ad un sito di dubbia attendibilità. (vedi foto)

|

Clicca per ingrandire l'immagine

|

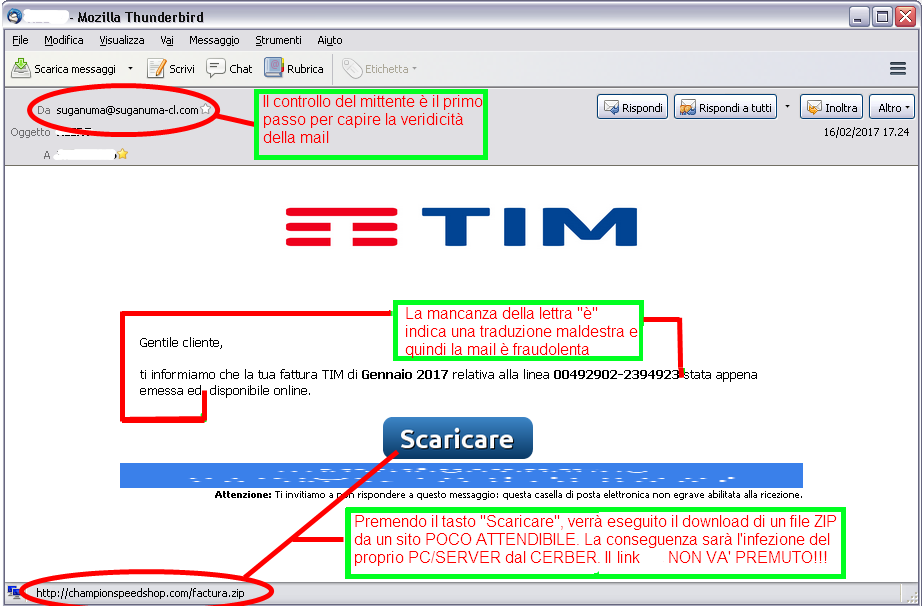

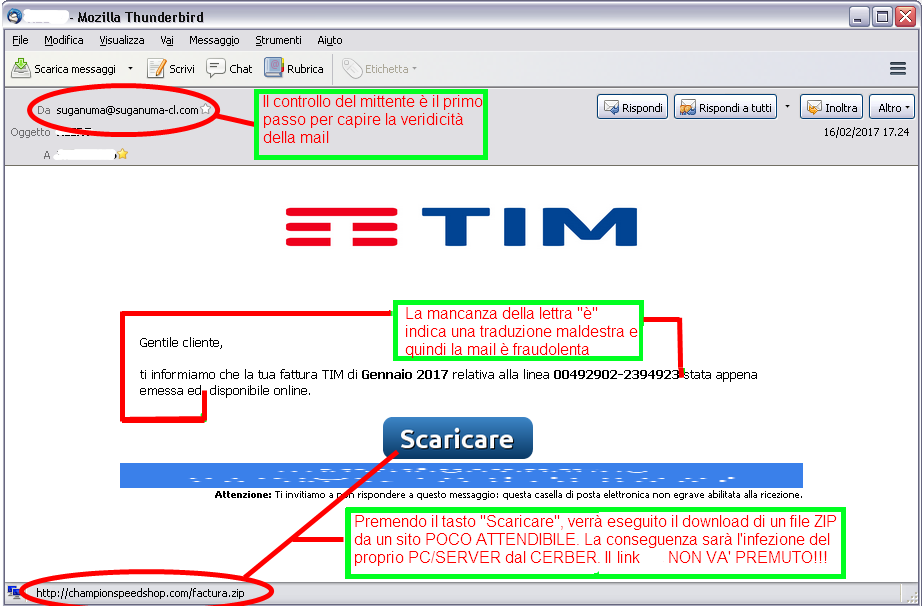

[SCARICARE] Fattura TIM

Un'altra pericolosa mail che scatena il CERBER RED è quella che si manifesta sotto le spoglie della TIM, nota azienda di telecomunicazioi.

Anche in questo caso si è indotti a premere un pulsante, nello specifico si tratta di "SCARICARE", dal link visualizzato nella foto, si nota l'eventuale download di un file ZIP da un sito di dubbia identità. |

Clicca per ingrandire l'immagine

|

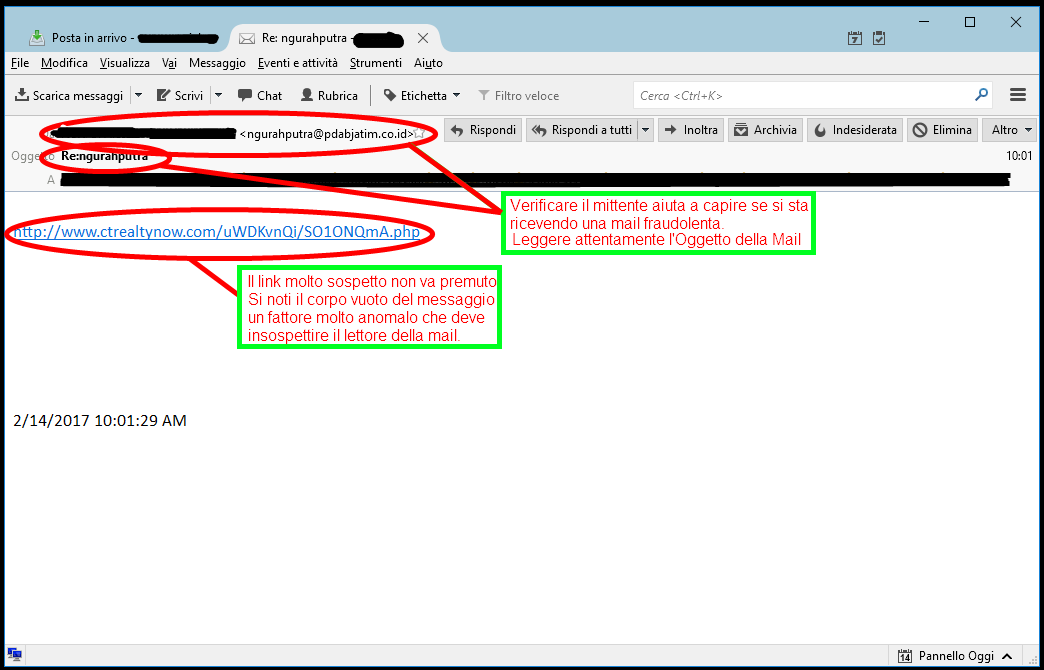

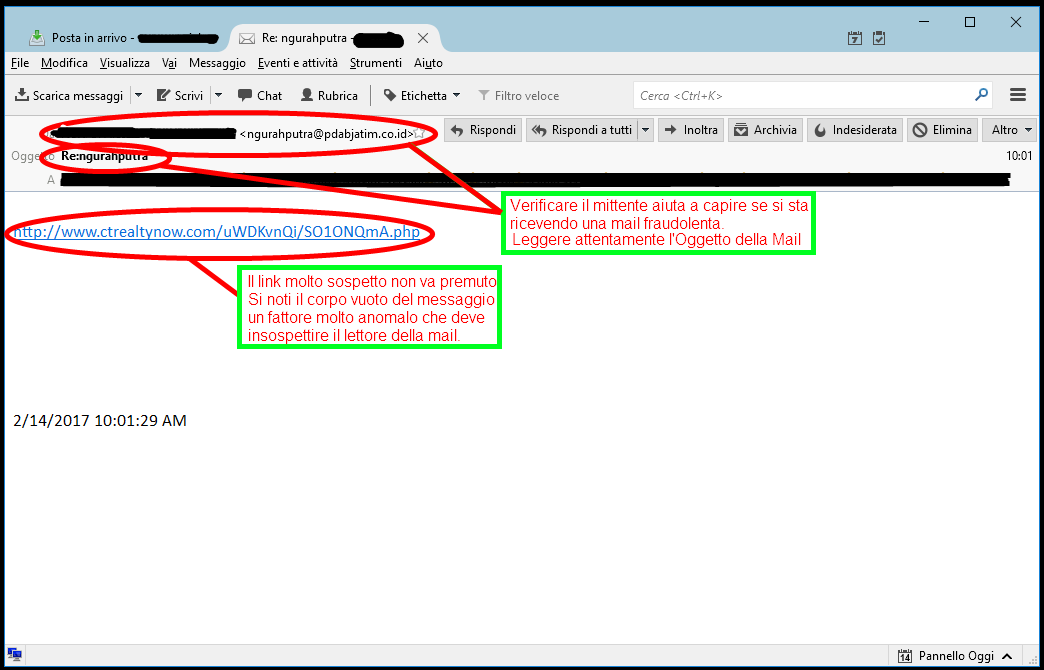

Link generico

Nel terzo caso analizzato, ci si trova di fronte ad una mail senza testo e/o descrizione di alcun tipo, con un oggetto del messaggio poco attendibile. Unico elemento nel corpo del messaggio è un link che non va assolutamente premuto. |

Clicca per ingrandire l'immagine

|

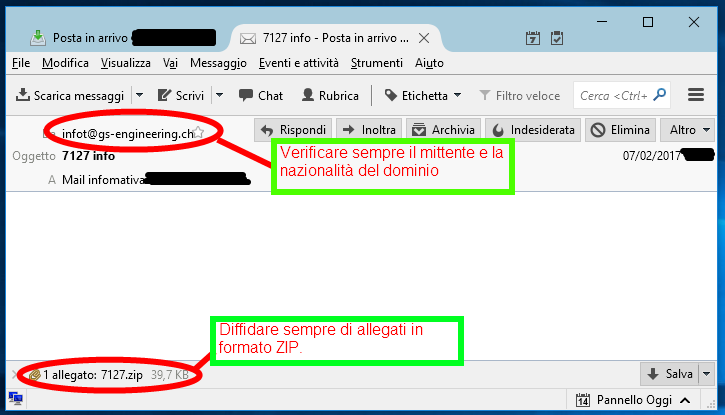

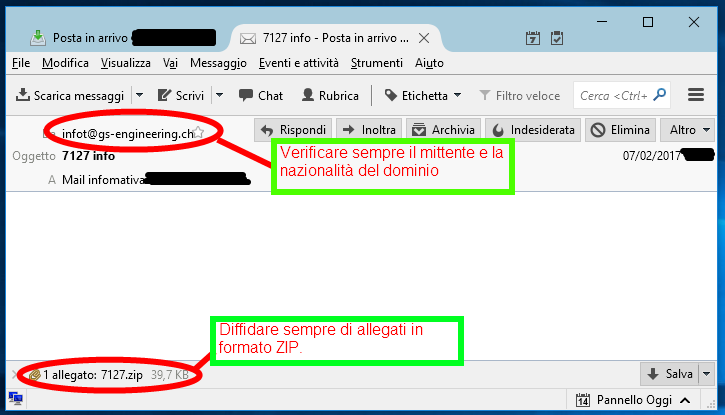

Allegato ZIP

Il quarto caso da segnalare è molto simile al precedente, il corpo del messaggio è totalmente vuoto, è presente solamente un allegato in formato ZIP contenente un documento WORD con una macro che se eseguita scarica ed esegue il Cerber Red.

|

Clicca per ingrandire l'immagine

|

In caso di cifratura dati, i file che vengono crittografati si presentano con nome casuale formato da dieci caratteri alfanumerici ed una nuova estensione formata da quattro caratteri alfanumerici. Vedi dettagli nella News del 03 Ottobre 2016

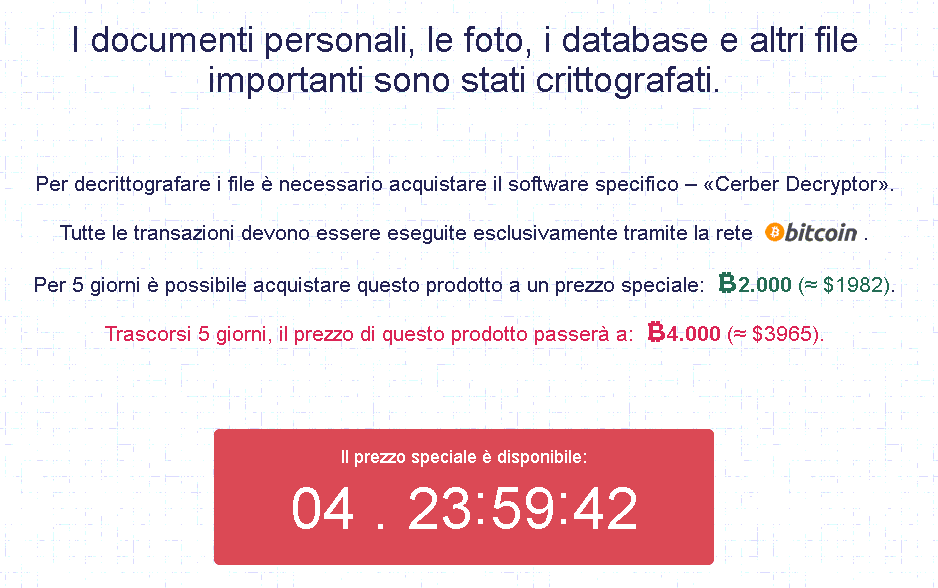

Il riscatto richiesto da Cerber Red

Al termine della cifratura , vengono creati due files in ogni cartella dove il Cryptomalware ha agito.

Questi file contengono le istruzioni per avviare una transazione atta al recupero dei dati compromessi.

Ovviamente questa operazione, oltre ad essere ILLEGALE, NON GARANTISCE il recupero dei dati, quindi è sconsigliabile seguire questa strada.

|

|

Nell'immagine a fianco, viene mostrato un tipico messaggio dove viene indicato l'importo da pagare per il riscatto, con eventuale PENALE se non si esegue la transazione entro cinque giorni.

Al momento della pubblicazione della News, la cifra richiesta si attesta poco sotto i 2.000,00 Euro (valorizzando 1 BtCoin al cambio odierno di circa 960 €) per pagamento entro i primi 5 giorni per poi raddoppiare qualora non si rispettino i termini indicati.

|

|

Nei successivi paragrafi , vengono espletati importanti suggerimenti per proteggersi dal ransomware Cerber Red e/o mitigarne i danni qualora si fosse scatenata la minaccia nelle varie modalità espletate sopra.

Come proteggersi

Vir.IT eXplorer PRO e' già in grado di identificare e bloccare il crypto malware già nelle fasi iniziale dell'infezione del computer.

Come già segnalato, le tecnologie euristico-comportamentali AntiRansomware protezione Crypto-Malware integrate in

Vir.IT eXplorer PRO se correttamente installato, configurato, aggiornato ed utilizzato, sono in grado di mitigare anche questa tipologia di attacchi riuscendo a salvaguardare dalla cifratura, mediamente, non meno del

99,63% dei file di dati di PC e SERVER, permettendo il recupero dei file crittografati nella fase iniziale dell'attacco fino al

100% grazie a

Vir.IT BackUp.

Come comportarsi per mitigare i danni derivanti da Cerber Red

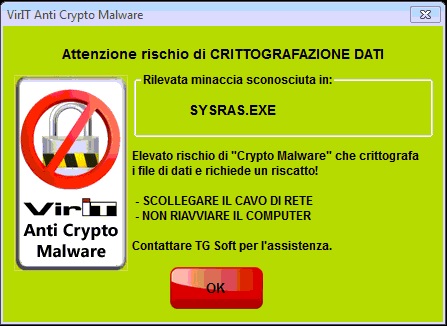

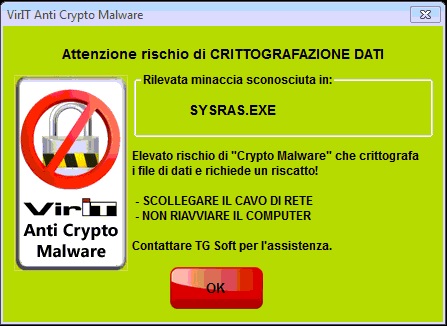

Quando appare a video la segnalazione di "Alert" generata da Vir.IT eXplorer PRO, visibile appena sotto a destra, significa che le tecnologie AntiRansomware protezione Crypto-Malware stanno già BLOCCANDO il malware, a questo punto, evitando di farsi prendere dal "panico", NON chiudere la finestra ed eseguire le operazioni che vengono indicate:

- SCOLLEGARE il CAVO di RETE LAN: in questo modo si isolerà fisicamente quel PC / SERVER dagli altri computer eventualmente collegati con questo in rete Lan mantenendo confinato l'attacco solamente a quel computer.

- NON RIAVVIARE IL COMPUTER: è bene precisare che lo spegnimento e il successivo riavvio del PC / SERVER, in questa particolare situazione, ha come risultato quello di far progressivamente aumentare il numero di file che il Crypto-Malware, in questo caso il Cerber, riuscirà a crittografare eludendo la protezione di Vir.IT eXplorer PRO quindi vi invitiamo a MANTENERE il PC / SERVER ACCESO e contattare, il prima possibile, il nostro supporto tecnico scrivendo una mail segnalando la situazione in atto all'indirizzo assistenza@viritpro.com e successivamente contattare i numeri del supporto tecnico 049.631748 e 049.632750 disponibili, gratuitamente, nelle giornate lavorativi dal lunedì al venerdì 9:00-12:30 e 14:30-18:00.

|

Clicca per ingrandire l'immagine

99,63%*

Aspettativa percentuale media di file salvati dalla cifratura grazie alle tecnologie euristico-comportamentali AntiRansomware protezione Crypto-Malware di Vir.IT eXplorer PRO ==> Consulta l'informativa

|

Considerazioni finali:

Nel caso si sia scatenata la cifratura vi invitiamo, come sempre, a

mantenere la calma poichè potreste trovarvi in una di queste situazioni:

Hai installato sui tuoi computer

Vir.IT eXplorer PRO

Vir.IT eXplorer PRO se correttamente installato, configurato, aggiornato ed utilizzato e seguendo le indicazioni di Alert delle tecnologie AntiRansomware protezione Crytpo-Malware vi permetterà di salvaguardare dalla cifratura, mediamente, NON meno del 99,63% dei vostri preziosi file di dati.

Inoltre grazie alle tecnologie integrate in Vir.IT eXplorer PRO che sono in grado di decifrare e ripristinare i file cifrati è possibile decifrare/ripristinare fino al 100% dei file eventualmente cifrati nella fase iniziale dell'attacco.

Queste tecnologie vengono di seguito elencate:

- Per alcune tipologie/famiglie di Crypto-Malware Vir.IT eXplorer PRO è in grado di catturare la chiave di cifratura privata nell'unico momento questa è disponibile in chiaro, ovvero quando si attiva il processo di cifratura. Utilizando la chiave di cifratura attraverso i tools integrati di Vir.IT eXplorer PRO sarà possibile de-cifrare i files crittografati nella fase iniziale dell'attacco senza perdere alcuna modifica.

- Per alcune tipologie/famiglie di Crypto-Malware Vir.IT eXplorer PRO mediante il Backup on the fly. Si tratta di una tecnologia integrata nello scudo residente in tempo reale, che effettua automaticamente copie di sicurezza delle più comuni tipologie di file di dati (file con dimensione inferiore ai 3 MB). Le copie di sicurezza eseguite dal Backup on the Fly permettono il ripristino dei file senza perdere alcuna modifica.

- Vir.IT Backup.Qualora la de-cifratura o il ripristino dei file mediante le due tecnologie sopra elencate non permettesse di recuperare tutti i file cifrati nella fase iniziale dell'attacco, sarà possibile ripistinare i file mancanti dai file di backup generati da Vir.IT Backup.

|

NON hai un software AntiVirus-AntiSpyware-AntiMalware in grado di bloccare la cifratura da attacchi Crypto-Malware di nuova generazione...

Se nel sistema non è presente alcuno strumento in grado di segnalare e bloccare la cifratura dei file, nel caso specifico di attacco Crypto-Malware, consigliamo di:

- SCOLLEGARE il CAVO di RETE LAN;

- SPEGNERE il PC / SERVER in modo da limitare eventualmente il numero di file cifrati.

- Contattare il proprio supporto tecnico sistemistico segnalando la situazione di particolare criticità in atto eventualmente facendo riferimento alla presente informativa.

|

Per maggiori info vi invitiamo a contattare la nostra segreteria amministrativo-commerciale chiamando in orario ufficio lo 049.8977432.

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft

Torna ad inizio pagina

*Percentuale media di file salvati dalla crittografazione grazie alla tecnologia Anti-CryptoMalware integrata in Vir.IT eXplorer PRO determinata sulla base degli attacchi verificati oggettivamente dal C.R.A.M. di TG Soft nel mese di ottobre 2015.