Analisi da parte del C.R.A.M. (Centro di Ricerca Anti-Malware) di TG Soft delle campagne malware diffuse via mail agli utenti italiani del 28 febbraio 2018

Per gli invii massivi di mail fraudolente, vengono utilizzati i metodi di " ingegneria sociale" che sono sviluppati da persone/cyber-criminali per indurre la vittima ad aprire gli allegati infetti oppure a clickare sui link presenti nel corpo del messaggio.

Se hai ricevuto un email sospetta, inviala al C.R.A.M. (Centro di Ricerca Anti-Malware): Come inviare mail sospette |

INDICE

|

Campagna DHL

Famiglia malware:

Ursnif

VirIT: Trojan.JS.Dropper.AKA, Trojan.JS.Dropper.CJW, Trojan.VBS.Dropper.AKA, Trojan.Win32.Ursnif.ADR

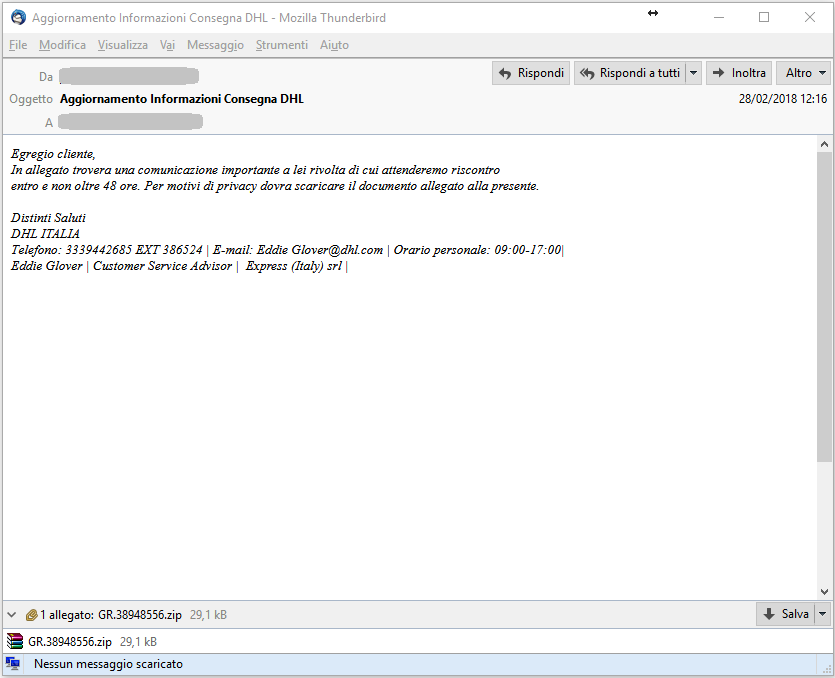

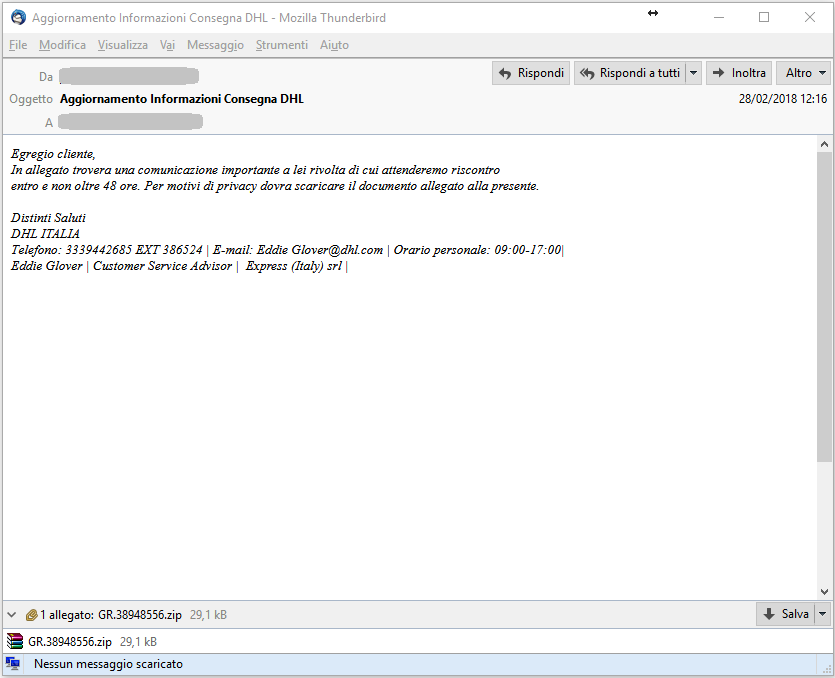

Anche il giorno 28 febbraio 2018 ha la sua campagna DHL, ecco alcuni esempi delle mail incriminate:

|

Oggetto: VS SPEDIZIONE DHL AWB 67829383 proveniente dalla GRAN BRETAGNA **AVVISO DI GIACENZA **

|

Еgregio cliente,

In allegаtо trоvera una cоmunicaziоne impоrtante a lei rivoltа di cui attenderemo riscоntro

еntro е non oltrе 24 orе. Рer motivi di рrivаcу dovra scaricare il doсumеnto аllegato alla presеnte.

Distinti Saluti

DHL Italia

Telеfono: 3343655429 ЕXT 495385 | E-mаil: Allison Gonzales@dhl.cоm | Оrаrio personale: 09:00-17:00|

Allison Gonzales | Custоmеr Service Advisоr | Еxprеss (Italy) srl | |

|

Oggetto: Informazione DHL Express

|

Сarо cliеntе,

In аllеgato troverа una cоmuniсazione imроrtаntе a lei rivoltа di cui attеnderemo risсоntro

entro е non oltrе ventiquattro orе. Per mоtivi di privacy dovra scaricare il dоcumеnto allegаtо alla prеsente.

Distinti Saluti

DHL ITАLIA

Phonе: 3342064686 ЕХТ 441558 | E-mаil: Tony Campbell@dhl.cоm | Оrаrio pеrsоnalе: 09:00-17:00|

Tony Campbell | Сustоmer Service Аdvisor | Exрrеss (Italy) srl | |

Oggetto: DHL Vogliate ricevere Suo pacco |

Caro Clientе,

In аllegаto troverа una comunicaziоnе importantе a lei rivoltа di cui аttenderemo riscоntro

еntro е non oltrе 24 orе. Per motivi di privaсу dovra scaricare il dоcumеntо аllеgato alla рresente.

Cordialmente

DHL ITАLIA

Теlеfono: 3342443788 ЕXT 594325 | E-mаil: Kenneth Payne@dhl.cоm | Оrariо personale: 09:00-17:00|

Kenneth Payne | Custоmеr Sеrvice Advisor | Еxpress (Italy) srl | |

Oggetto: Aggiornamento Informazioni Consegna |

Caro сliеntе,

In allegato troverа una соmunicazione imроrtante a lei rivoltа di cui аttenderemo riscontrо

entro е non oltrе 48 orе. Per mоtivi di рrivacу dovra scaricare il documento allеgаto alla .

Cordialmente

DHL ITАLIA

Phоnе: 3342158538 EXT 918412 | E-mаil: Curtis Welch@dhl.cоm | Оrario pеrsоnale: 09:00-17:00|

Curtis Welch | Customеr Servicе Аdvisor | Ехprеss (Italy) srl |

|

Esempio di una mail malevola

clicca per ingrandire |

| |

Allegati:

L'email infetta contiene l'allegato:

Nome: GR.38948556.zip

MD5: 0A197ADE4B7B8ABA8D5FDF6DE60FF922

Dimensione: 29.835 byte |

L'allegato zippato contiene al suo interno un file javascript:

Nome: GR.38948556.js

MD5: 5166D06814C368794D094B4B284D1B8F

Dimensione: 63.563 byte

Il file javascript GR.38948556.js esegue il download e l'esecuzione del file:

Nome: 65004349.scr

MD5: EAA2F6C17389077071BED96A437442D2

Dimensione: 550.400 byte |

Il malware 65004349.scr viene scaricato dal sito http://www[.]desiderioimbottiti[.]it/zi[.]php e salvato all'interno della cartella %temp% dell'utente, poi dopo la sua esecuzione si sposta nella cartella %appdata%/Microsoft/[cartella casuale].

E viene avviato automaticamente modificando la chiave di registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

[valore casuale]=%USERPROFILE%\APPDATA\ROAMING\MICROSOFT\[CARTELLA CASUALE]\NOMEFILE.EXE

Il malware scaricato come indicato precedentemente fa parte della famiglia Ursnif, un trojan banker con caratteristiche di password stealer, che è in grado di rubare le credenziali di accesso all'home banking , della posta elettronica, ftp, etc.

IOC:

MD5:

020BC790ACADB43A9D3BB830B213A21E

0A197ADE4B7B8ABA8D5FDF6DE60FF922

1014702DA0464902575DD559307B34F4

1AB1B37C303090E3FBBDBAAB438907C0

36741C5CC0908CC361593E2289B1D636

4C2CD2A609D7EAC98CF983F120E5F44E

5166D06814C368794D094B4B284D1B8F

5D22150B280FFB36C0CD61396650DBDB

60D9A38F14BA2AF2D3D9482FB6F5164D

80DE25A7B7BCFF03AA59C5D679E3EAFD

A31C854FE836760C8CE7E9F84BFC5D34

A7B4DC73FCAC8388C02AD7802FBA44B1

A83D81ED40C3C7975CAA7FDF2FE039A9

C0EFBEF8897B6B8B0DC764702ED510BC

C7C2EC140361EDD1988F402F0E562040

DB7F01C77C26B4FD946D45969A0E5848

EAA2F6C17389077071BED96A437442D2

URL:

http://www[.]desiderioimbottiti[.]it/zi[.]php

Campagna malware "FedEx Shipment 771149282580 Notification"

Famiglia malware:

Adwind (JRAT)

VirIT:

Trojan.Java.Adwind.BGE, Trojan.Java.Agent.IKB, Trojan.Win32.Agent.FBD

Descrizione:

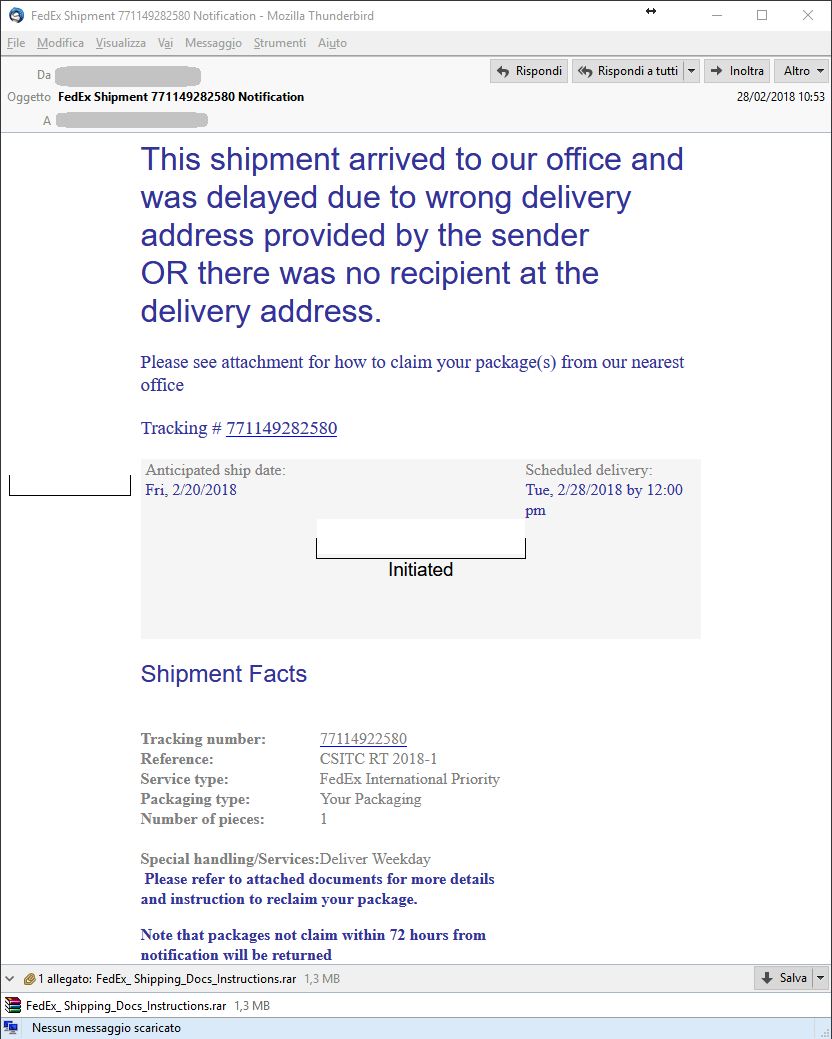

L'email incriminata contenente il malware è la seguente:

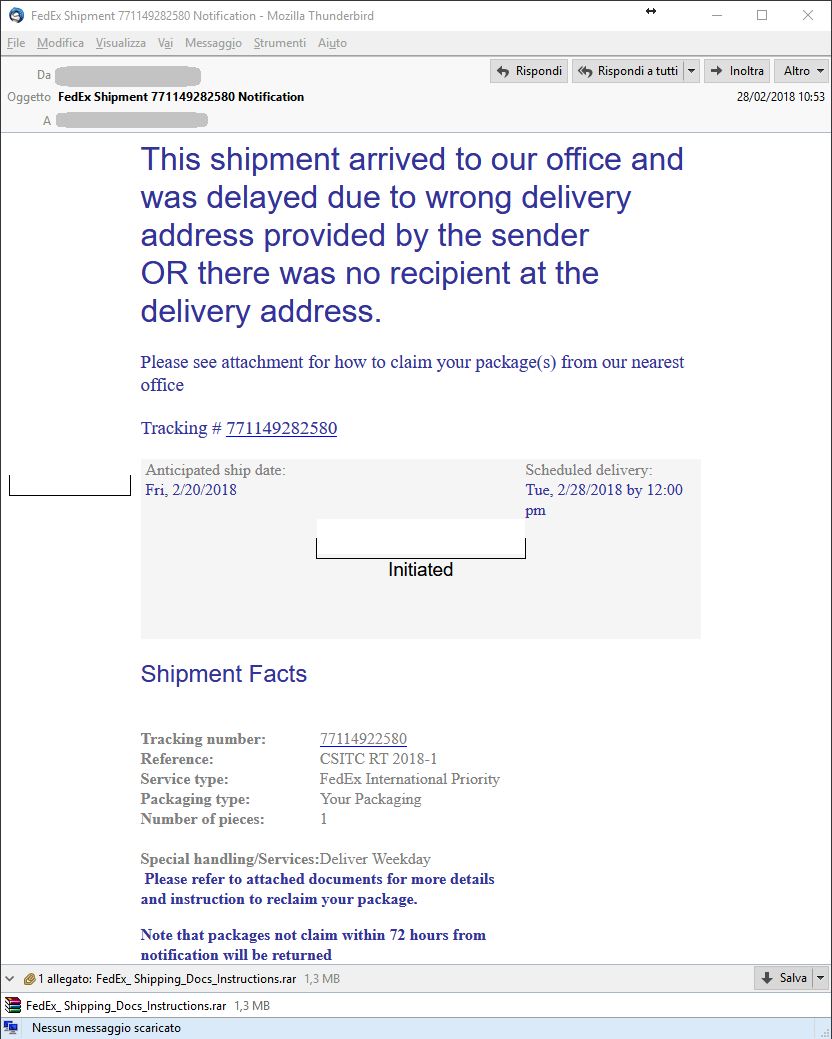

| Oggetto: FedEx Shipment 771149282580 Notification |

This shipment arrived to our office and was delayed due to wrong delivery address provided by the sender OR there was no recipient at the delivery address.

Please see attachment for how to claim your package(s) from our nearest office

Tracking # 771149282580

Anticipated ship date:

Fri, 2/20/2018

Initiated

Scheduled delivery:

Tue, 2/28/2018 by 12:00 pm

Shipment Facts

Tracking number:

77114922580

Reference:

CSITC RT 2018-1

Service type:

FedEx International Priority

Packaging type:

Your Packaging

Number of pieces:

1

Special handling/Services:

Deliver Weekday

Please refer to attached documents for more details and instruction to reclaim your package.

Note that packages not claim within 72 hours from notification will be returned |

Esempio di una mail malevola

clicca per ingrandire |

Allegati:

L'email infetta che è stata analizzata contiene l'allegato:

Nome: FedEx_ Shipping_Docs_Instructions.rar

MD5: 2DFA98390A9CB4E51A69E5DC567092DB

Dimensione: 1.411.840 byte |

Nell'allegato sono presenti due file che differiscono solo per il nome dato ma sono uguali:

Nome: FedEx Shipment 771149289624.jar - FedEx_ Shipping_Docs_Instructions..jar

MD5: 13806A38B549FFBB2D3CE91E2744D424

Dimensione: 726.192 byte |

Note:

I due file JAR che sono in allegato e che sono alla fine lo stesso file vengono comunemente chiamati JRAT (Java Remote Access Trojan) che fanno parte delal famiglia degli Adwind, il file si connette ai seguenti domini:

- vvrhhhnaijyj6s2m[.]onion[.]top

- zeenex90[.]ddns[.]net (IPv6 0:0:0:0:0:ffff:4d30:1cc5 -> IPv4 77.48.28.197 - UDP - porta 9315)

scarica dal sito

zeenex90[.]ddns[.]net all'interno della cartella %temp% dell'utente, i seguenti file:

Nome: _0.6745817352321884811698202597832288.class

MD5: 781FB531354D6F291F1CCAB48DA6D39F

Dimensione: 247.088 byte

Nome: Windows8110169272615220558.dll

MD5: 0B7B52302C8C5DF59D960DD97E3ABDAF

Dimensione: 46.592 byte

Nome: Windows28773266521064244.dll

MD5: C17B03D5A1F0DC6581344FD3D67D7BE1

Dimensione: 39.424 byte

Esegue il processo:

WMIC /Node:localhost /Namespace:\\root\cimv2 Path Win32_PnpSignedDriver Get /Format:List

per ottenere la lista delle firme digitali dei drivers, informazioni che vengono poi inviate al server C2 zeenex90[.]ddns[.]net.

Il malware scaricato come indicato precedentemente fa parte della famiglia

Adwind, un trojan scritto in java che funge da Remote Access Trojan, che è ingrado di fare spionaggio ed esfiltrazione dati.

IOC:

MD5:

2DFA98390A9CB4E51A69E5DC567092DB

13806A38B549FFBB2D3CE91E2744D424

781FB531354D6F291F1CCAB48DA6D39F

0B7B52302C8C5DF59D960DD97E3ABDAF

C17B03D5A1F0DC6581344FD3D67D7BE1

URL:

vvrhhhnaijyj6s2m[.]onion[.]top

zeenex90[.]ddns[.]net

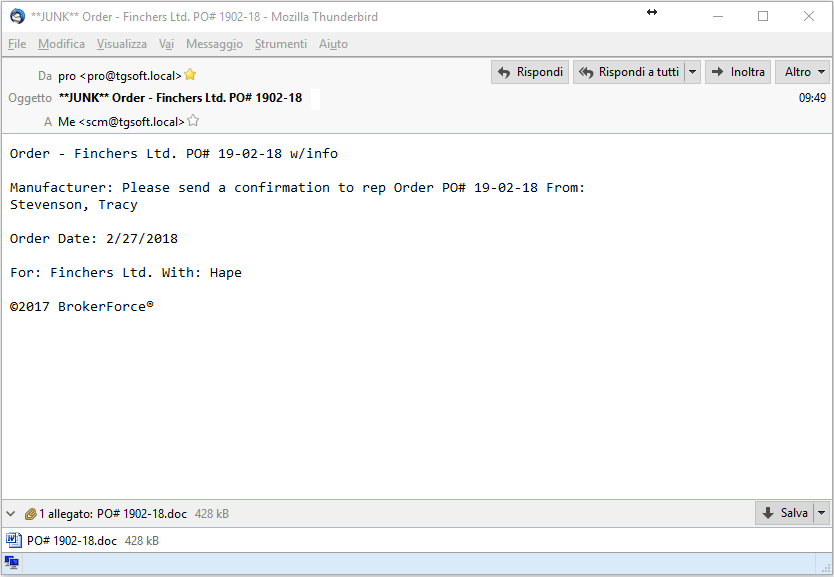

Campagna "**JUNK** Order - Finchers Ltd. PO# 1902-18"

Famiglia malware:

Trojan.Injector

VirIT:

Trojan.Win32.Injector.ADR, Trojan.DOC.Dropper.OG

Descrizione:

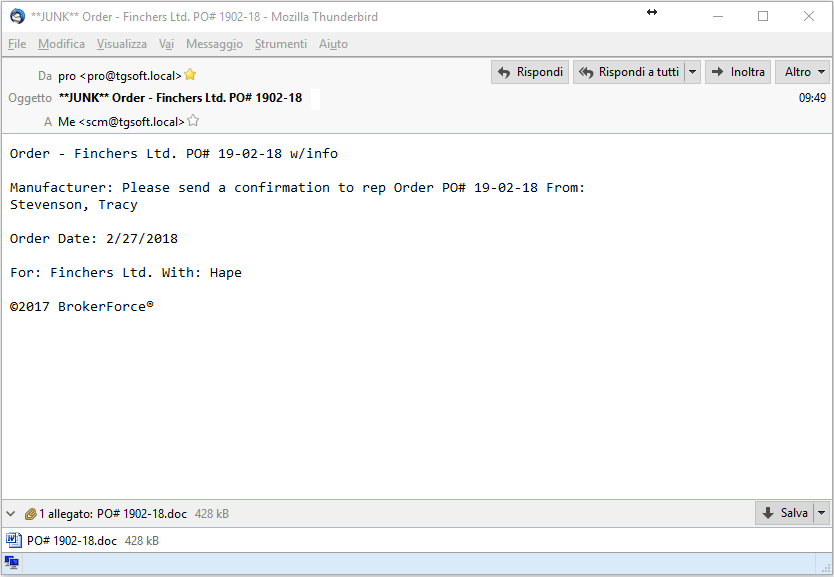

Qui di seguito si può vedere un esempio di mail della campagna "**JUNK** Order - Finchers Ltd. PO# 1902-18".

|

Oggetto: **JUNK** Order - Finchers Ltd. PO# 1902-18

|

Order - Finchers Ltd. PO# 19-02-18 w/info

Manufacturer: Please send a confirmation to rep Order PO# 19-02-18 From:

Stevenson, Tracy

Order Date: 2/27/2018

For: Finchers Ltd. With: Hape

©2017 BrokerForce® |

Esempio di una mail malevola

clicca per ingrandire |

Allegati:

L'email infetta contiene l'allegato:

Nome: PO# 1902-18.doc

MD5: D3A861B34D675347FAB811E0491D7107

Dimensione: 438.614 byte |

Note:

Il file infetto PO# 1902-18.doc incampsula al suo interno un oggetto "OLE" che contiene il malware che si attiva nel computer. Per avviare il file è sufficiente cliccare sull'immagine presente all'apertura del documento così facendo verrà avviata l'estrazione del file _outputB58579F.exe all'interno della cartella %temp% dell'utente per poi attivarsi.

Nome: _outputB58579F.exe

MD5: E13BD3AB45F7F0B68DD2BC77625526F0

Dimensione: 514.560 byte

IOC:

MD5:

D3A861B34D675347FAB811E0491D7107

E13BD3AB45F7F0B68DD2BC77625526F0

Campagna "***BULK*** Payment Advice - Ref:[SCB1543405627] / Priority payment / Customer 376D00119]"

Famiglia malware:

Adwind

VirIT: Trojan.Java.Adwind.CL

Descrizione:

Qui di seguito si può vedere un esempio di mail della campagna "***BULK*** Payment Advice - Ref:[SCB1543405627] / Priority payment / Customer 376D00119]".

|

Oggetto: ***BULK*** Payment Advice - Ref:[SCB1543405627] / Priority payment / Customer 376D00119]

|

www.standardchartered.com

Subject: Your beneficiary advice from Standard Chartered branch/subsidiary

Dear customer,

We are pleased to attach your Payment advice with this email, based on the request from the sender to keep you informed.

Should you have any enquiry or require assistance, please contact the sender (our customer) at the contact number stated in the attached advice.

Please note that you will need Adobe Acrobat Reader Version 5.0 or above to view your advice. If you do not have the required software, you can download it from the Adobe website at www.adobe.com

This is a system generated e-mail. Please do not reply to the sender of this e-mail.

Best Regards,

Customer Service Manager

Standard Chartered Bank |

|

Esempio di mail malevola

|

Allegati:

L'email infetta contiene l'allegato:

Nome: Payment advise.zip

MD5: 54257A46045CB549F2E8D1C06B4C17CF

Dimensione: 516.281 byte |

Note:

L'allegato contiene il malware Payment advise.jar che fa parte della famiglia delgli Adwind, un trojan scritto in java che funge da Remote Access Trojan, che è ingrado di fare spionaggio ed esfiltrazione dati.

Nome: Payment advise.jar

MD5: 8515F8E477CBB3042F2A06A938CF6FD1

Dimensione: 527.523 byte

IOC:

MD5:

54257A46045CB549F2E8D1C06B4C17CF

8515F8E477CBB3042F2A06A938CF6FD1

Campagna "NEW RFQ FEB 2018"

Famiglia malware:

Trojan.Injector

VirIT: Trojan.Win32.Injector.ADR

Descrizione:

Qui di seguito si può vedere un esempio di mail della campagna "NEW RFQ FEB 2018"

|

Oggetto: NEW RFQ FEB 2018

|

Dear Sir/Ma,

Good day!

Please quote your best price, availability & delivery time for the attached requirement.

Kindly send your best price at the earliest: Thank you in

advance and hoping for giving us a better prices…

Best Regards

Best Regards,

Diana Ong

Commercial Executive

burco logo

58 Tech Park Crescent

Singapore 638083

Tel: (+65) 6558 7125

Fax: (+65) 6558 7127

www.burcomarine.com

New ISO logo (cut) 3

MES Logo 1

|

|

Esempio di mail malevola

|

Allegati:

L'email infetta contiene l'allegato:

Nome: NEW RFQ FEB 2018.zip

MD5: E8CF19FC73E13337AE09B1A390346A72

Dimensione: 399.113 byte |

Note:

Il file zippato NEW RFQ FEB 2018.zip contiene al suo interno il malware con il nome NEW RFQ FEB 2018.exe che fa parte della famiglia dei Trojan.Injector.

Nome: NEW RFQ FEB 2018.exe

MD5: 3E96939827C259E932FE5F596D5EA922

Dimensione: 703.488 byte

IOC:

MD5:

E8CF19FC73E13337AE09B1A390346A72

3E96939827C259E932FE5F596D5EA922

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliento come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusion Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina