09/03/2020

08:48

|

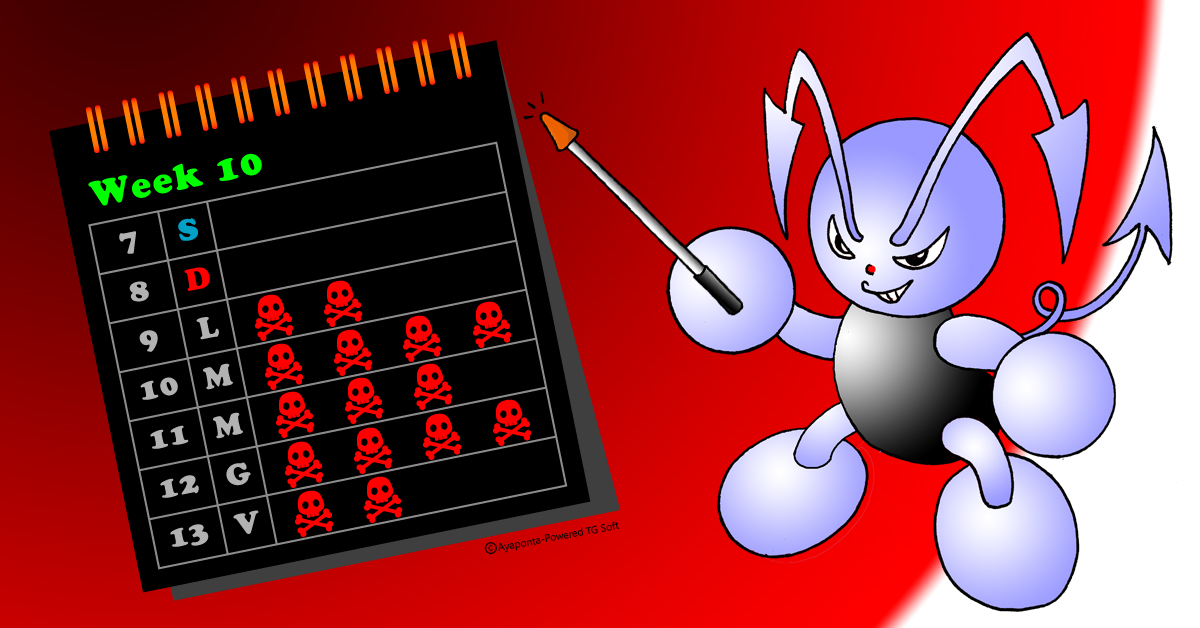

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft. Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 07 marzo 2020 al 13 marzo 2020: Ursnif, OSTAP, SLoad, Adwind, Remcos, HawkEye, LokiBot, PWStealer |

INDICE==> 09 marzo 2020 => Ursnif, PWStealer |

|

| Versione: 214125 |

| Gruppo: 2052 |

| Key: 10291029JSJUXMPP |

| Versione: 300848 |

| Gruppo: 20208481 |

| Key: t9Kv5JN4VwpcFO4u |

| Versione: 300848 |

| Gruppo: 20208481 |

| Key: V0mw45hRMcIp07HQ |