|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 01 agosto al 07 agosto 2020: Emotet, AgentTesla, FormBook, Ursnif, JasperLoader, MassLogger, HawkEye, Ave_Maria, Remcos, LokiBot, NanoCore

|

INDICE

==> 02 agosto 2020 => Remcos (1)

==> 03 agosto 2020 => AgentTesla (4), FormBook (2)

==> 04 agosto 2020 => AgentTesla (3), Ursnif (1), MassLogger (1), JasperLoader (1), HawkEye (2), Ave_Maria (1), Remcos (1)

==> 05 agosto 2020 => AgentTesla (1), HawkEye (1), FormBook (2), NanoCore (1), LokiBot (1), MassLogger (1)

==> 06 agosto 2020 => AgentTesla (1), Remcos (1), LokiBot (1), JasperLoader (1), Ave_Maria (1), Emotet (7)

==> 07 agosto 2020 => Emotet (3)

==> Consulta le campagne del mese di Luglio

|

Nella settimana corrente vi è stato un lieve aumento delle campagne mirate all'utenza italiana rispetto alla settimana scorsa nonostante la riduzione della distribuzione del malware

Emotet che è stato comunque in parte compensato da altre campagne di vari Password Stealer.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 117 le campagne che abbiamo monitorato, di cui 39 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_28 |

11/07 |

17/07 |

| Week_29 |

18/07 |

24/07 |

| Week_30 |

25/07 |

31/07 |

| Week_31 |

01/08 |

07/08 |

Nella settimana corrente il picco totale delle campagne è stato martedì 04 agosto, con 40 campagne di cui 10 con messaggi rivolti direttamente ad utenti italiani, come è evidenziato dal grafico riportato di seguito.

Giovedì 06 si è rilevato il maggior picco di invii mirati all'utenza italiana, con 12 differenti campagne, grazie anche alla distribuzione del malware

Emotet.

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 64,80% dei malware inviati via mail, seguito con il 15,20% di sample in Delphi.

Si riscontra una ripresa della distribuzione di malware scritti in VisualBasic (VB) molto probabilmente per la riattivazione del servizio noto come "

CloudEyE".

Il 12% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware, come ad esempio

Emotet o

Ursnif.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

EMOTET

Durante la settimana monitorata le campagne malspam di

Emotet sono state distribuite giovedì 06 e venerdì 07 in diverse fasce orarie.

Si è riscontrato un minor numero di allegati DOC rispetto alla settimana precedente che scaricano il payload del malware

Emotet.

Di seguito vediamo un esempio di email del 06 agosto:

Abbiamo raggruppato i DOC e domini delle varie campagne che hanno colpito gli utenti italiani. Le campagne

Emotet per il loro conteggio non sono state determinate in base all'HASH del documento Word ma bensì ragruppate in

cluster in base ai domini di download contenuti nella macro. Se calcolate in base al solo HASH il numero delle campagne sarebbe risultato molto più elevato.

In seguito vediamo un grafico del numero di HASH univoci degli allegati DOC monitorati nell'arco della settimana:

Il maggiore picco di HASH univoci rilevati è stato giovedì 06 con 61 hash seguito da venerdì 07 con 22 hash.

Il Trojan

Emotet scarica come follow-up il malware

QakBot.

Scarica il file di testo degli IOC delle campagne Emotet.

Remcos

CAVANNA OLII.exe

MD5: 73d35243aaf0ae319e5aa7a478fadf5d

Dimensione: 664936 Bytes

VirIT: Trojan.Win32.Genus.CIW

Il file CAVANNA OLII.exe è infetto dal Trojan RAT Remcos, il suo server di comando e controllo è hostato in un host dinamico: marketingsiamgrains.zapto[.]org

IOC:

73d35243aaf0ae319e5aa7a478fadf5d

p://marketingsiamgrains.zapto[.]org

AgentTesla

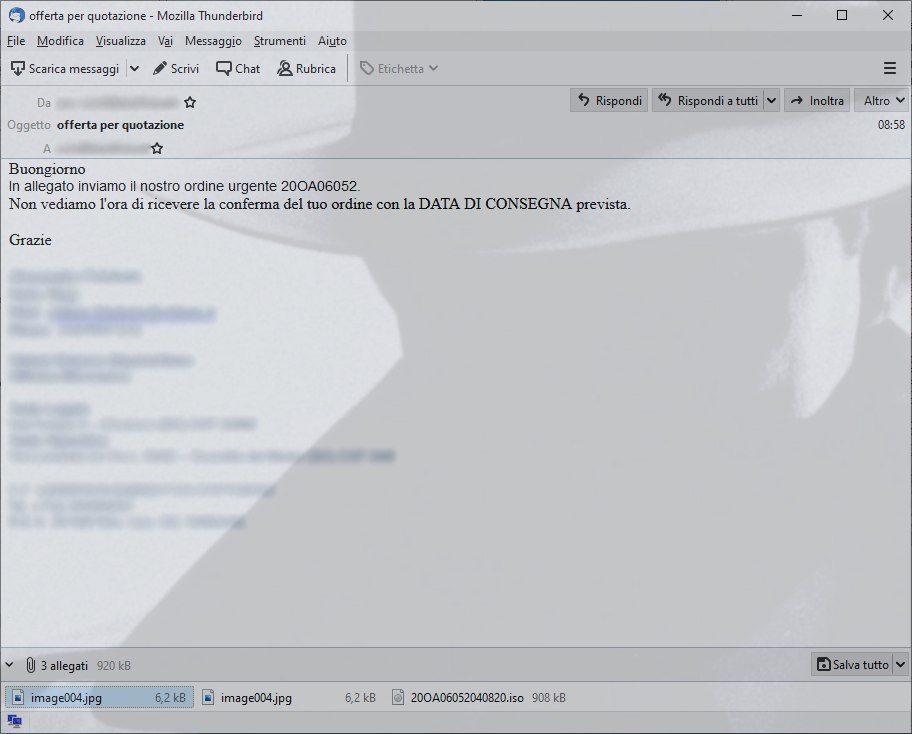

20OA06052_085812030820.exe

MD5: a17be8ba29c41bef98c07a75dfd78f29

Dimensione: 861184 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIW

All'interno dell'archivio compresso "20OA06052_085812030820.iso" è presente il file "20OA06052_085812030820.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: ww2.r2ceurope[.]com -> 185.69.232[.]50 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail[.]com

IOC:

a17be8ba29c41bef98c07a75dfd78f29

AgentTesla

pagamento7800265.exe

MD5: 63d9142de765c000ff905290ff8e0c60

Dimensione: 869376 Bytes

VirIT:

Trojan.Win32.Injector.CIW

All'interno dell'archivio compresso "pagamento7800265.ace" è presente il file "pagamento7800265.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: vla3-3dd1bd6927b2.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

63d9142de765c000ff905290ff8e0c60

AgentTesla/FormBook

invoice.exe

MD5: 3f32bc11e8e49aa29d72a43bc2395282

Dimensione: 506880 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIW

All'interno dell'archivio compresso "Amended.invoice.rar" è presente il file "invoice.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

Le informazioni vengono esfiltrate attraverso FTP: 185.36.81[.]145 Porta: 21

IOC:

3f32bc11e8e49aa29d72a43bc2395282

All'interno dell'archivio compresso "New.Invoice.rar" è presente il file "Invoice(1).exe" infetto dal password stealer FormBook.

Invoice(1).exe

MD5: a3c69f43d00aa23340159f112832dba4

Dimensione: 402944 Bytes

VirIT: Trojan.Win32.PSWStealer.CIW

IOC:

a3c69f43d00aa23340159f112832dba4

www.butteyoungprofessionals[.]com

pages42.sf2p.intern.weebly[.]net

www.pakamuros[.]com

www.godhasanaddress[.]com

www.sharethin[.]com

www.crossofthefaithfull[.]com

www.mansiobok[.]info

www.dt-anesthesia[.]com

www.epicmediasv[.]com

pages28.sf2p.intern.weebly[.]net

AgentTesla

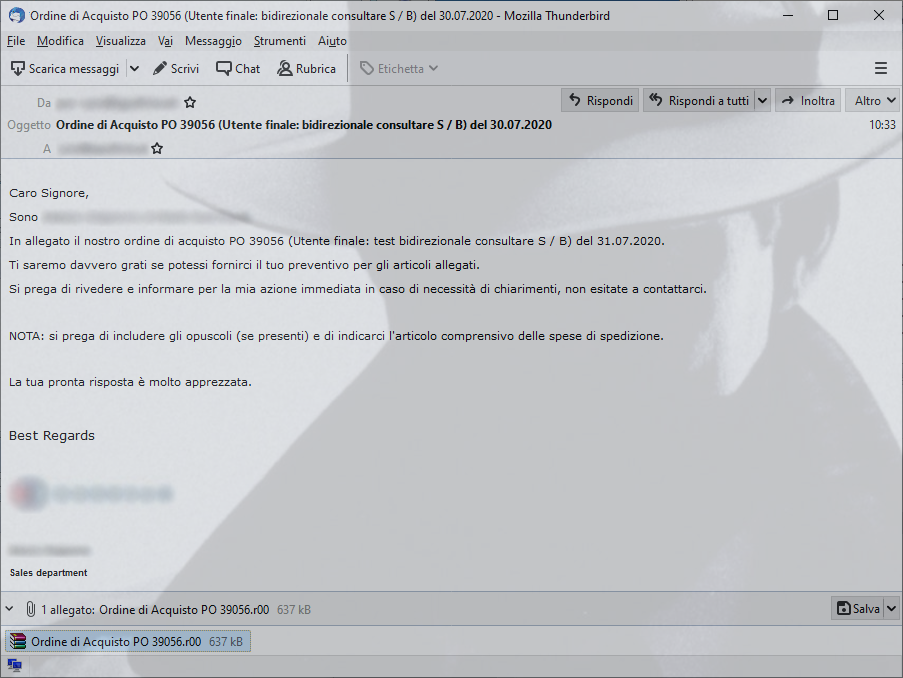

Ordine di Acquisto PO 000138.exe

MD5: 00614ced06bc0d59d32435f60a1d8e40

Dimensione: 694784 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIW

All'interno dell'archivio compresso "Ordine di Acquisto PO 000138.r00" è presente il file "Ordine di Acquisto PO 000138.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: iva8-6403930b9beb.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

00614ced06bc0d59d32435f60a1d8e40

FormBook

trasferimento bancario.exe

MD5: 5501968e3d70e460b4475fd8f9e0a9e6

Dimensione: 1706096 Bytes

VirIT:

Trojan.Win32.Formbook.CIX

All'interno dell'archivio compresso "07-20-2020_06-59-10-PM.zip" è presente il file "trasferimento bancario.exe" infetto dal password stealer FormBook.

IOC:

5501968e3d70e460b4475fd8f9e0a9e6

librosdecienciaficcion[.]com

rapport-happy-wedding[.]com

healthywithhook[.]com

profileorderflow[.]com

joomlas123[.]info

librosdecienciaficcion[.]com

rapport-happy-wedding[.]com

healthywithhook[.]com

profileorderflow[.]com

AgentTesla

20OA06052040820.exe

MD5: 623a93916a1b27e7c24c18e0d557b353

Dimensione: 867840 Bytes

VirIT: Trojan.Win32.AgentTesla.CIY

All'interno dell'archivio compresso "20OA06052040820.iso" è presente il file "20OA06052040820.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: ww2.r2ceurope[.]com -> 185.69.232[.]50 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail[.]com

IOC:

623a93916a1b27e7c24c18e0d557b353

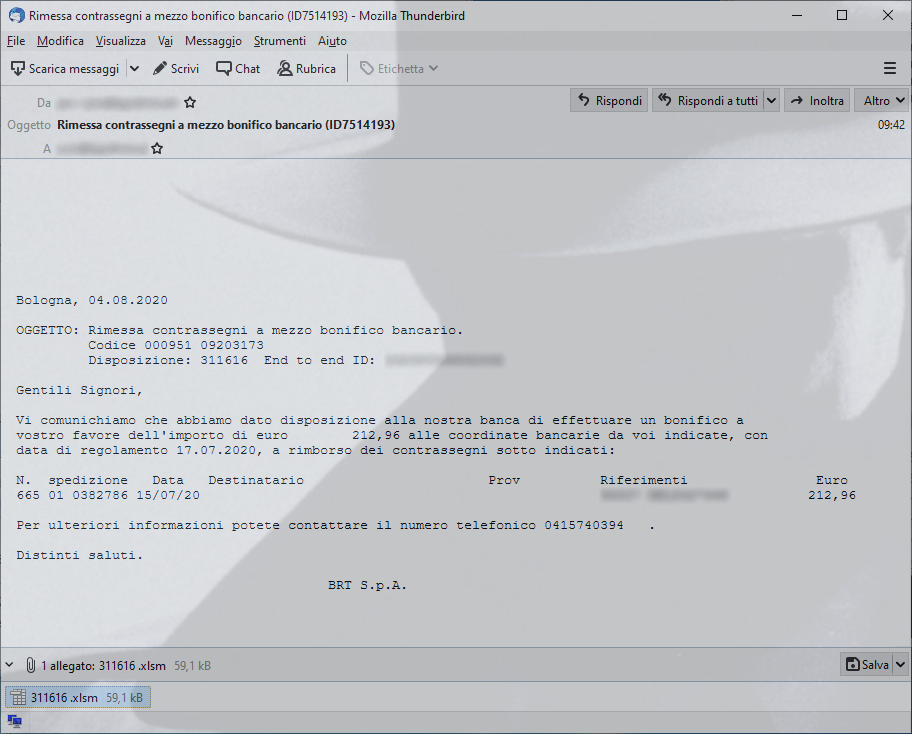

Ursnif

311616.xlsm

MD5: 047cc28cf148ed238d6670d1d5bca664

Dimensione: 60490 Bytes

VirIT: X97M.Ursnif.CIY

[PAYLOAD URSNIF]

MD5: 26e906ae7355d6132be5d88082cd0def

Dimensione: 510464 Bytes

VirIT: Trojan.Win32.Ursnif.CIY

| Versione: 250154 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

Aprendo il file excel "311616.xlsm" viene avviata una macro che scarica il malware Ursnif dal sito s://fattnumdelordine[.]com e provvede ad eseguire il payload.

IOC:

047cc28cf148ed238d6670d1d5bca664

26e906ae7355d6132be5d88082cd0def

statoffbal[.]com

s://fattnumdelordine[.]com

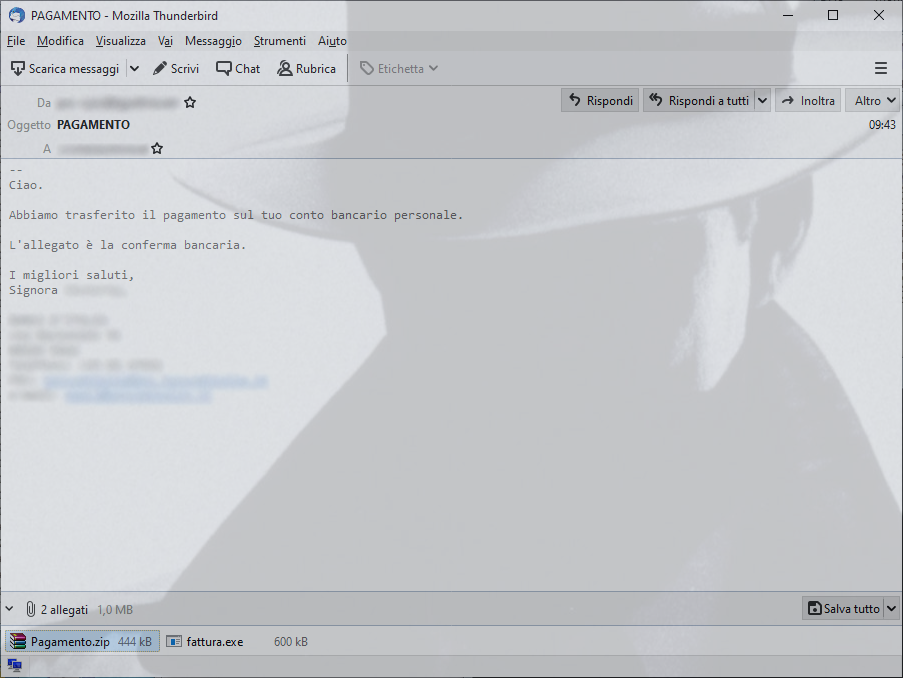

HawkEye

Pagamento.exe

MD5: 9db063c0a31e3c46bf72406df328a077

Dimensione: 614912 Bytes

VirIT: Trojan.Win32.PSWStealer.CIY

All'interno dell'archivio compresso "Pagamento.zip" è presente il file "Pagamento.exe" infetto dal password stealer HawkEye.

Il malware sfrutta i seguenti tool prodotti da NirSoft per l'esfiltrazione dei dati dal computer della vittima:

- WebBrowserPassView

- Mail PassView

La mail con le credenziali rubate viene inviata attraverso il server smtp: server165.web-hosting[.]com -> 68.65.122[.]49

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@ebop[.]website

L'oggetto della mail inviata ha questa struttura: HawkEye Keylogger | Stealer Records | <NOME PC> |

IOC:

9db063c0a31e3c46bf72406df328a077

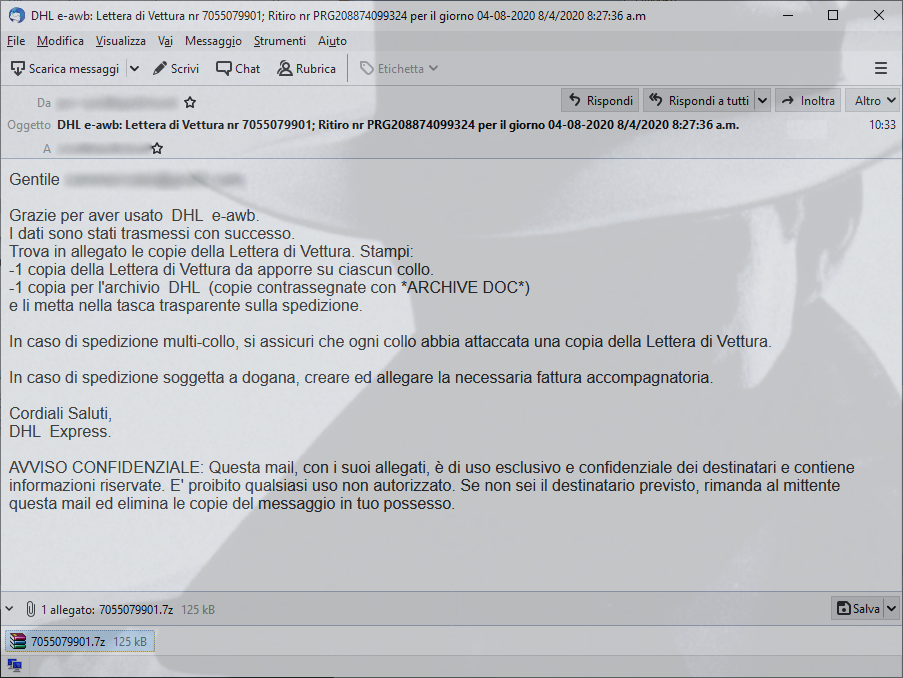

Ave_Maria

7055079901.exe

MD5: db8fe638616edb31d70965d5e38adce6

Dimensione: 146736 Bytes

VirIT: Trojan.Win32.Avemaria.CIY

All'interno dell'archivio compresso "7055079901.7z" è presente il file "7055079901.exe" infetto dal password stealer Ave_Maria. Si collega all'IP 40.78.158.234 Porta: 7500 per l'esfiltrazione dei dati.

IOC:

623a93916a1b27e7c24c18e0d557b353

40.78.158.234:7500

AgentTesla

Ordine di Acquisto PO 39056.exe

MD5: e4bf4dd3880d7f5fd611157668b0be36

Dimensione: 899584 Bytes

VirIT: Trojan.Win32.PSWStealer.CIY

All'interno dell'archivio compresso "Ordine di Acquisto PO 39056.r00" è presente il file "Ordine di Acquisto PO 39056.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: sas1-e20a8b944cac.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

e4bf4dd3880d7f5fd611157668b0be36

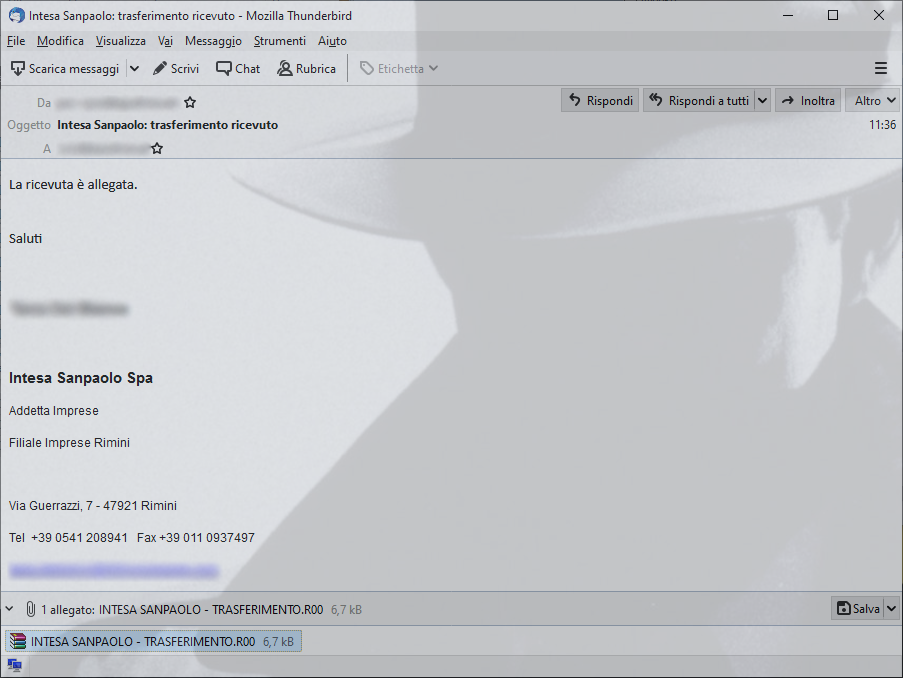

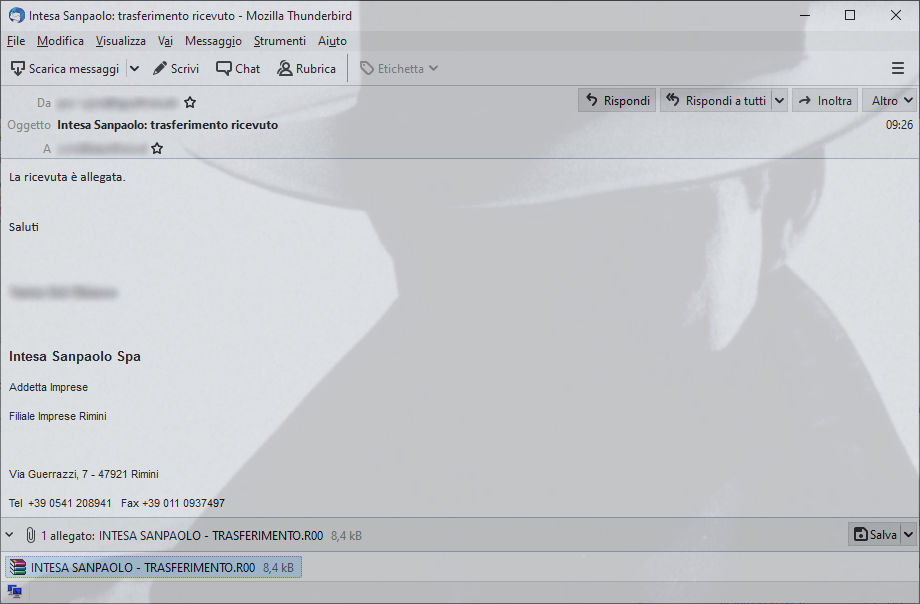

MassLogger

trasferimento ricevuto- 03082020 - ref0019212 - SKBMT03082020-0012-IMG0149.exe

MD5: 6160f94fc82e1805b8a58c57b835d658

Dimensione: 15360 Bytes

VirIT: Trojan.Win32.Downloader.CIY

[PAYLOAD MASSLOGGER]

MD5: f3025a2415a123ad33e138e8ee3cb47f

Dimensione: 726528 Bytes

VirIT: Trojan.Win32.MassLogger.CIY

All'interno dell'archivio compresso "INTESA SANPAOLO - TRASFERIMENTO.R00" è presente il file "trasferimento ricevuto- 03082020 - ref0019212 - SKBMT03082020-0012-IMG0149.exe" che attraverso powershell scarica dal sito "merrimack[.]ie/A5.jpg" in forma offuscata il Payload del Trojan Password Stealer MassLogger, una volta deoffuscato il malware viene caricato in memoria ed avviato.

Versione MassLogger: 2.4.0.0

Questa variante esfiltra i dati attraverso il server FTP: milebgd[.]mycpanel[.]rs

IOC:

623a93916a1b27e7c24c18e0d557b353

f3025a2415a123ad33e138e8ee3cb47f

p://merrimack[.]ie

milebgd[.]mycpanel[.]rs

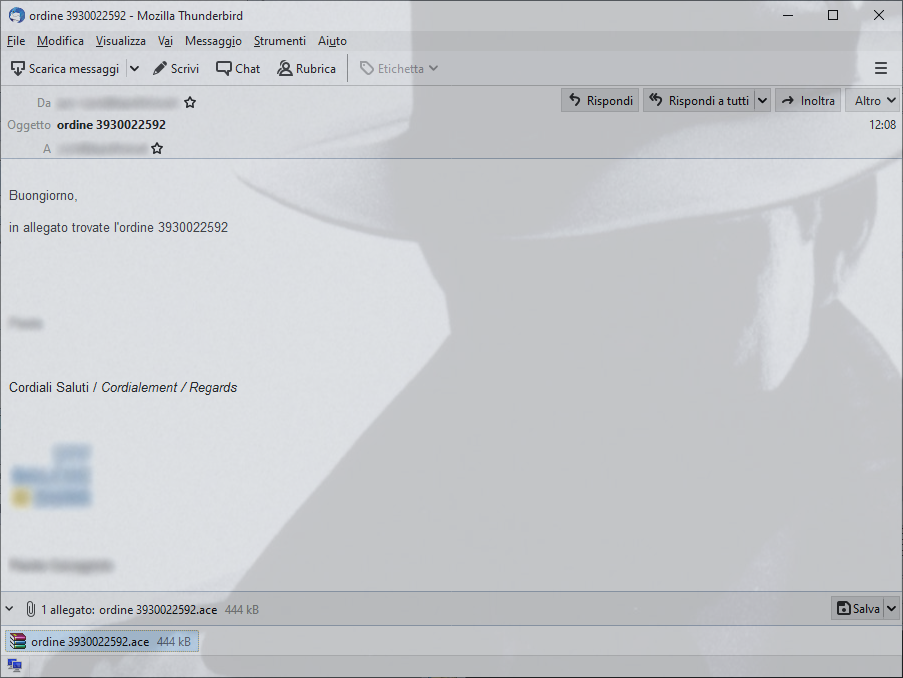

AgentTesla

ordine 3930022592.exe

MD5: 9e5f480bb34bd92900cf69af53be77ac

Dimensione: 873984 Bytes

VirIT: Trojan.Win32.PSWStealer.CIY

All'interno dell'archivio compresso "ordine 3930022592.ace" è presente il file "ordine 3930022592.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: myt6-9bdf92ffd111.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

9e5f480bb34bd92900cf69af53be77ac

JasperLoader

File_99646428.vbs

MD5: 22cb035278e15903e74124368b8fd999

Dimensione: 231735297 Bytes

VirIT: Trojan.VBS.JasperLoader.CIY

All'interno della mail è presente un link che se cliccato porta al download di un file .ZIP dentro al quale è presente un file VBS che scarica il malware JasperLoader.

Il JasperLoader effettua la persistenza attraverso un Task di windows e si collega al suo server di Comando e Controllo: z2uymda2mjc[.]top

IOC:

22cb035278e15903e74124368b8fd999

e9200dc919080f828390dc476bb012ec

s://shoutout.wix[.]com/

p://dropbox.friulmarbleandtile.ca

p://z2uymda2mjc[.]top

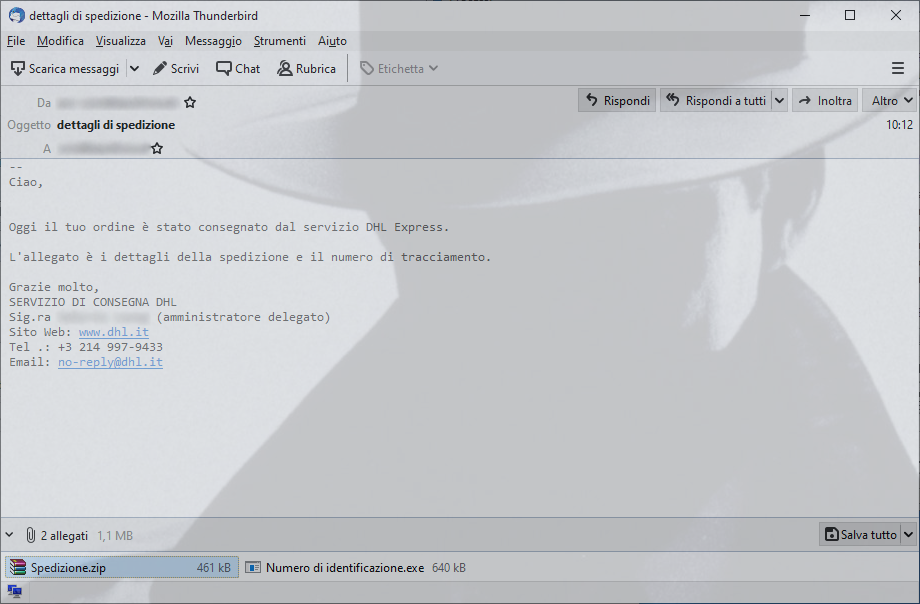

HawkEye

Spedizione.exe

MD5: b599bd2ef331c165a003de2bfcd397ad

Dimensione: 655360 Bytes

VirIT: Trojan.Win32.HawkEye.CIZ

All'interno dell'archivio compresso "Spedizione.zip" è presente il file "Spedizione.exe" infetto dal password stealer HawkEye.

Il malware sfrutta i seguenti tool prodotti da NirSoft per l'esfiltrazione dei dati dal computer della vittima:

- WebBrowserPassView

- Mail PassView

La mail con le credenziali rubate viene inviata attraverso il server smtp: server165.web-hosting[.]com -> 68.65.122[.]49 Porta: 26

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@ebop[.]website

L'oggetto della mail inviata ha questa struttura: HawkEye Keylogger | Stealer Records | <NOME PC> |

IOC:

b599bd2ef331c165a003de2bfcd397ad

Remcos

Castellino Ordine.exe

MD5: cea19d890949271fa09a48dd4ab167b2

Dimensione: 906599 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIY

All'interno dell'archivio compresso "Castellino Ordine.zip" è presente il file "Castellino Ordine.exe"

IOC:

cea19d890949271fa09a48dd4ab167b2

p://marketingsiamgrains.zapto[.]org

NanoCore

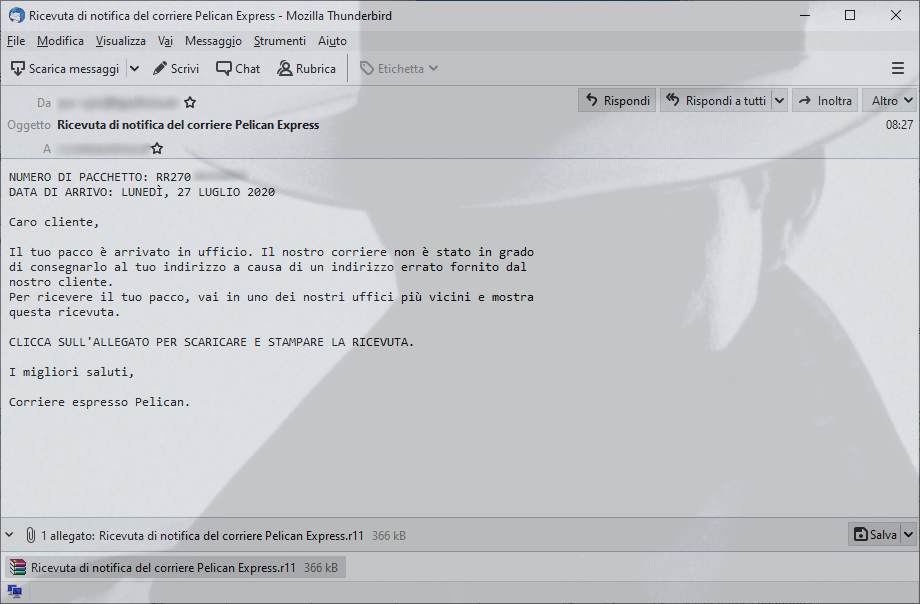

Ricevuta di notifica del corriere Pelican Express.exe

MD5: b343187fe97a819309b12e5b87d595cf

Dimensione: 417280 Bytes

VirIT: Trojan.Win32.MSIL.TF

All'interno dell'archivio compresso "Ricevuta di notifica del corriere Pelican Express.r11" è presente il file "Ricevuta di notifica del corriere Pelican Express.exe" infetto dal password stealer NanoCore.

IOC:

b343187fe97a819309b12e5b87d595cf

p://aligod.duckdns[.]org

MassLogger

trasferimento ricevuto- 03082020 - ref0019212 - SKBMT03082020-0012-IMG0149.exe

MD5: 2d94fb303b92ea5cbec13e9e65dce690

Dimensione: 19456 Bytes

VirIT: Trojan.Win32.Downloader.CJA

[PAYLOAD MASSLOGGER]

MD5: f3025a2415a123ad33e138e8ee3cb47f

Dimensione: 726528 Bytes

VirIT: Trojan.Win32.MassLogger.CIY

All'interno dell'archivio compresso "INTESA SANPAOLO - TRASFERIMENTO.R00" è presente il file "trasferimento ricevuto- 03082020 - ref0019212 - SKBMT03082020-0012-IMG0149.exe" che attraverso powershell scarica dal sito "http://herald[.]hu/A7.jpg" in forma offuscata il Payload del Trojan Password Stealer MassLogger, una volta deoffuscato il malware viene caricato in memoria ed avviato.

Versione MassLogger: 2.4.0.0

La mail con le credenziali rubate viene inviata attraverso il server SMTP: smtp.gmail[.]com -> 108.177.119[.]109 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail[.]com

IOC:

2d94fb303b92ea5cbec13e9e65dce690

f3025a2415a123ad33e138e8ee3cb47f

p://herald[.]hu/A7.jpg

milebgd[.]mycpanel[.]rs

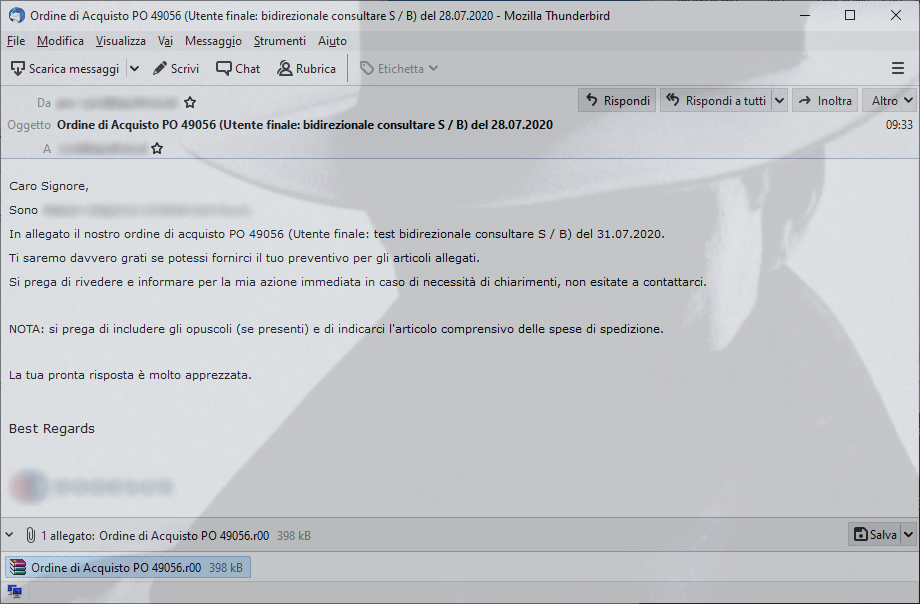

AgentTesla

Ordine di Acquisto PO 49056.exe

MD5: 74fdfdbd04c902309d3b1a3c93776a59

Dimensione: 450560 Bytes

VirIT: Trojan.Win32.PSWStealer.CJA

All'interno dell'archivio compresso "Ordine di Acquisto PO 49056.r00" è presente il file "Ordine di Acquisto PO 49056.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: sas1-e20a8b944cac.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

74fdfdbd04c902309d3b1a3c93776a59

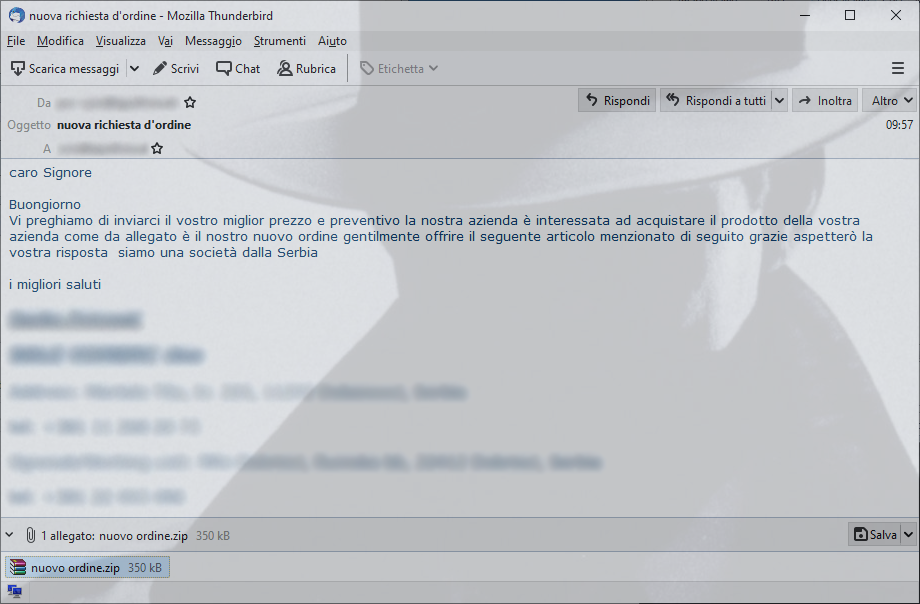

FormBook

nuovo ordine.exe

MD5: 7d7e555fa23b77a241816576939337e7

Dimensione: 400896 Bytes

VirIT: Trojan.Win32.PSWStealer.CJA

All'interno dell'archivio compresso "nuovo ordine.zip" è presente il file "nuovo ordine.exe" infetto dal password stealer FormBook.

IOC:

7d7e555fa23b77a241816576939337e7

p://wanderingcollective[.]com

p://valorartetattoo[.]com

p://lahistoriade[.]com

p://landbank[.]site

p://fex-tracks[.]com

HawkEye

Spedizione.exe

MD5: 2123928988d4a6b3dee458930029c031

Dimensione: 655360 Bytes

VirIT: Trojan.Win32.PSWStealer.CJA

All'interno dell'archivio compresso "Pagamento.zip" è presente il file "Pagamento.exe" infetto dal password stealer HawkEye.

Il malware sfrutta i seguenti tool prodotti da NirSoft per l'esfiltrazione dei dati dal computer della vittima:

- WebBrowserPassView

- Mail PassView

La mail con le credenziali rubate viene inviata attraverso il server smtp: server165.web-hosting[.]com -> 68.65.122[.]49 Porta: 26

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@ebop[.]website

L'oggetto della mail inviata ha questa struttura: HawkEye Keylogger | Stealer Records | <NOME PC> |

IOC:

2123928988d4a6b3dee458930029c031

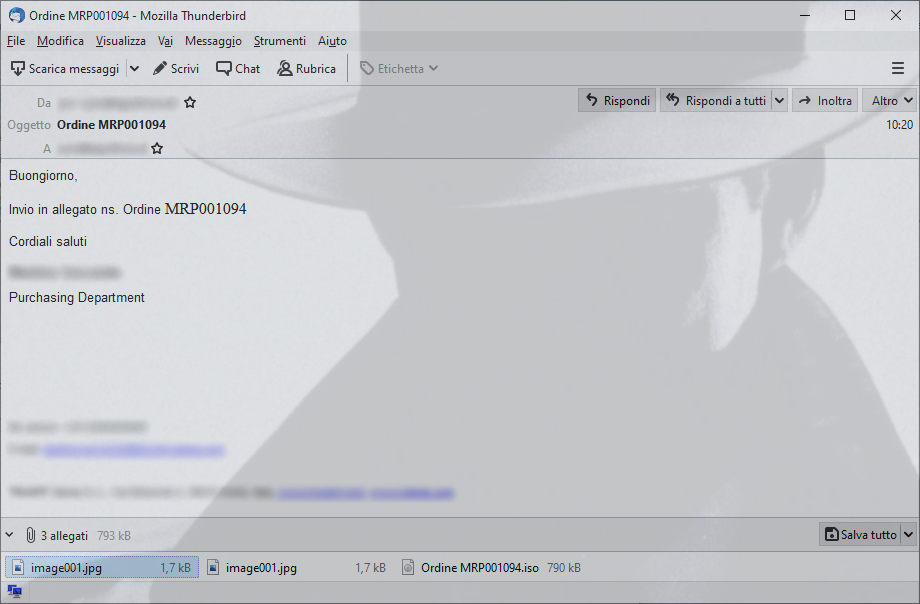

LokiBot

Ordine MRP001094.exe

MD5: 16065bbbc6fad621a7a8d41c83a9de51

Dimensione: 746496 Bytes

VirIT: Trojan.Win32.PSWStealer.CJA

All'interno dell'archivio compresso "Ordine MRP001094.iso" è presente il file "Ordine MRP001094.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- LinasFTP

- MyFTP

- NovaFTP

- NppFTP

- Odin Secure FTP

- Sherrod FTP

- Staff-FTP

- QupZilla

- FoxMail

- BlazeFTP

- EasyFTP

- FlashFXP

- FreshFTP

- FTPGetter

- DeluxeFTP

- JaSFTP

IOC:

16065bbbc6fad621a7a8d41c83a9de51

p://195.69.140[.]147

FormBook

Il nuovo ordine è in allegato.exe

MD5: b30459d88f2e3146e248763643ff86ef

Dimensione: 1947762 Bytes

VirIT: Trojan.Win32.PSWStealer.CJA

All'interno dell'archivio compresso "Il nuovo ordine è in allegato.zip" è presente il file "Il nuovo ordine è in allegato.exe" che esegue un collegamento al GoogleDrive scaricando il payload malevolo sottoforma di file cifrato. Una volta decifrato il file eseguibile viene caricato in memoria ed avviato.

IOC:

b30459d88f2e3146e248763643ff86ef

p://sixpenceworkshop[.]com

p://yoyodvd[.]com

p://meccafon[.]com

p://sunflowermoonstudio[.]com

p://joomlas123[.]info

p://whatsnexttnd[.]com

p://janewagtus[.]com

p://leyu91[.]com

p://igametalent[.]com

p://foresteryt01[.]com

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

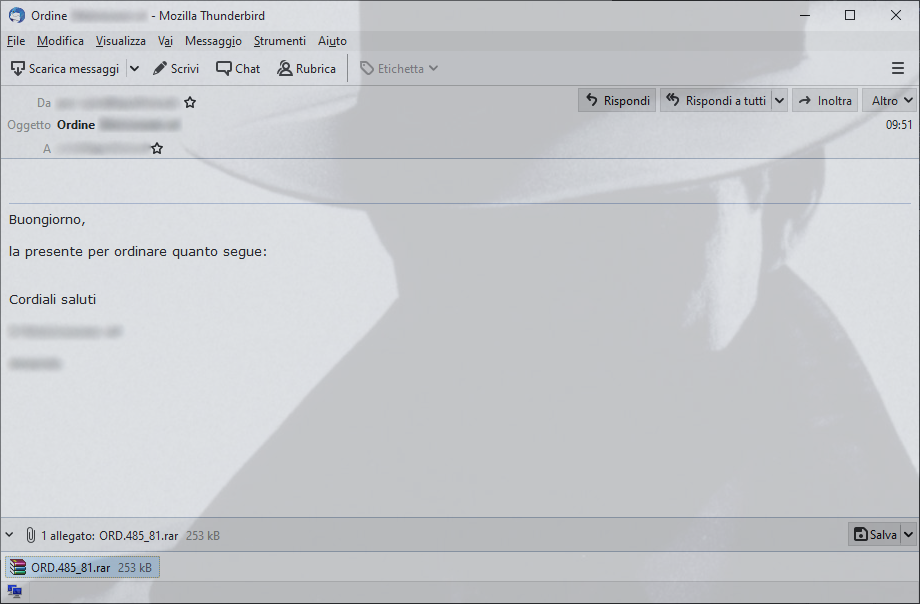

Remcos

ORD.485_81.exe

MD5: aed6f302524d830e772be723f57fb44c

Dimensione: 754920 Bytes

VirIT: Trojan.Win32.PSWStealer.CJC

Il file

ORD.485_81.exe è infetto dal Trojan RAT Remcos, il suo server di comando e controllo è hostato in un host dinamico:

marketingsiamgrains.zapto[.]org

IOC:

aed6f302524d830e772be723f57fb44c

marketingsiamgrains.zapto[.]org

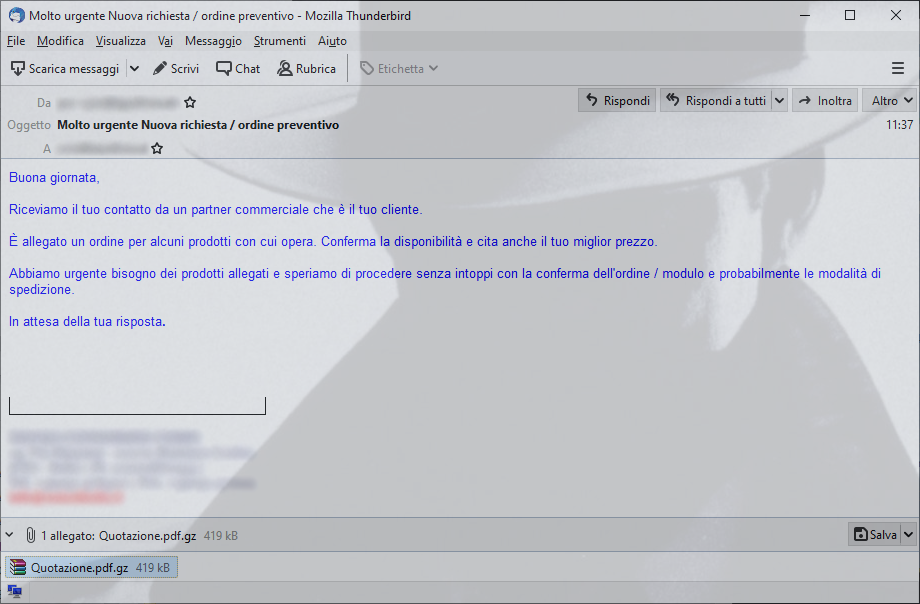

AgentTesla

Quotazione.pdf.exe

MD5: 553a2913e4cd6813054c5099dc353eeb

Dimensione: 497664 Bytes

VirIT: Trojan.Win32.PSWStealer.CJC

All'interno dell'archivio compresso "Quotazione.pdf.gz" è presente il file "Quotazione.pdf.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: dal03.mithrilnetwork[.]com -> 67.222.142[.]39 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@ytrademaxperu[.]com

IOC:

553a2913e4cd6813054c5099dc353eeb

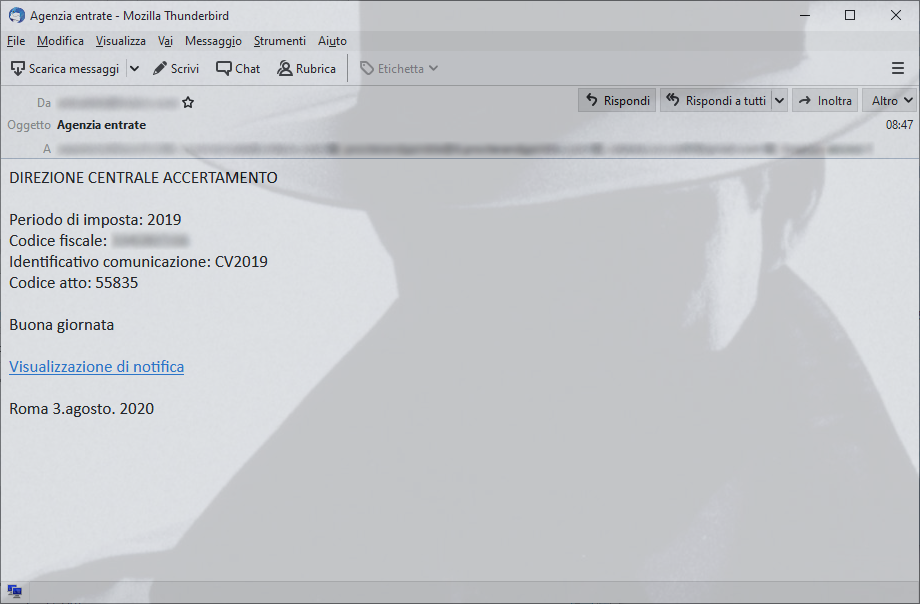

LokiBot

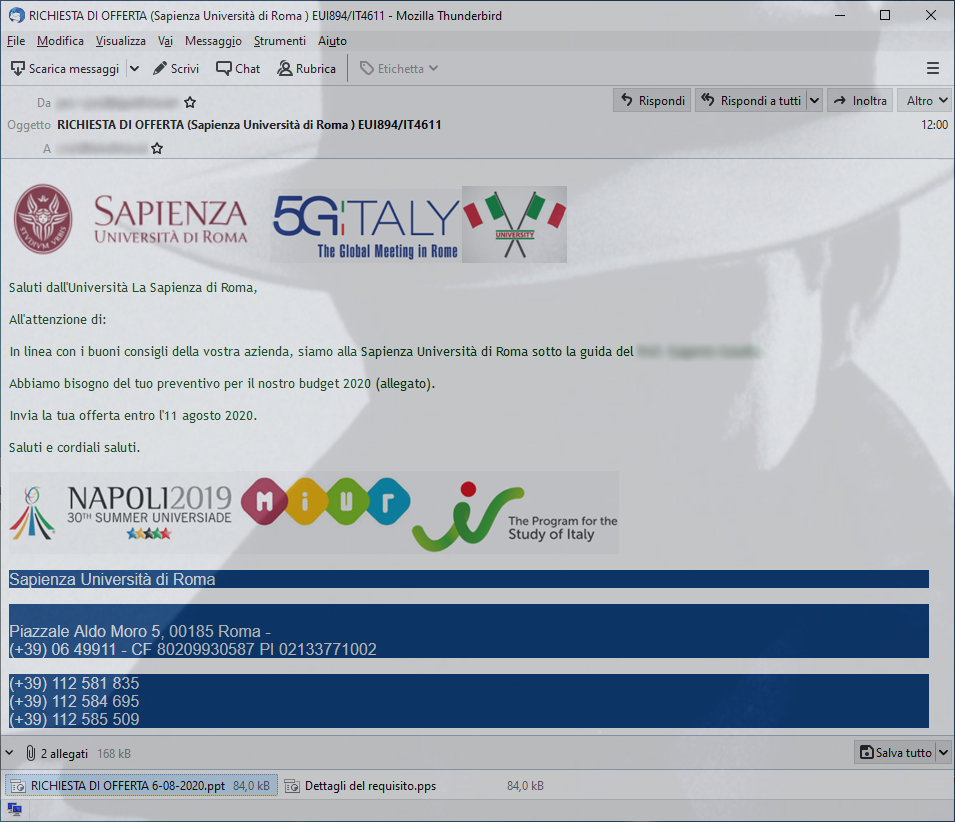

RICHIESTA DI OFFERTA 6-08-2020.ppt

MD5: ff161c729216430a9bcf7ff2e0bd19b4

Dimensione: 86016 Bytes

VirIT: P97M.Downloader.AY

La mail contiene due allegati PowerPoint "Dettagli del requisito.pps" e "RICHIESTA DI OFFERTA 6-08-2020.ppt" identici ma con nome diverso, una volta aperti attraverso l'utilizzo di una MACRO e di successivi passaggi mediante l'utilizzo di Script HTA hostati su pastebin[.]com e di vari script Powershell vengono scaricati ulteriori malware.

Viene in seguito scaricato ed avviato in memoria il password stealer LokiBot:

[ PAYLOAD LOKIBOT ]

MD5: 029e1e369395e0e3f15f4c83bf51f4e4

Dimensione: 106496 Bytes

VirIT: Trojan.Win32.Zbot.ASEU

C2 del malware LokiBot: 195.69.140[.]147

Viene creata la persistenza degli script HTA/Powershell attraverso delle chiavi di RUN ed ad un Task.

Si è riscontrato in fase di analisi l'utilizzo di vari metodi per effettuare il Bypass dell'interfaccia di controllo AMSI (Anti-Malware Scan Interface).

Questa campagna è collegata all'attore denominato "Hagga".

Di seguito vediamo la lista degli utenti Pastebin:

IOC:

ff161c729216430a9bcf7ff2e0bd19b4

029e1e369395e0e3f15f4c83bf51f4e4

j.mp/asasdasddasdasdasdasdasddkaos

s://pastebin.com/raw/RakTuwCt

s://pastebin.com/raw/E5ry8f9d

s://pastebin.com/raw/v9V6GHWP

s://pastebin.com/raw/qcpHta4L

195.69.140[.]147

JasperLoader

File_99646428.vbs

MD5: fd1a982fc039e692bab8baad8520034d

Dimensione: 277872641 Bytes

VirIT: Trojan.VBS.JasperLoader.CJD

All'interno della mail è presente un link che se cliccato porta al download di un file .ZIP dentro al quale è presente un file VBS che scarica il malware JasperLoader.

Il JasperLoader effettua la persistenza attraverso un Task di windows e si collega al suo server di Comando e Controllo: z2uymda2mjc[.]top

IOC:

fd1a982fc039e692bab8baad8520034d

a26836eac1651faf1ccff8af4b9d6cbe

p://dropbox.lightsculpters[.]com

p://z2uymda2mjc[.]top

Ave_Maria

9900776841.exe

MD5: d50729addc6c2e525c098c17ac54c47a

Dimensione: 422400 Bytes

VirIT: Trojan.Win32.Avemaria.CJD

All'interno dell'archivio compresso "9900776841.7z" è presente il file "9900776841.exe" infetto dal password stealer Ave_Maria. Si collega all'IP 40.78.158.234 Porta: 7500 per l'esfiltrazione dei dati.

IOC:

d50729addc6c2e525c098c17ac54c47a

40.78.158.234:7500

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

Consulta le campagne del mese di Luglio

Vi invitiamo a consultare i report del mese di Luglio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

13/07/2020 =

Report settimanale delle campagne italiane di Malspam dal 11 luglio al 17 luglio 2020

01/07/2020 =

Report settimanale delle campagne italiane di MalSpam dal 01 luglio al 10 luglio 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft