Come si manifesta GlobeImposter 2.0

Il vettore d'infezione analizzato dal CRAM di TG Soft da GlobeImposter 2.0 si manifesta tramite l'apertura di un file

.js.

Tale file

.js ha funzione di dropper e quando viene eseguito, procede a scaricare ed eseguire il payload dal seguente sito:

hxxp://pichdollard[.]top/admin[.]php?f=404

Una volta scaricato ed eseguito, il ransomware avvia un processo di cifratura dei file di dati presenti nel PC e nella rete.

Ai file cifrati da GlobeImposter 2.0 viene aggiunta l'estensione

.crypt, i file cifrati avranno quindi la seguente struttura:

<nomefile>.<estensione>.crypt

Uno dei file portatori da cui si attiva il processo di cifratura da parte di GlobeImposter 2.0 ha le seguenti caratteristiche:

- Nome: 460849.exe

- Dimensione: 213.504 bytes

- MD5: BB9AD5B71264B1F1BD6C7899EC798376

Nel caso tale file venisse rieseguito nel computer nel quale ha già tentato di cifrare i file di dati, il processo si chiuderebbe senza far nulla in quanto esso rileva che era già avvenuta la cifratura dei dati.

Non è probabilmente superfluo ricordare che i ransomware hanno come obiettivo quello di estorcere denaro. Per questo motivo i file portatori dai quali si attiva il processo di cifratura vengono modificati ad arte per evitare di venire riconosciuti dagli antivirus più comunemente utilizzati così da proseguire indisturbati con i loro tentativi di ricatto.

Considerato tutto ciò, l'intercettazione del file portatore, come abbiamo segnalato potenzialmente mutevole, non può affidarsi ai metodi classici ma deve necessariamente utilizzare altre metodologie di approccio come

l'euritistico-comportamentale che non si basano sul riconoscimento del file portatore ma sul riconoscimento del comportamento del processo una volta che questo si dovesse essere attivato controllandone l'esecuzione.

Il riscatto richiesto da GlobeImposter 2.0

Al termine della cifratura, viene creato in ogni cartella dove il crypto-malware ha agito, un file (come si può notare dall'immagine a destra) in formato HTML chiamato:

how_to_back_files.html

Nella sezione relativa alle istruzioni per il pagamento del riscatto, i cui testi sono in lingua inglese è spiegato come procedere ad eseguire il pagamento per poter ricevere il software chiamato decryptor, che stando alle indicazioni dovrebbe essere utilizzato per la de-cifratura dei file di dati colpiti GlobeImposter 2.0.

Il riscatto richiesto è di 1 Bitcoin da accreditare sul seguente portafoglio (Wallet):

1FuCGsCmmGWZnDkzg2aa7y6RvK3KP7TG7K

Per verificare la bontà del programma di de-cifratura, viene data l'opportunità di decriptare gratis un file cifrato.

Viene richiesto l'invio di uno screenshot dell'avvenuto pagamento all'indirizzo email chines34@protonmail.ch specificando il proprio ID (Your personal ID) visibile all'inizio del file how_to_back_files.html.

|

|

Alla data di venerdì 19 maggio,il wallet dove vengono incassati i riscatti di GlobeImposter 2.0 risulta avere incassato solamente 1 bitcoin.

Dall'analisi del wallet, visti i ridotti incassi, sembrerebbe essere, per ora, un ransomware a bassa diffusione oppure un test per verificare se la metodologia di pagamento è da considerarsi agevole per gli utenti ricattati che volessero pagare il riscatto.

E' importante sapere che:

- non vi è la certezza che dopo il pagamento venga inoltrato il software per provvedere alla de-cifratura dei file presi in ostaggio;

- pagando si dà forza ai cybercriminali che con i guadagni realizzati continueranno la loro attività estorsiva con ancora maggiore impegno e con metologie ancora più sofisticate. E' bene quindi evitare di alimentare questo "mercato".

Di seguito verranno illustrati

importanti suggerimenti per proteggersi dai

Crypto-Malware e/o mitigarne i danni qualora si foste stati attaccati dal ransomware GlobeImposter 2.0.

Come proteggersi dai Ransomware / Crypto-Malware

Vir.IT eXplorer PRO e' già in grado di identificare e bloccare anche questo Crypto-Malware già nelle fasi iniziale dell'attacco di cifratura dei file di dati del PC / SERVER.

Come già segnalato, le tecnologie euristico-comportamentali AntiRansomware protezione Crypto-Malware integrate in

Vir.IT eXplorer PRO se correttamente installato, configurato, aggiornato ed utilizzato, sono in grado di mitigare anche questa tipologia di attacchi riuscendo a salvaguardare dalla cifratura, mediamente, non meno del

99,63% dei file di dati di PC e SERVER, permettendo il recupero dei file crittografati nella fase iniziale dell'attacco fino al

100% grazie a

Vir.IT BackUp.

Come comportarsi per mitigare i danni derivanti da GlobeImposter 2.0

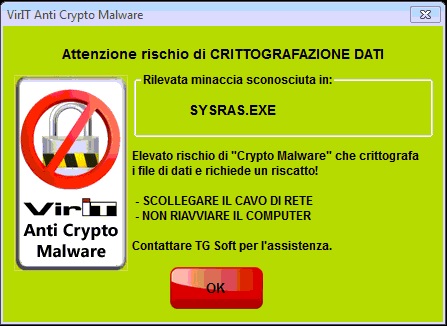

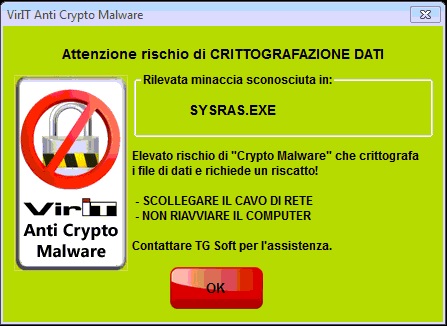

Quando appare a video la segnalazione di "Alert" generata da Vir.IT eXplorer PRO, visibile appena sotto a destra, significa che le tecnologie AntiRansomware protezione Crypto-Malware stanno già BLOCCANDO il malware, a questo punto, evitando di farsi prendere dal "panico", NON chiudere la finestra ed eseguire le operazioni che vengono indicate:

- SCOLLEGARE il CAVO di RETE LAN: in questo modo si isolerà fisicamente quel PC / SERVER dagli altri computer eventualmente collegati con questo in rete Lan mantenendo confinato l'attacco solamente a quel computer.

- NON RIAVVIARE IL COMPUTER: consigliamo di non spegnere e/o riavviare il PC/Server ma contattare, il prima possibile, il nostro supporto tecnico scrivendo una mail segnalando la situazione in atto all'indirizzo assistenza@viritpro.com e successivamente contattare i numeri del supporto tecnico 049.631748 e 049.632750 disponibili, gratuitamente per i clienti in possesso della licenza Vir.IT eXplorer PRO, nelle giornate lavorative dal lunedì al venerdì 9:00-12:30 e 14:30-18:00.

|

Clicca per ingrandire l'immagine

99,63%*

Aspettativa percentuale media di file salvati dalla crittografazione grazie alla protezione Anti-CryptoMalware di Vir.IT eXplorer PRO ==> Consulta l'informativa

|

Hai installato sui tuoi computer

Vir.IT eXplorer PRO

Vir.IT eXplorer PRO se correttamente installato, configurato, aggiornato ed utilizzato e seguendo le indicazioni di Alert delle tecnologie AntiRansomware protezione Crytpo-Malware vi permetterà di salvaguardare dalla cifratura, mediamente, NON meno del 99,63% dei vostri preziosi file di dati.

Inoltre grazie alle tecnologie integrate in Vir.IT eXplorer PRO che sono in grado di de-cifrare e ripristinare i file cifrati è possibile de-cifrare/ripristinare fino al 100% dei file eventualmente cifrati nella fase iniziale dell'attacco.

Queste tecnologie vengono di seguito elencate:

- Per alcune tipologie/famiglie di Crypto-Malware Vir.IT eXplorer PRO è in grado di catturare la chiave di cifratura privata nell'unico momento questa è disponibile in chiaro, ovvero quando si attiva il processo di cifratura. Utilizando la chiave di cifratura attraverso i tools integrati di Vir.IT eXplorer PRO sarà possibile de-cifrare i files crittografati nella fase iniziale dell'attacco senza perdere alcuna modifica.

- Per alcune tipologie/famiglie di Crypto-Malware Vir.IT eXplorer PRO mediante il Backup on-the-fly. Si tratta di una tecnologia integrata nello scudo residente in tempo reale, che effettua automaticamente copie di sicurezza delle più comuni tipologie di file di dati (file con dimensione inferiore ai 3 MB). Le copie di sicurezza eseguite dal Backup on-the-fly permettono il ripristino dei file senza perdere alcuna modifica.

- Vir.IT Backup.Qualora la de-cifratura o il ripristino dei file mediante le due tecnologie sopra elencate non permettesse di recuperare tutti i file cifrati nella fase iniziale dell'attacco, sarà possibile ripistinare i file mancanti dai file di backup generati da Vir.IT Backup.

|

NON hai un software AntiVirus-AntiSpyware-AntiMalware in grado di bloccare la cifratura da attacchi Crypto-Malware di nuova generazione...

Se nel sistema non è presente alcuno strumento in grado di segnalare e bloccare la cifratura dei file, nel caso specifico di attacco Crypto-Malware, consigliamo di:

- SCOLLEGARE il CAVO di RETE LAN;

- SPEGNERE il PC / SERVER in modo da limitare eventualmente il numero di file cifrati.

- Contattare il proprio supporto tecnico sistemistico segnalando la situazione di particolare criticità in atto eventualmente facendo riferimento alla presente informativa.

|

Per maggiori info vi invitiamo a contattare la nostra segreteria amministrativo-commerciale chiamando in orario ufficio lo 049.8977432.

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft

Torna ad inizio pagina

*Percentuale media di file salvati dalla crittografazione grazie alla tecnologia Anti-CryptoMalware integrata in Vir.IT eXplorer PRO determinata sulla base degli attacchi verificati oggettivamente dal C.R.A.M. di TG Soft nel mese di ottobre 2015.