Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di giugno 2017.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

23 giugno 2017 ==> Phishing WhatsApp Messenger.

«OGGETTO: <

Il tuo account WhatsApp Messenger e scaduto>

Anche questo mese non mancano tentativi di phishing provenienti da false email di WhatsApp Messenger.

Il messaggio vorrebbe far credere al malcapitato ricevente che il suo account WhatsApp Messenger è scaduto e che è necessario procedere al suo tempestivo rinnovo per impedire che tutti i media salvati (immagini, video..) vengano persi.

Ad un primo impatto visivo il messaggio potrebbero essere fuorviante. La nostra attenzione infatti ricade sul logo di WhatsApp Messenger, identico a quello autentico, che è stato inserito dai creatori per rendere il messaggio più attendibile. Tuttavia notiamo che l'indirizzo email del mittente non sembra aver alcun legame con WhatsApp Messenger e questo dovrebbe quantomai insospettrici. |

|

Il testo del messaggio inoltre è molto generico poichè non fà riferimento al numero di telefono associato all'utenza WhatsApp e questo dovrebbe essere un chiaro segnale della falsità del messaggio.

I link riportato nel messaggio:

'"Rinnova il tuo WhatsApp Messenger"

dirotta su una pagina internet contenente un modulo che induce l'utente ad inserire i dati relativi alla sua carta di credito per procedere al rinnovo/pagamento dell'abbonamento.

|

|

Come possiamo vedere nell'immagine a sinistra l'indirizzo WEB sulla barra di navigazione non ha nulla a che vedere con il sito di WhatsApp Messenger poichè non è ospitato sul suo dominio.

http//:www[.]idatipersonali[.]com/WhatsApp

/266a79d1e36a855fc69a6befc8725b02/

Pertanto tutti i dati eventualmente inseriti verrebbero inviati su un Server remoto e utilizzati dai cyber-criminali per usi di loro maggiore interesse e profitto, facilmente immaginabili. |

In conclusione ci preme precisare che il noto servizio di messaggistica istantanea è estraneo all'invio massivo di queste mail che sono delle vere e proprie truffe ideate da cyber-criminali il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

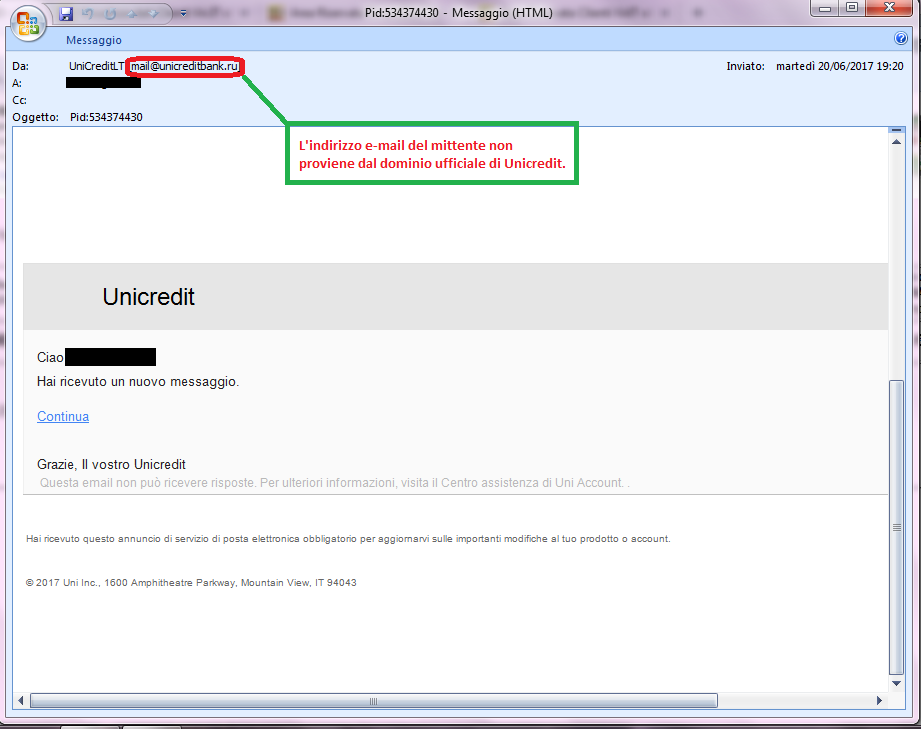

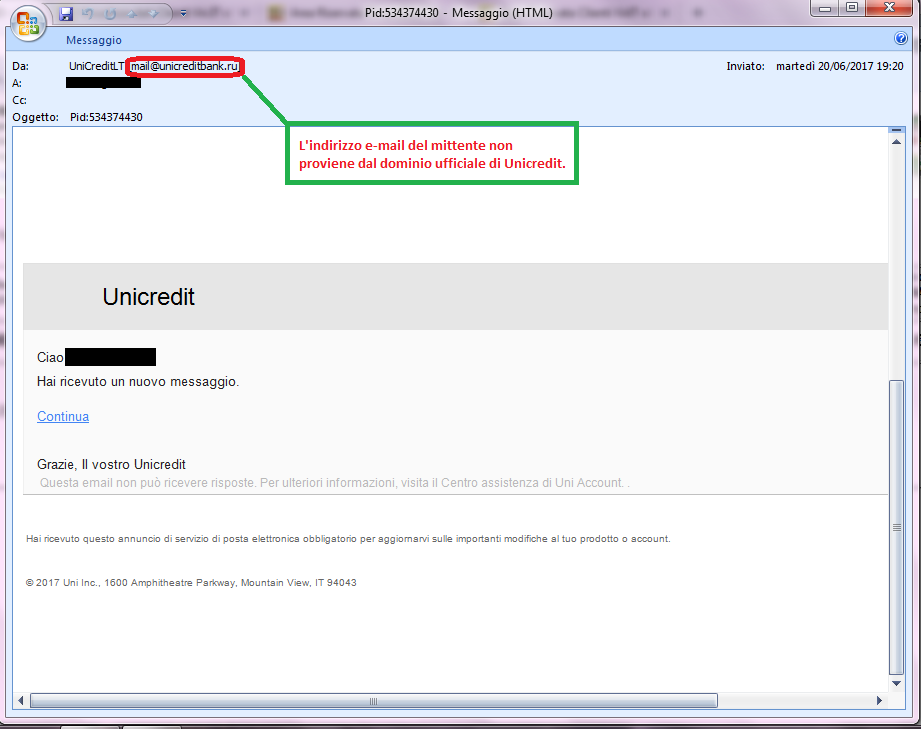

20 giugno 2017 ==> Phishing UniCredit

«OGGETTO: <

Pid:534374430>

Il seguente tentativo di phishing si spaccia per finta email da parte di

UniCredit.

L'e-mail invita il malcapitato ricevente a cliccare sul link

Continua per visualizzare il messaggio a lui riservato da

UniCredit.

A colpo d'occhio notiamo subito che l'indirizzo email del mittente

mail@unicreditbank.ru non sembrerebbe riconducibile al dominio reale di

Unicredit.

La richiesta della mail, poco chiara e precisa dovrebbe quanto mai insospettirci. Il testo inoltre è estremamente generico e non riporta immagini del logo dell'ente bancario, inoltre non contiene riferimenti al titolare del conto corrente UniCredit oggetto dell'alert, diversamente da quanto avviene nella maggior parte delle comunicazioni ufficiali e autentiche di questo tipo.

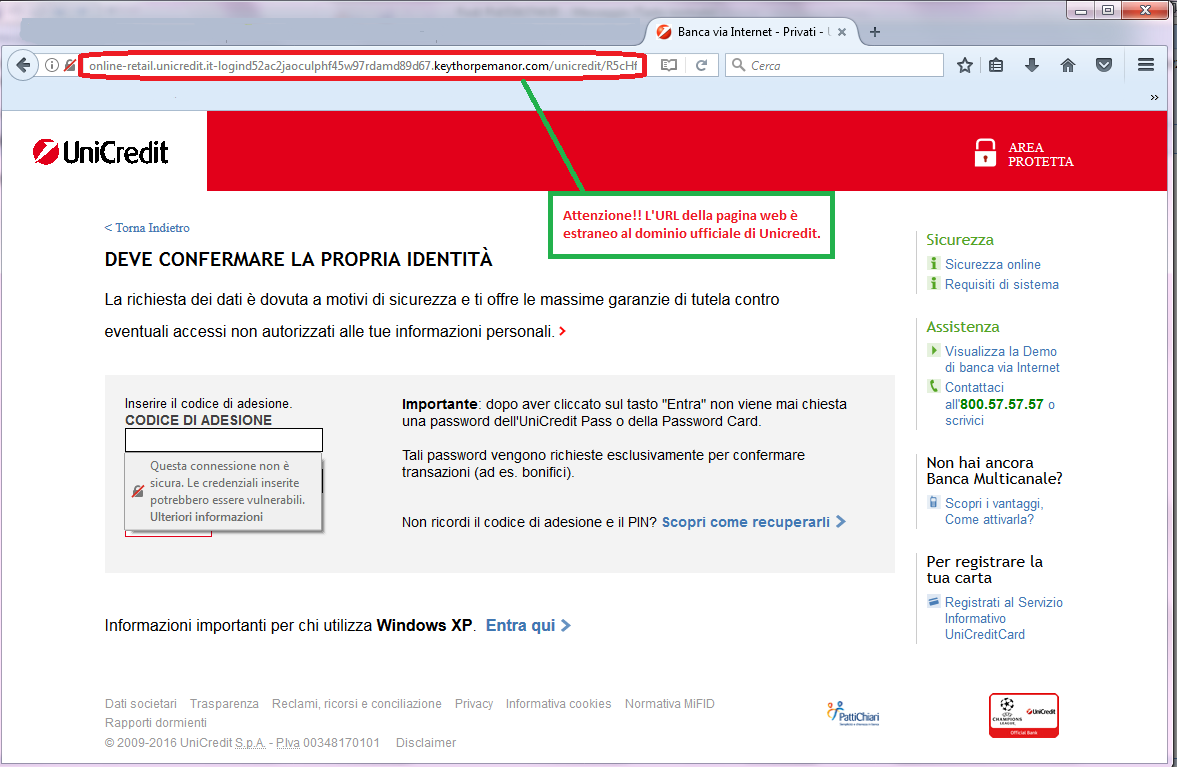

Cliccando sul link:

Continua

si verrà indirizzati su una pagina WEB malevole, in cui vengono richiesti i codici di accesso al conto corrente online quali codice di adesione e pin. Come evidenziato nell'immagine qui sotto il form di autenticazione simula quello originale.

|

Tuttavia l'indirizzo sulla barra del broswer non è riconducibile al sito ufficiale di UniCredit, poichè è ospitato su un dominio anomalo.

www[.]online-retail[.]unicredit[.]it-logind52ac2jaoculphf45w97rdamd89d67[.]

keythorpemanor[.]com/unicredit/..

Bisogna riconoscere però che il form di autenticazione che simula quello di UniCredit, graficamente, è ragionevolmente credibile.

|

Tutto questo per concludere che i dati eventualmente inseriti nel form fasullo non verranno trasmessi ai server di UniCredit ma ad un server remoto gestito da cyber-truffatori che se ne appropieranno con tutti i rischi annessi e connessi facilmente immaginabili.

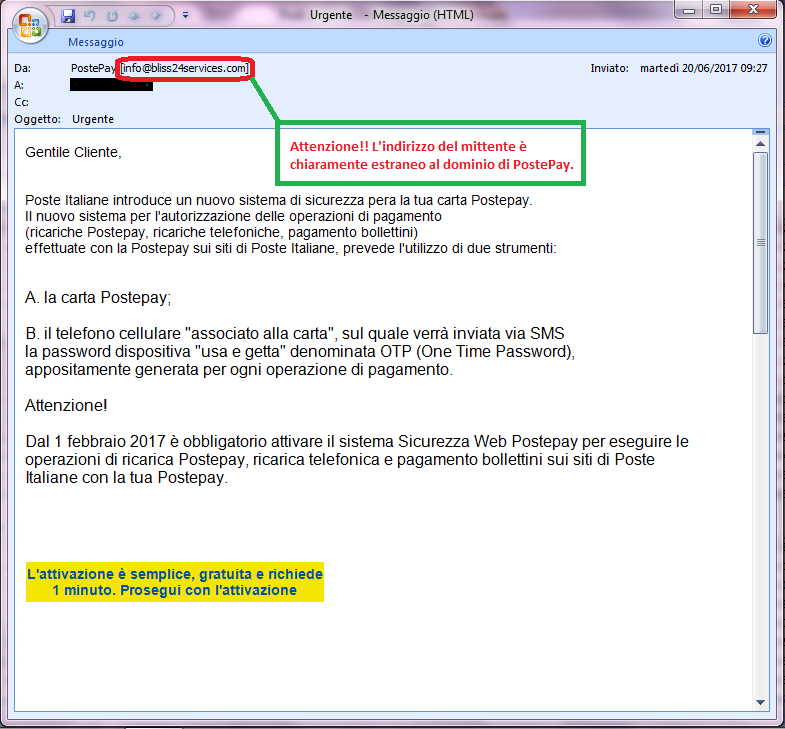

20 giugno 2017 ==> Phishing PosteItaliane

«OGGETTO: <

Urgente>

Ecco un altro tentativo di phishing che giunge da una falsa mail di

Poste Italiane.

Il messaggio vuol far credere al malcapitato ricevente che dal 1 Febbraio 2017 è disponibile una nuova piattaforma del sito molto più sicura per eseguire le operazioni di ricarica PostePay, ed invita il cliente ad attivare la piattaforma online cliccando su Prosegui con l'attivazione.

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di Poste Italiane e contiene un testo generico. Non vi è infatti alcun riferimento sull'intestatario del conto on-line, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link Prosegui con l'attivazione. verrà indirizzato su una pagina WEB malevole, in cui vengono richiesti i codici di accesso al conto corrente online quali nome utente e password. Come evidenziato nell'immagine qui sotto il form di autenticazione simula quello originale. Tuttavia l'indirizzo sulla barra del broswer non è riconducibile al sito ufficiale di Poste Italiane poichè è ospitato su un dominio anomalo.

|

|

Infatti il sito internet riportato in calce

''www[.]egyptiangardens[.]org/pxe/pos/foo-autenticazione[.]php''

non ha alcun legame con il sito web di Poste Italiane perchè risiede su un dominio anomalo.

L'assenza del protocollo HTTPS inoltre dovrebbe far perdere credibilità alla pagina poichè i dati eventualmente inseriti non sarebbero protetti.

|

Tutto questo per concludere che è sempre bene diffidare da qualunque email che richieda l'inserimento di dati riservati evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contraffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

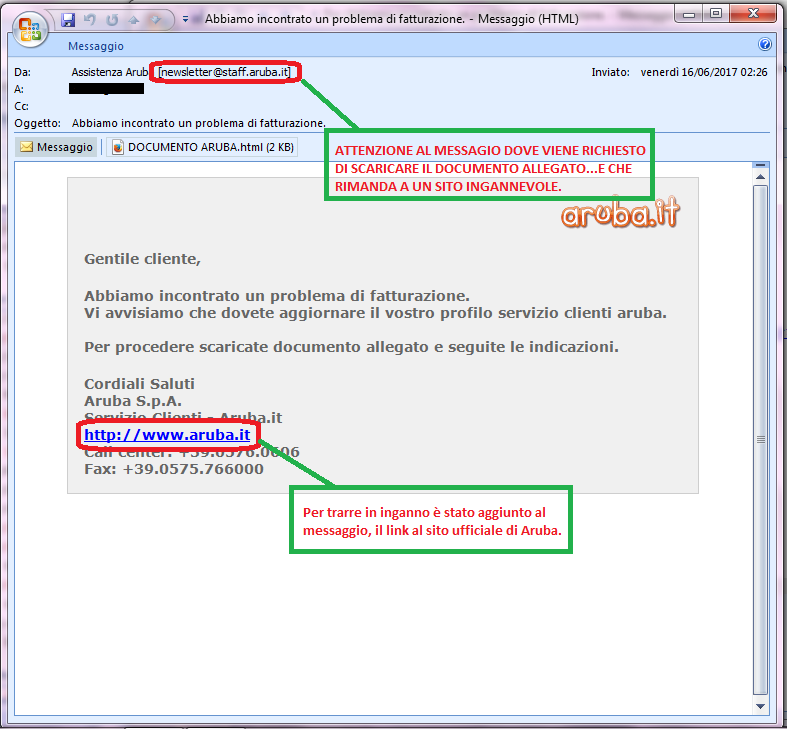

16 giugno 2017 ==> Phishing Aruba

«OGGETTO: <

Abbiamo incontrato un problema di fatturazione>

Questo nuovo tentativo di phishing proviene da una falsa comunicazione da parte di Aruba.

II messaggio vuol far credere al ricevente che è stato riscontrato un problema di fatturazione, probabilmente dovuto alla scadenza della carta di credito o ai dati inseriti per la fatturazione ed è quindi neccessario verificare il profilo scaricando il documento allegato.

Chiaramente il gruppo Aruba è estraneo all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Ad un primo impatto visivo il messaggio potrebbe essere fuorviante poichè è impaginato in modo ordinato; i cyber-creatori della truffa hanno avuto anche l'accorgimento grafico di inserire delle immagini e anche il link che rimanda al sito ufficiale, tutto ciò per rendere il messaggio più credibile.

Tuttavia analizzando il testo notiamo che non è presente alcun riferimento identificativo che possa ricondurci all'azienda Aruba, quali sede legale, partita IVA ma solamente dei recapiti telefonici.

L'ignaro destinatario che, malauguratamente, dovesse aprire il documento allegato

''DOCUMENTO ARUBA.html''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di Aruba.

|

Il file che si genera aprendo il documento, riporta il testo del messaggio originale e aggiunge un link da cliccare per aggiornare i propri dati.

https://managehosting.aruba.it/

Successivamente si viene dirottati su un FORM di autenticazione per confermare i propri dati.

|

Come visualizzato nella videata in calce il link rimanda ad un FORM di autenticazione dove vengono richiesti dati sensibili.

Possiamo notare facilmente che l'indirizzo sulla barra del broswer non ha nulla a che fare con Aruba poichè è ospitato su un dominio anomalo.

|

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

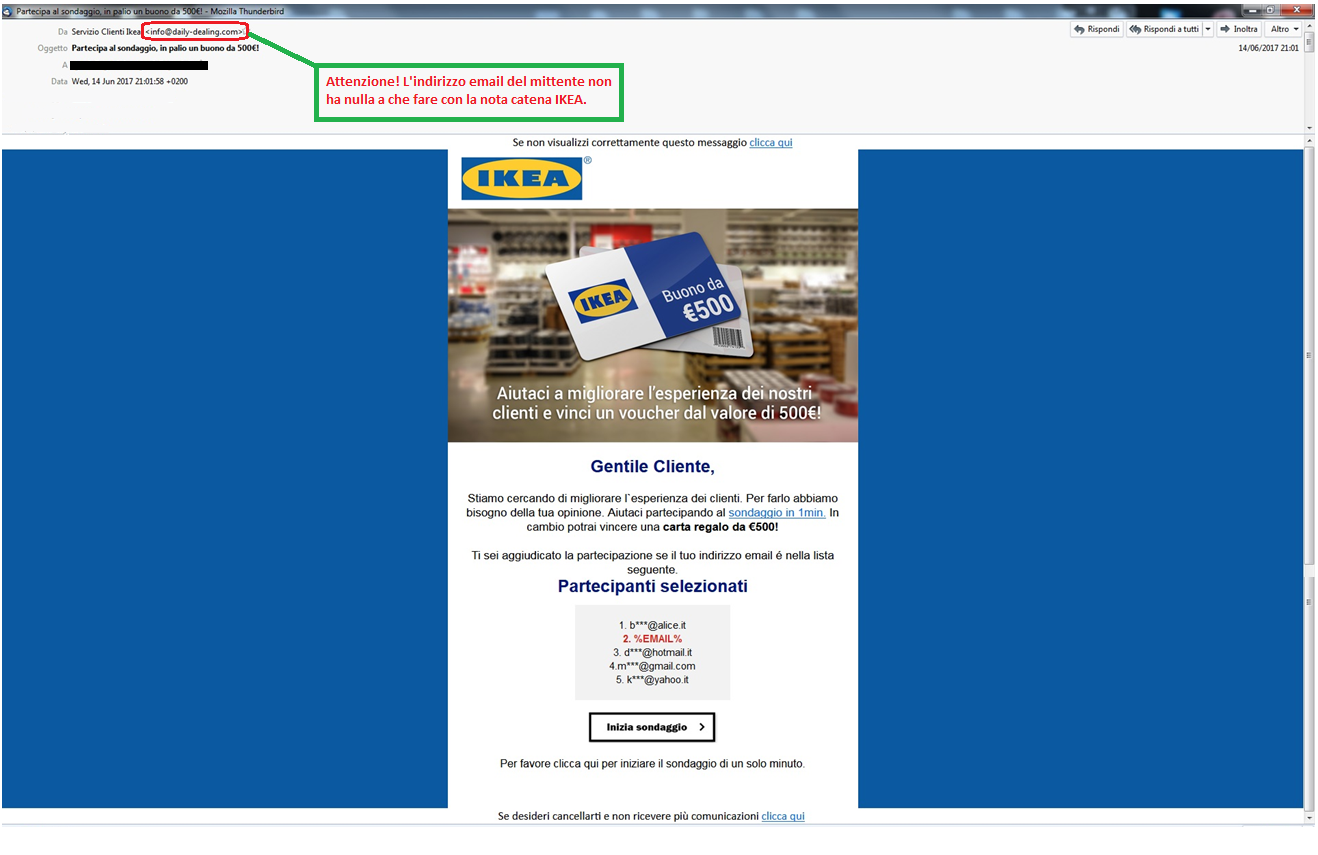

14 giugno 2017 ==> Phishing IKEA

«OGGETTO: <

Partecipa al sondaggio, in palio un buono da 500€!>

Questo nuovo tentativo di phishing proviene da una falsa comunicazione da parte di IKEA.

II messaggio vuol far credere al ricevente che è stato selezionato per partecipare ad un sondaggio per testare il gardo di soddisfazione dei clienti di IKEA in cambio di un buono del valore di 500 € da utilizzare per l'acquisto dei loro prodotti. Per partecipare al sondaggio in cambio della carta regalo è neccessario cliccare sul riguadro Inizia Sondaggio.

Chiaramente il gruppo IKEA è estraneo all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Ad un primo impatto visivo il messaggio potrebbe essere fuorviante poichè è impaginato in modo ordinato; i cyber-creatori della truffa hanno avuto anche l'accorgimento grafico di inserire delle immagini per rendere il messaggio più credibile.

Tuttavia analizzando il testo notiamo che non è presente alcun riferimento identificativo che possa ricondurci all'azienda IKEA, quali sede legale, partita IVA o eventuali recapiti telefonici.

Ad insospettirci ulteriormente vi è l'indirizzo email del mittente info@daily-dealing.com che non proviene dal dominio reale di IKEA ma da uno anomalo.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link:

Inizia sondaggio

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di IKEA.

|

La pagina web su cui si viene indirizzati, inviterà l'utente a rispondere a 5 domande per partecipare al sondaggio, che dovrebbe permettergli di vincere come premio un buono dal valore di 500€.

|

Al termine del sondaggio il sito rimanda ad un FORM di autenticazione dove vengono richiesti dati sensibili.

Possiamo notare che l'indirizzo sulla barra del broswer non ha nulla a che fare con IKEA poichè è ospitato su un dominio anomalo e questo dovrebbe essere un chiaro segnale sull' inattendibilità del FORM.

|

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contraffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

14 giugno 2017 ==> Phishing Apple

«OGGETTO: <

Le informazioni del tuo ID-Apple sono state aggiornate>

Siamo di fronte ad un altro tentativo di phishing che giunge da una finta email da parte di

Apple.

Il messaggio sembrerebbe segnalare all'ignaro ricevente che sono state apportate delle modifiche al suo account Apple ID e che, nel caso in cui tali modifiche non siano state richieste dal cliente, è consigliato procedere a verificare i dati inseriti e aggiornarli.

Lo scopo è quello di indurre, con l'inganno, chi la riceve ad inserire le credenziali di accesso di Apple ID in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica. |

|

Il messaggio di alert giunge da un indirizzo email <

donot@repaly.com> che non appartiene al dominio ufficiale di

Apple. Inoltre i cyber-truffatori hanno avuto l'accorgimento grafico di inserire nel corpo della mail il noto logo di

Apple oltre a dei presunti dati identificativi di Apple in calce alla mail, tutto questo per rassicurare l'utente sull'autenticità della mail.

L'intento è quello di portare il ricevente a cliccare sul link:

Il mio ID Apple

come anche sui link di fondo pagina:

ID Apple | Supporto | Norme sulla privacy

che, ci preme precisarlo, rimandano tutti ad una pagina che non ha nulla a che vedere con il sito di Apple ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Apple...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

http://www[.]telefonoeroticolive[.]com/_OLD/_wp-includes/customize/IT/Login.php?.. |

Inserendo i dati di accesso all'account

Apple su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

07 giugno 2017 ==> Phishing Samsung

«OGGETTO:

<

Account Stato: (1) Samsung S8 è in attesa >

Questo nuovo tentativo di phishing proviene da una falsa comunicazione da parte di

Samsung.

II messaggio vuol far credere al ricevente che è stato selezionato per vincere un nuovo Samsung Galaxy S8 e per riceverlo deve confermare la sua partecipazione tramite il link:

Fare clic qui e partecipare

Chiaramente la nota marca di smartphone Samsung è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe ideate da cyber-criminali il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Ad una prima analisi possiamo notare che il messaggio proviene da un indirizzo email estraneo alla nota azienda di smartphone senza contare che non è presente alcun riferimento identificativo, che possa ricondurci all'azienda Samsung, quali sede legale, partita IVA o eventuali recapiti telefonici, ed è firmato da una certa Alessandra A. assistenza clienti.

L'ignaro destinatario che, malauguratamente, dovesse premere sui link:

Fare clic qui e partecipare

Samsung Galaxy S8

Scopri qui

verrà dirottato su una pagina web che non ha nulla a che vedere con il sito di Samsung.

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

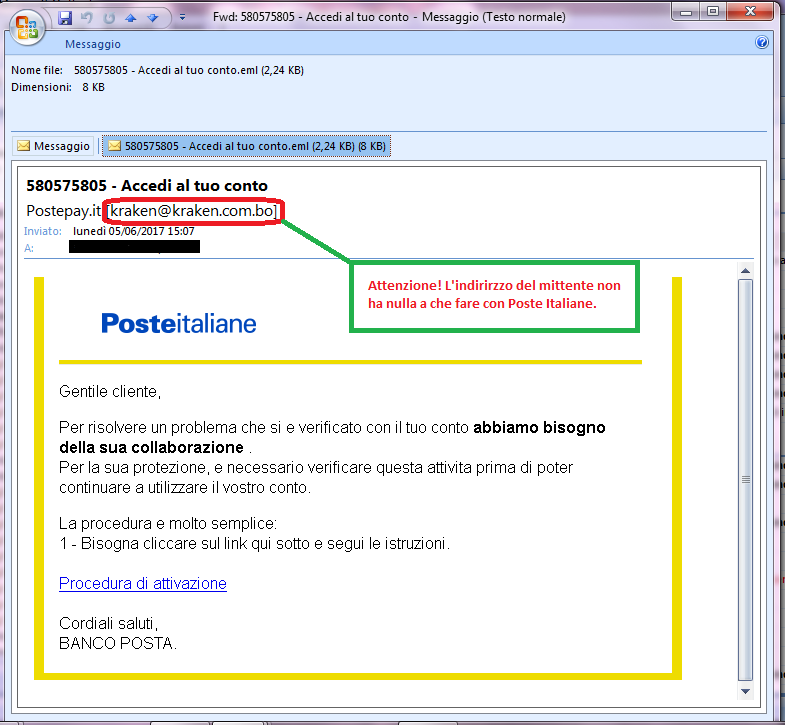

05 giugno 2017 ==> Phishing PosteItaliane

«OGGETTO: <

580575805 - Accedi al tuo conto>

Il mese di giugno si apre con il primo tentativo di phishing che giunge da una falsa mail di

Poste Italiane.

Il messaggio vuol far credere al malcapitato ricevente che si è verificato un problema con il suo conto on-line, e che per risolverlo è necessaria la sua collaborazione. Invita quindi il cliente ad aggiornare i propri dati cliccando sul link Procedura di attivazione e seguire le istruzioni.

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di Poste Italiane e contiene un testo generico. Non vi è infatti alcun riferimento sull'intestatario del conto on-line, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Inoltre non ci sono riferimenti legali di Poste Italiane e l'e-mail è firmata da un generico BANCO POSTA.

Chi dovesse malauguratamente cliccare sul link CLICCA QUI verrà indirizzato su una pagina WEB malevole, in cui vengono richiesti i codici di accesso al conto corrente online quali nome utente e password. Come evidenziato nell'immagine qui sotto il form di autenticazione simula quello originale. Tuttavia l'indirizzo sulla barra del broswer non è riconducibile al sito ufficiale di Poste Italiane poichè è ospitato su un dominio anomalo.

|

|

Infatti il sito internet riportato in calce

''www[.]tv1g1u9t3h[.]luangta[.]com/mobile/pos/foo-autenticazione[.]php''

non ha alcun legame con il sito web di Poste Italiane perchè risiede su un dominio anomalo.

L'assenza del protocollo HTTPS inoltre dovrebbe far perdere credibilità alla pagina poichè i dati eventualmente inseriti non sarebbero protetti. |

Tutto questo per concludere che è sempre bene diffidare da qualunque email che richieda l'inserimento di dati riservati evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contraffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

03/05/2017 17:47:35 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2017...

06/04/2017 11:10:07 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di aprile 2017...

01/03/2017 06:52:30 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2017...

06/02/2017 19:14:12 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2017...

02/01/2017 19:21:43 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2017...

01/12/2016 14:36:20 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2016...

02/11/2016 19:42:09 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2016...

02/10/2016 11:35:15 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2016...

03/09/2016 12:17:53 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2016...

01/08/2016 08:50:27 -

Phishing: le frodi maggiormente diffuse nel mese di agosto 2016...

01/07/2016 12:24:06 -

Phishing: le frodi maggiormente diffuse nel mese di luglio 2016...

03/06/2016 08:33:29 -

Phishing: le frodi maggiormente diffuse nel mese di giugno 2016...

|

Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie ai suoi due grandi punti di forza:

- TG Soft rende disponibile Vir.IT eXplorer Lite liberamente utilizzabile sia in ambito privato che in ambito aziendale;

- Vir.IT eXplorer Lite è stato specificatamente progettato per essere utilizzato ad integrazione di qualsiasi altro AV o Internet Security già presenti sul computer, senza doverli disinstallare o disabilitarne moduli, permettendo quindi quel controllo incrociato che oggigiorno non è più un vezzo, ma una necessità poichè la sicurezza non è mai abbastanza.

|

|

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconnducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Particolari ringraziamenti al Sig. Marco Mira per la fattiva collaborazione che ha voluto accordarci con l'invio di materiale per l'analisi.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliento come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

L'e-mail invita il malcapitato ricevente a cliccare sul link Continua per visualizzare il messaggio a lui riservato da UniCredit.

L'e-mail invita il malcapitato ricevente a cliccare sul link Continua per visualizzare il messaggio a lui riservato da UniCredit.