|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 18 luglio al 24 luglio 2020: Emotet, AgentTesla, FormBook, MassLogger, AdWind, AsyncRat e LokiBot.

|

INDICE

==> 20 luglio 2020 => AgentTesla (3), FormBook (2), MassLogger

==> 21 luglio 2020 => Emotet (4), FormBook (2), AdWind, AsyncRat & AgentTesla, LokiBot

==> 22 luglio 2020 => Emotet (8)

==> 23 luglio 2020 => MassLogger (2), Adwind

==> 24 luglio 2020 => MassLogger (2)

==> Consulta le campagne del mese di Giugno/Luglio

|

Nella settimana corrente vi è stato un lieve calo delle campagne totali di malspam distribuite in Italia, rispetto alla settimana scorsa, come possiamo notare dal grafico di seguito, dove sono state confrontate le ultime 4 settimane. Vi è stato però un forte aumento delle campagne mirate all'utenza italiana grazie alla ripresa della distribuzione del malware Emotet.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 130 le campagne che abbiamo monitorato, di cui 28 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_26 |

27/06 |

03/07 |

| Week_27 |

04/07 |

10/07 |

| Week_28 |

11/07 |

17/07 |

| Week_29 |

18/07 |

24/07 |

Nella settimana corrente il picco delle campagne è stato lunedì e martedì 20 e 21 luglio, con 33 campagne di cui 6 e 9 con messaggi rivolti direttamente ad utenti italiani, come è evidenziato dal grafico riportato di seguito, soprattutto per la gran presenza ed impatto del malware Emotet

Martedì 21 e mercoledì 22 si è rilevato il maggior picco di invii mirati all'utenza italiana, con 9 e 8 differenti campagne, la maggior parte rappresentate da Emotet.

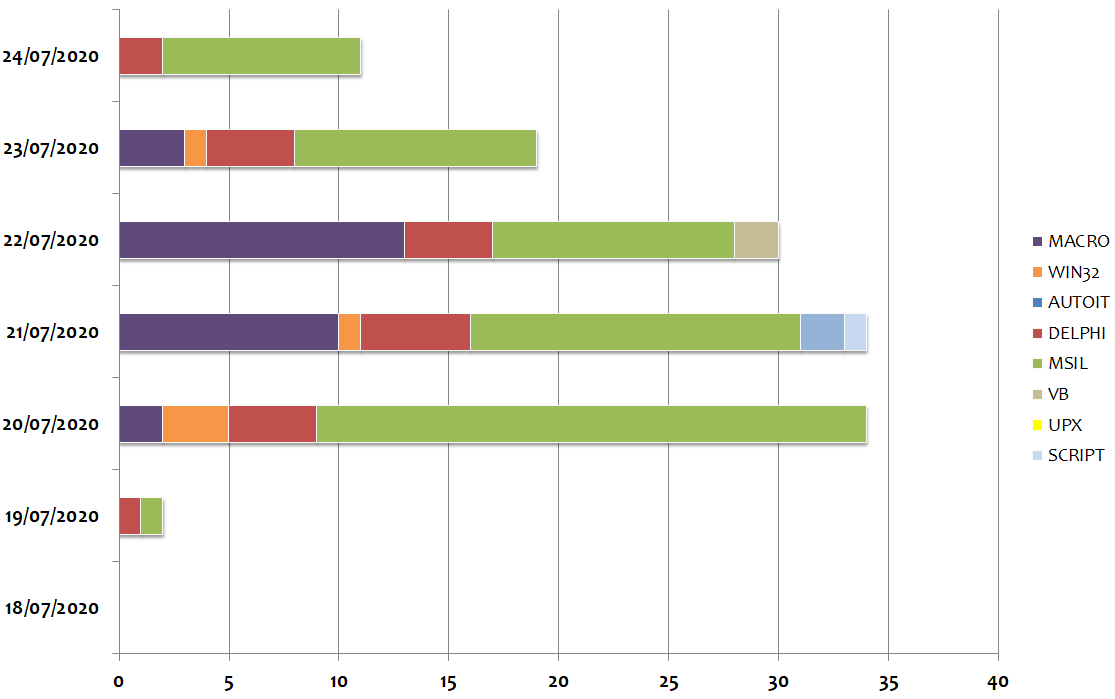

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 55,38% dei malware inviati via mail, seguito con il 15,38% di sample in Delphi.

Il 21,54% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware, come ad esempio

Emotet.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

EMOTET

Nei giorni del 21 e 22 luglio vi è stato il ritorno del malware

Emotet che dopo aver attaccato gli Stati Uniti ed il Regno Unito venerdì 17 luglio ha cominciato ad attaccare anche gli utenti italiani oltre a colpire altri stati.

Le campagne di malspam di Emotet sono state varie nell'arco dei due giorni in diverse fasce orarie e distribuivano un gran numero di DOC che scaricavano i malware da molti siti compromessi precedentemente.

Di seguito vediamo un esempio di email del 21 luglio:

Di seguito abbiamo raggruppato alcuni DOC e domini delle varie campagne che hanno colpito gli utenti italiani. Le campagne

Emotet per il loro conteggio non sono state determinate in base all'HASH del documento Word ma bensì ragruppate in

cluster in base ai domini di download contenuti nella macro. Se calcolate in base al solo HASH il numero delle campagne sarebbe risultato molto più elevato.

Siti compromessi del 21 luglio:

- aryaenterprisesrbl[.]com

- www[.]oakeno[.]com

- s://chatflair[.]com

- emarclofitnessacademy[.]com

- duoclieu247[.]com

- s://techyhint[.]com

- s://oraripersonale[.]metodoinforma[.]it

- metanor[.]gr

- bnemati[.]ir

- dainiksomoy24[.]com

- shubhinfoways[.]com

- zeing-kor[.]com

- s://enco-software[.]net

- s://www[.]catalystitsolution[.]com

- namedforyou[.]ianselby[.]com

- s://kipliani[.]com

- phamthuan[.]com

- rmacadetstore[.]com

- fivestarcleanerstx[.]com

- s://www[.]thelibrarysamui[.]com

Alcuni DOC del 21 luglio:

- B2968A56A93BF18E511C90BC76E043D9

- C72603A366D0E460564644A61C683996

- 2C12C3DBB9B851F87227D02940CAE785

- BD9FCA9B458F9C9445AEE4E61FE4B5A2

Alcuni PAYLOAD di EMOTET del 21 luglio:

- B8FF00F91132D0EE24E2685AFDF57EC9

- D610BBD28A3084ADCFC50CC851C7242C

Siti compressi del 22 luglio:

- s://www[.]gengduyw[.]com

- crimsonrealtypoint[.]com

- s://grupoitalopoblano[.]com

- banhangsivn[.]com

- arnoldscreekps[.]vic[.]edu[.]au

- crpelectric[.]com

- mishalalqasim[.]com

- www[.]worldfleetbd[.]com

- serenitypoint[.]com

- trustguarantydelivery[.]com

- www[.]instant-resume[.]com

- ooskajoos[.]com

- www[.]koalamedya[.]com

- mridubykirti[.]com

- sugarcoatitdev[.]online

- nazarmedya[.]com

- s://alysonrecord[.]com

- xechuyendung24h[.]net

- ronmadisonbooks[.]com

- s://fabfastfashion[.]com

- henneli[.]com

- heyfoxcomic[.]com

- shepherdfellowship[.]org

- coobra[.]online

- frituraslavictoria[.]com

- houseofgriffin[.]org

- hohwy[.]com

- lidermuebles[.]com[.]ar

- 106.52.87[.]250:81

- duhocjk[.]vn

- s://monikaimpex[.]com

- localpelis[.]org

- grupocruzco[.]com

- s://coverdomesticappliances[.]com

- steamunlocked[.]site

- s://phanmemninjarank[.]com

- www.mpbharat[.]com

- trendsonlines[.]com

- www.thewineartist[.]com

- www.petafilm[.]com

Alcuni DOC del 22 luglio:

- 26646A14CD7B48EB5CE2174F136C0CD6

- B8B01A7C6F6CD01FE0981AFFA70F6811

- 79CC4D8050BF1D6DD8EF489C4EC3EFE9

- 60833DF0F4ADD5E8E6591E4E2DCAAB5B

Alcuni PAYLOAD di EMOTET del 22 luglio:

- 66F98F033425565099ECF4D37032E8F9

- 0D5210DC45142054A605ECF2CE2B8223

- 2A092B198D656E7B910194DEA187DC7A

- A9EEAD43122292DD441DEAA8F2A2B9A9

AgentTesla

OrdineForn2020 00052044130110.exe

MD5: 21902F40BE3962C40F199A5B3A3F15A9

Dimensione: 794624 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIC

All'interno dell'archivio compresso "OrdineForn2020 00052044130110.iso" è presente il file "OrdineForn2020 00052044130110.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- SeaMonkey

- Pale Moon

- K-Meleon

- Waterfox

- FileZilla

- Postbox

- Firefox

- IceDragon

- Thunderbird

- Cyberfox

- icecat

- BlackHawk

- Flock

- CoreFTP

- falkon

- SmartFTP

- FTP Navigator

- UCBrowser

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: mail.solivera.]com -> 185.69.232.50 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail.]com

IOC:

21902F40BE3962C40F199A5B3A3F15A9

9E4326F321206BD98FCAEF0D63CAC2E3

FormBook

nuovo ordine.exe

MD5: 2209B47AAE001D2BD001BFDEFC337F68

Dimensione: 736768 Bytes

VirIT:

Trojan.Win32.Injector.CIC

All'interno dell'archivio compresso "nuovo ordine.zip" è presente il file "nuovo ordine.exe" infetto dal password stealer FormBook.

IOC:

2209B47AAE001D2BD001BFDEFC337F68

5275791D0CFA42A3F442F42F119D4F0F

AgentTesla

Ordine 07-2020280..exe

MD5: A3A37530EE26AEF3BF561557CFB7C21B

Dimensione: 4316 Bytes

VirIT:

Trojan.Win32.PSWStealer.CIC

All'interno dell'archivio compresso "Ordine 07-2020280.ace" è presente il file "Ordine 07-2020280..exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- icecat

- SeaMonkey

- Thunderbird

- FTP Navigator

- falkon

- Firefox

- BlackHawk

- Pale Moon

- Cyberfox

- FileZilla

- Flock

- K-Meleon

- CoreFTP

- Waterfox

- Postbox

- IceDragon

- SmartFTP

- UCBrowser

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: smtp.yandex.com -> 77.88.21.158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex.]com

IOC:

41511D8CB4E225EB367412CFC7055AD4

A3A37530EE26AEF3BF561557CFB7C21B

AgentTesla

efcOOJUzgMAPvSh.exe

MD5: 5C6B410CAC8ADB17571943ED38E154ED

Dimensione: 950784 Bytes

VirIT:

Trojan.Win32.Injector.CIC

All'interno dell'archivio compresso "Pagamento 2020_1028.ace" è presente il file "efcOOJUzgMAPvSh.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- falkon

- icecat

- Waterfox

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- SmartFTP

- UCBrowser

- IncrediMail

IOC:

F2D61702898D07078767423B503243C6

5C6B410CAC8ADB17571943ED38E154ED

FormBook

Il nuovo ordine è in allegato.exe

MD5: 222672362907F6C0CDD526F21AC9F609

Dimensione: (997888 Bytes

VirIT: Trojan.Win32.FormBook.CIC

All'interno dell'archivio compresso "Il nuovo ordine è in allegato.zip" è presente il file "Il nuovo ordine è in allegato.exe" infetto dal password stealer FormBook.

IOC:

C937802B4170211330F4152E1E5965E3

222672362907F6C0CDD526F21AC9F609

5B424D941D1936145E00579065CAC1E6

https://cdn.discordapp.]com/attachments/732298690575990898/ 734649692725444698/Vzyghhh

MassLogger

Material requirements.exe

MD5: DBE0FA6F3AC56FF9DBF65411B44EBC519

Dimensione: 1181184 Bytes

VirIT: Trojan.Win32.Injector.CIC

All'interno dell'archivio compresso "Material requirements.7z" è presente il file "Material requirements.exe" infetto dal password stealer MassLogger.

IOC:

546C780E71E4E7E30FF918844DD6F6F7

DBE0FA6F3AC56FF9DBF65411B44EBC51

ftp://ftp.artego.]ro

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

FormBook

terms_conditions_of_carriage_it.vbs

MD5: 8D24D2DA60D94D0D68E574E10760801D

Dimensione: 10203 Bytes

VirIT: Trojan.VBS.Agent.CIF

All'interno dell'archivio compresso "4419936675.7z" sono presenti i seguenti file identici

- 4419936675.vbs

- terms_conditions_of_carriage_it.vbs

che consistono in un trojan downloader che scarica il malware FormBook.

B44BCCA2C7051DF4BA5B96297992BB41

8D24D2DA60D94D0D68E574E10760801D

FEC6BC1A4CFB329EA3AF879A1DC754A6

F951BBA6328D241E6744E247BA5AD63A

82BDD1A8B6F505F853108D3E1EE09CD2

http://benmp.]com

FormBook

SMTC_027.jpg.scr

MD5: 6EDAA85EC183111382960ACC4D979A4A

Dimensione: 563712 Bytes

VirIT: Trojan.Win32.MSIL.CIG

SCMT009.doc

MD5: D9BF85BCAB692598DE322BEEC70897A3

Dimensione: 19296 Bytes

VirIT: W97M.Downloader.CIG

In allegato vi sono due file:

- SCMT009_IMG1000.IMG

- SCMT009.doc

All'interno dell'archivio SCMT009_IMG1000.IMG è presente il file SMTC_027.jpg.scr infetto dal malware FormBook.

Invece il file SCMT009.doc esegue uno script cifrato di PowerShell che scarica il FormBook.

D9BF85BCAB692598DE322BEEC70897A3

6EDAA85EC183111382960ACC4D979A4A

magadariable.]com

AdWind

FER_0021913.jar.jar

MD5: 08B74E1561BA34D4BD17D43FAC7F8CF6

Dimensione: 13123 Bytes

VirIT: Trojan.Java.Adwind.CIE

L'archivio "FER_0021913.jar.jar" è infetto dal RAT AdWind.

Si collega al server c2: danmax.dynip.]online

IOC:

08B74E1561BA34D4BD17D43FAC7F8CF6

danmax.dynip.]online

AsyncRAT & AgentTesla

Fattura2020.0617.9667.DOCX.exe

MD5: C46E811E7DCFBE83F557B074A3510E86

Dimensione: 327168 Bytes

VirIT: Trojan.Win32.PSWStealer.CIE

All'interno dell'archivio "Fattura2020.0617.9667.DOCX.img" è presente il file "Fattura2020.0617.9667.DOCX.exe" infetto dal RAT AsyncRAT.

Il RAT AsyncRAT scarica nel computer della vittima il password stealer AgentTesla, che ruba le credenziali memorizzate attraverso i seguenti software:

- FTP Navigator

- falkon

- FileZilla

- Postbox

- K-Meleon

- icecat

- Firefox

- Cyberfox

- Thunderbird

- CoreFTP

- Pale Moon

- Waterfox

- SeaMonkey

- Flock

- BlackHawk

- IceDragon

- UCBrowser

- SmartFTP

- IncrediMail

La mail con le credenziali rubate viene inviata attraverso il server smtp: smtp.anjosetrindade-adv.pt -> 81.88.48.66 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@gmail.]com

IOC:

1C2F3C38068C8E27C19F0B5ACCA684EC

C46E811E7DCFBE83F557B074A3510E86

ACC476C5B5C9B34CB048F54C158BC1D0

pastebin.]com/raw/63NgqBcT

185.140.53.]11:9845

LokiBot

RICHIEDI OFFERTA 21-7-2020.ppt

MD5: 6F220124E19C74CD4963AD1330E0E5C6

Dimensione: 98304 Bytes

VirIT: P97M.Downloader.AV

Viene scaricato il password stealer

LokiBot. Possibile connessione con altre campagne

Aggah dell'attore denominato "

hagga".

6F220124E19C74CD4963AD1330E0E5C6

960D9F5926917093307BECF0962970F5

28C89266D7A638FB9883ECF7930CBBC5

https://%69%69%69%69%69%69%69%69%69%69%69%69 %69%69%69%69%69%69%69%69@j.]mp/asdxasmxoaoskxosdkasodkaos

pastebin.]com/raw/NfY2sedp

pastebin.]com\raw\RUkpJbtN

pastebin.]com\raw\r4P6yBeM

pastebin.]com/raw/L7i98HeD

pastebin.]com/raw/3eZD4Xid

pastebin.]com/KHQCMunw

pastebin.]com/raw/8VYDf7pT

http://195.69.140.]147/.op/cr.php/SczbkxCQZQyVr

MassLogger

Pagamento del saldo fino al 23.07.2020.exe

MD5: 8D73ED57CC3482B6FDE1B568FF7207DB

Dimensione: 740352 Bytes

VirIT: Trojan.Win32.PSWStealer.CII

All'interno dell'archivio compresso "Pagamento del saldo fino al 23.07.2020.7z" è presente il file "Pagamento del saldo fino al 23.07.2020.exe" infetto dal password stealer MassLogger.

IOC:

4AFE9929D68FD116DCE7C766BDB1DFD3

8D73ED57CC3482B6FDE1B568FF7207DB

ftp://ftp.antares-group.]ro

AdWind

Estratto conto.jar

MD5: 3081274C82E3DCE740E2A2239570A916

Dimensione: 420183 Bytes

VirIT: Trojan.Java.Adwind.CIJ

All'interno dell'archivio compresso "Estratto conto.zip" è presente il file "Estratto conto.jar" infetto dal RAT AdWind.

Si collega al server c2: rufaro.hopto.]org

58029BC05936A3BB57EB9F73EEB9BA79

3081274C82E3DCE740E2A2239570A916

rufaro.hopto.]org

MassLogger

NIINIVIRTA ITALY SPA - Richiesta del cliente 0015216-SKBMT-07-22-2020-115-DD5243.exe

MD5: 4CC828221A3BEB7096290F7AE162C1BA

Dimensione: 13312 Bytes

VirIT:

Trojan.Win32.PSWStealer.CII

All'interno dell'archivio compresso "Richiesta del cliente 0015216.r00" è presente il file "NIINIVIRTA ITALY SPA - Richiesta del cliente 0015216-SKBMT-07-22-2020-115-DD5243.exe" infetto dal password stealer MassLogger.

IOC:

80FC14D98C55B41F36DE5F384FF49BA1

4CC828221A3BEB7096290F7AE162C1BA

04805C15A9F1FEF6C26FB8AE63088321

239529F4FE60200171B203DB48745D8F

https://kendra.]ee

MassLogger

NIINIVIRTA ITALY SPA-Richiesta del cliente 0015241-SKBMT-07-24-2020-115-DD5243.exe

MD5: CE76760DF73BF87583C622F85AD52FCF

Dimensione: 13312 Bytes

VirIT: Trojan.Win32.MassLogger.CIK

All'interno dell'archivio compresso "Richiesta del cliente 0015241.r00" è presente il file "NIINIVIRTA ITALY SPA-Richiesta del cliente 0015241-SKBMT-07-24-2020-115-DD5243.exe" infetto dal password stealer MassLogger. IOC:

97087B2F4FB3417257444D974658B668

CE76760DF73BF87583C622F85AD52FCF

57819546CC7EE80132FA1159962F7FC2

storepc.]ro

ftp://milebgd.mycpanel[.rs

94.127.7.]174:21

MassLogger

Pagamento del saldo fino al 24.07.2020.exe

MD5: 0CB1AD8B32445EDA194BF68AEFD5F552

Dimensione: 768.000 Bytes

VirIT: Trojan.Win32.Injector.CIK

All'interno dell'archivio compresso "Pagamento del saldo fino al 24.07.2020.7z" è presente il file "Pagamento del saldo fino al 24.07.2020.exe" infetto dal password stealer MassLogger.

IOC:

3F4CDFE9DD325E3D67051E0CB2F449EB

0CB1AD8B32445EDA194BF68AEFD5F552

ftp://ftp.antares-group.]ro

Consulta le campagne del mese di Giugno/Luglio

Vi invitiamo a consultare i report del mese di Giugno/Luglio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

27/06/2020 =

Report settimanale delle campagne italiane di Malspam dal 27 giugno al 03 luglio 2020

20/06/2020 =

Report settimanale delle campagne italiane di MalSpam dal 20 giugno al 26 giugno 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft