|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 29 agosto al 04 settembre 2020: Emotet, AgentTesla, MassLogger, LokiBot, FormBook, QakBot, Rat, Azorult, Ave_Maria, Mekotio

|

INDICE

==> 31 agosto 2020 => Emotet(10), MassLogger(1), AgentTesla(2), FormBook(3), Rat(1), Dropper(1)

==> 01 settembre 2020 => Emotet(6), LokiBot(1), AgentTesla(1), QakBot(1)

==> 02 settembre 2020 => Emotet(6), LokiBot(1), Azorult(1), Ave_Maria(1), AgentTesla(1)

==> 03 settembre 2020 => Emotet(10), LokiBot(1), Mekotio(1), AgentTesla(1), Azorult(1)

==> 04 settembre 2020 => Emotet(7), Mekotio(1)

==> Consulta le campagne del mese di Agosto

|

Nella settimana corrente vi è stato un lieve calo delle campagne totali.

Sono continuate in maniera massiva le campagne atte a distribuire il malware Emotet.

Grande assente il trojan banker "Ursnif" e l'attore Hagga.

Vi è anche una campagna riguardate il malware QakBot che viene distribuito anche con il malware Emotet.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 179 le campagne che abbiamo monitorato, di cui 59 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_32 |

08/08 |

14/08 |

| Week_33 |

15/08 |

21/08 |

| Week_34 |

22/08 |

28/08 |

| Week_35 |

29/08 |

04/09 |

Nella settimana corrente il picco totale delle campagne è stato lunedì 31 agosto con 47 campagne di cui 18 con messaggi rivolti direttamente ad utenti italiani, come è evidenziato dal grafico riportato di seguito.

Lo stesso giorno si è rilevato il maggior picco di invii mirati all'utenza italiana, con 18 differenti campagne, grazie principalmente alla distribuzione del malware Emotet.

La grande maggioranza dei sample eseguibili che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 52,51% dei malware inviati via mail, seguito con il 14,53% di sample Delphi.

Il 25,7% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware, rappresentati in gran parte dalle campagne Emotet.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

EMOTET

Durante la settimana monitorata le campagne malspam di

Emotet sono state distribuite dal lunedì 31/08 a venerdì 04/09 in varie fasce orarie in maniera massiva.

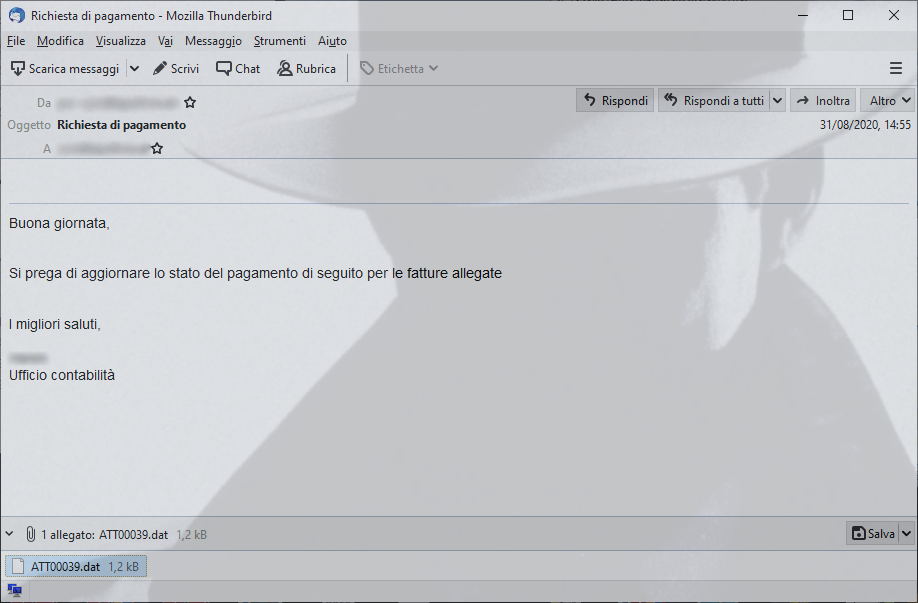

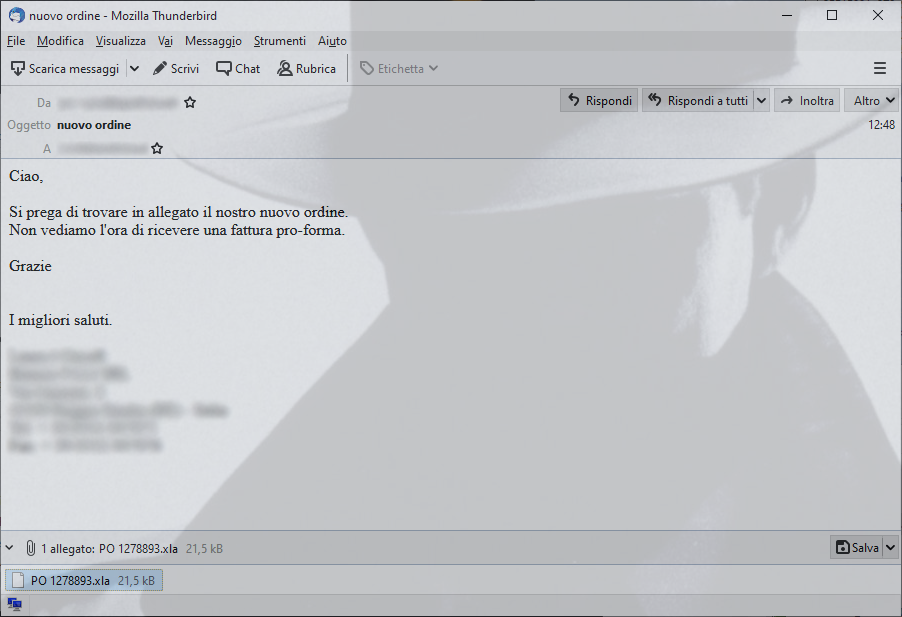

Di seguito vediamo un esempio di mail del 1 settembre:

Abbiamo raggruppato i DOC e domini delle varie campagne che hanno colpito gli utenti italiani. Le campagne

Emotet per il loro conteggio non sono state determinate in base all'HASH del documento Word ma bensì raggruppate in

cluster in base ai domini di download contenuti nella macro. Se calcolate in base al solo HASH il numero delle campagne sarebbe risultato molto più elevato.

In seguito vediamo un grafico del numero di HASH univoci degli allegati DOC monitorati nell'arco della settimana:

Il maggiore picco di HASH univoci rilevati è stato martedì 01/09 con 334 hash seguito a breve distanza da giovedì 03/09 con 305 hash.

Il Trojan

Emotet scarica come follow-up il malware

QakBot.

Di seguito vediamo il nuovo template dei DOC Emotet riscontrato il 31 di agosto:

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

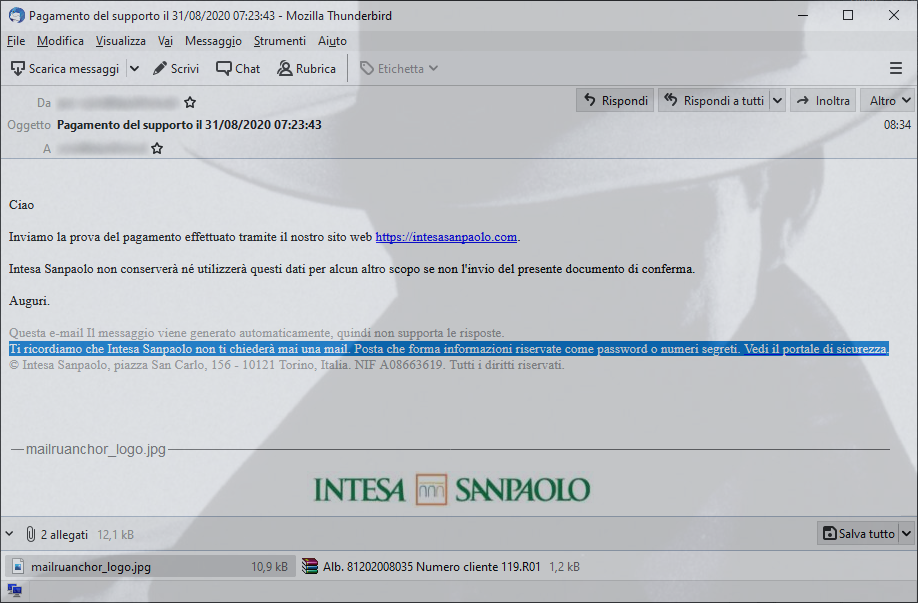

MassLogger

Ricevuta di pagamento 31-08-2020 Alb. 81202008035.vbs

MD5: E5A9D90D7782F4B7CAD1A580BF20ED79

Dimensione: 2402 Bytes

VirIT: Trojan.VBS.Dwnldr.CKG

[PAYLOAD MASSLOGGER]

MD5: 4D23371878630DCD1F38F2521BDE4D3E

Dimensione: 512000 Bytes

VirIT: Trojan.Win32.MassLogger.CKG

All'interno dell'archivio compresso "Alb. 81202008035 Numero cliente 119.R01" è presente il file "Ricevuta di pagamento 31-08-2020 Alb. 81202008035[..].vbs" che attraverso powershell scarica dal sito "paninoteka[.]si/Q19.jpg" in forma offuscata il Payload del Trojan Password Stealer MassLogger, una volta deoffuscato il malware viene caricato in memoria ed avviato.

Questa variante esfiltra i dati attraverso il server FTP: milebgd[.]mycpanel[.]rs

IOC:

E5A9D90D7782F4B7CAD1A580BF20ED79

4D23371878630DCD1F38F2521BDE4D3E

paninoteka[.]si/Q19.jpg

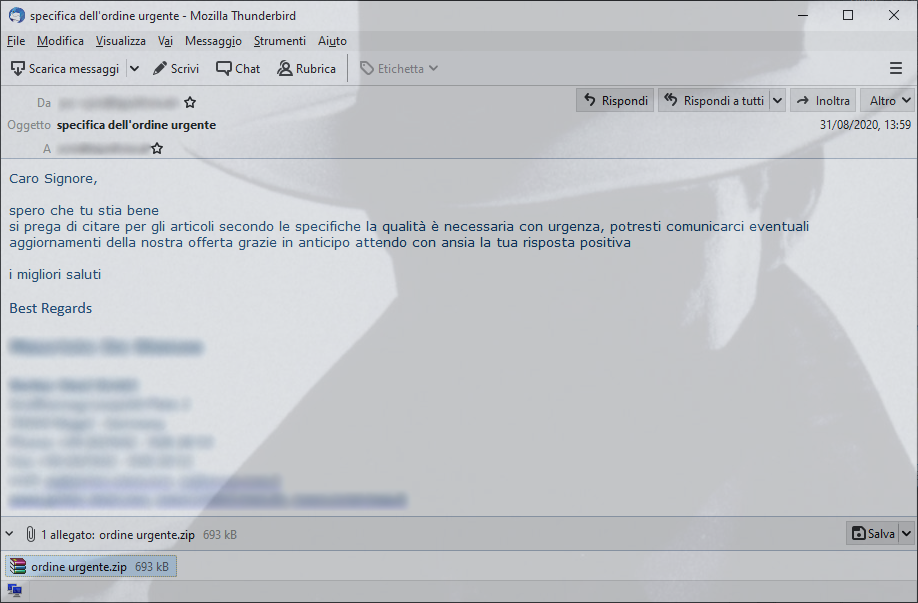

FormBook

ordine urgente.exe

MD5: 6967C23252833E50ADCE145418664FA4

Dimensione: 888320 Bytes

VirIT: Trojan.Win32.PSWStealer.CKH

IOC:

6967C23252833E50ADCE145418664FA4

sif[.]email

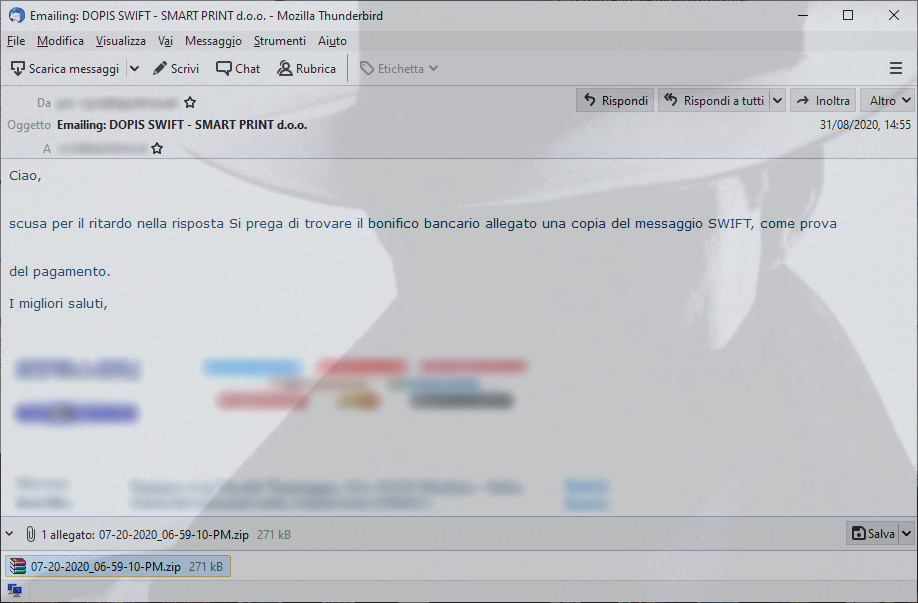

FormBook

pagamento SWIFT.exe

MD5: 967459D5508032F1605660EF7CE944D4

Dimensione: 583218 Bytes

VirIT: Trojan.Win32.PSWStealer.CKH

IOC:

967459D5508032F1605660EF7CE944D4

runzexd[.]com

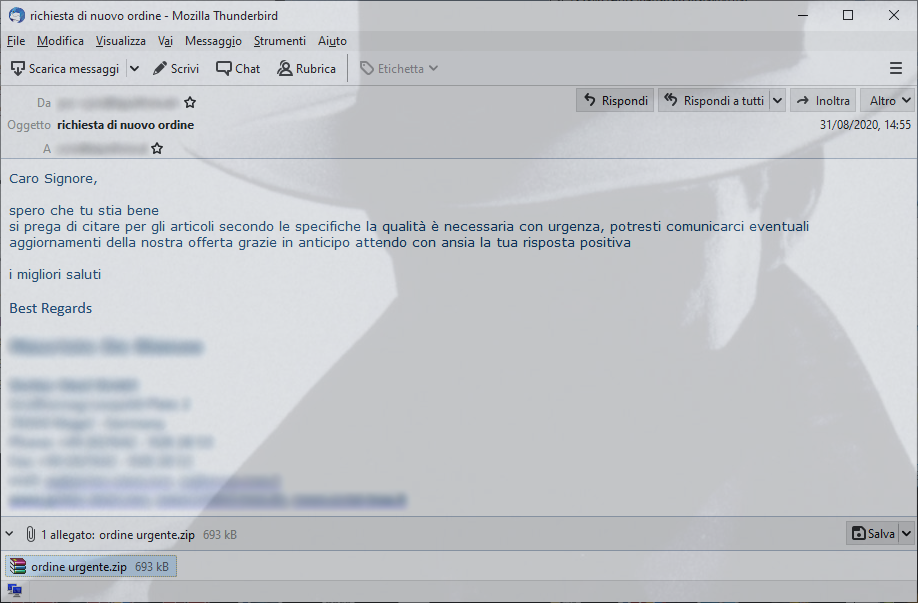

FormBook

ordine urgente.exe

MD5: 6967C23252833E50ADCE145418664FA4

Dimensione: 888320 Bytes

VirIT: Trojan.Win32.PSWStealer.CKH

IOC:

6967C23252833E50ADCE145418664FA4

fex-tracks[.]com

Dropper

FAKTÚRA Č. 344535.vbs

MD5: 73F66F287DD8529A94E15C527CFAF5B0

Dimensione: 2414 Bytes

VirIT: Trojan.VBS.Dwnldr.CKH

IOC:

73F66F287DD8529A94E15C527CFAF5B0

p://hahui.ro/B12[.]jpg

AgentTesla

payment pdf.exe

MD5: F35BC1B0AB71D87C1B48FA6789F72B8D

Dimensione: 2170368 Bytes

VirIT: Trojan.Win32.PSWStealer.CKH

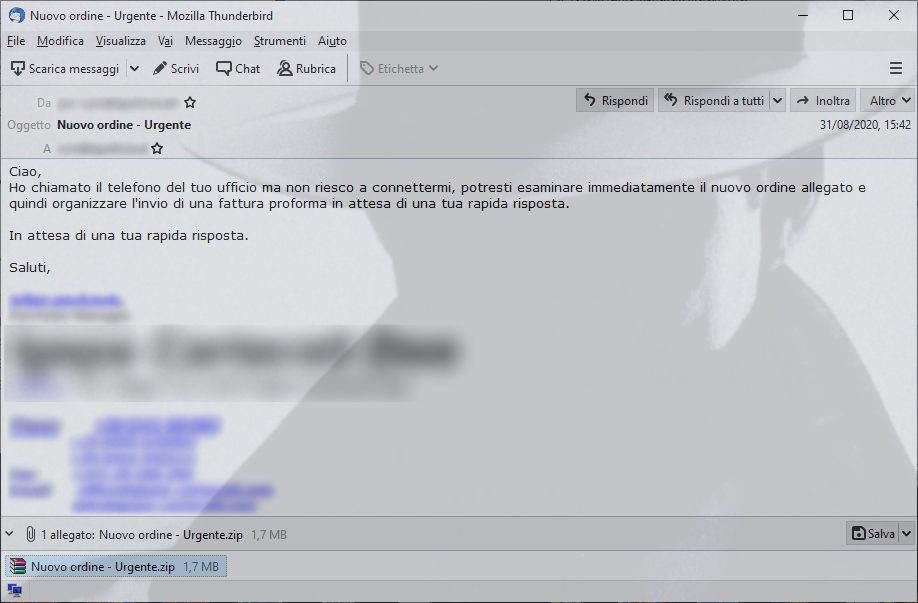

All'interno dell'archivio compresso "Nuovo ordine - Urgente.zip" è presente il file "payment pdf.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: s461.sureserver[.]com -> 192.252.146[.]23 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@vizia.com[.]mk

IOC:

F35BC1B0AB71D87C1B48FA6789F72B8D

Rat

KR-310820.exe

MD5: 685BE020460AAC060F121DD2D689CC2E

Dimensione: 918016 Bytes

VirIT: Trojan.Win32.PSWStealer.CKH

IOC:

685BE020460AAC060F121DD2D689CC2E

https://pastebin[.]com/raw/eeJq8Ku6

AgentTesla

OPFA2030872020564.exe

MD5: 883B15C7807542514087A5D044AF7723

Dimensione: 633856 Bytes

VirIT: Trojan.Win32.AgentTesla.CKI

All'interno dell'archivio compresso "OPFA2030872020564.ace" è presente il file "OPFA2030872020564.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: vla3-3dd1bd6927b2.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

883B15C7807542514087A5D044AF7723

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

LokiBot

Ordine 548-20010920.exe

MD5: A8EAE176A3721CECB3B219300E056DBB

Dimensione: 849920 Bytes

VirIT: Trojan.Win32.PSWStealer.CKI

All'interno dell'archivio compresso "Ordine 548-20010920.iso" è presente il file "Ordine 548-20010920.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

IOC:

A8EAE176A3721CECB3B219300E056DBB

195.69.140[.]147

AgentTesla

OPFA2030872020564..exe

MD5: 5D1C4586C98E7E1BFE5E7CFF5B9B14BB

Dimensione: 648704 Bytes

VirIT: Trojan.Win32.PSWStealer.CKI

All'interno dell'archivio compresso "OPFA2030872020564..ace" è presente il file "OPFA2030872020564..exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: iva7-f62245f79210.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

5D1C4586C98E7E1BFE5E7CFF5B9B14BB

QakBot

09012020_1439537047.doc

MD5: 9E635531A82ECE9DADA0BE004482CEF5

Dimensione: 102178 Bytes

VirIT: W97M.QakBot.CKJ

[PAYLOAD QAKBOT]

MD5: 18BE9CB8183012DA8137FBE39CBFFBBB

Dimensione: 1084864 Bytes

VirIT: Trojan.Win32.QakBot.CKJ

All'interno dell'archivio compresso "09012020_1439537047.zip" è presente il file "09012020_1439537047.doc" che è un documento Word con una macro al suo interno, una volta eseguita la macro, viene avviato un PowerShell che effetua il collegamento a uno dei siti riportati più giù, scaricando il payload del QakBot.

IOC:

9E635531A82ECE9DADA0BE004482CEF5

18BE9CB8183012DA8137FBE39CBFFBBB

p://nozhinteb[.]com/fngfgjd/55555555.png

p://global-auto[.]hu/ qlmqgkuifxwn/55555555.png

p://www.swapkit[.]ie/ ytmdmvt/55555555.png

p://martijntroch[.]nl/ wqspr/55555555.png

p://ultrawellmultiservices[.]com/ vaiqbr/55555555.png

p://maraviglia[.]ro/ jvzbhbeyomks/55555555.png

p://teach2reach.co[.]za/ wsmbviuonf/55555555.png

p://precisionmetalco[.]com/ lxurgu/55555555.png

p://prop-digital[.]com/ otwpbgwm/55555555.png

p://www.theveil[.]com.my/ vatdh/55555555.png

Torna ad inizio pagina

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

LokiBot

Ordine 548-20020920.exe

MD5: C23BD8EAF6816A297FDB8C66B4CEA249

Dimensione: 418816 Bytes

VirIT: Trojan.Win32.PSWStealer.CKK

All'interno dell'archivio compresso "Ordine 548-20020920.iso" è presente il file "Ordine 548-20020920.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

IOC:

C23BD8EAF6816A297FDB8C66B4CEA249

195.69.140[.]147

Azorult

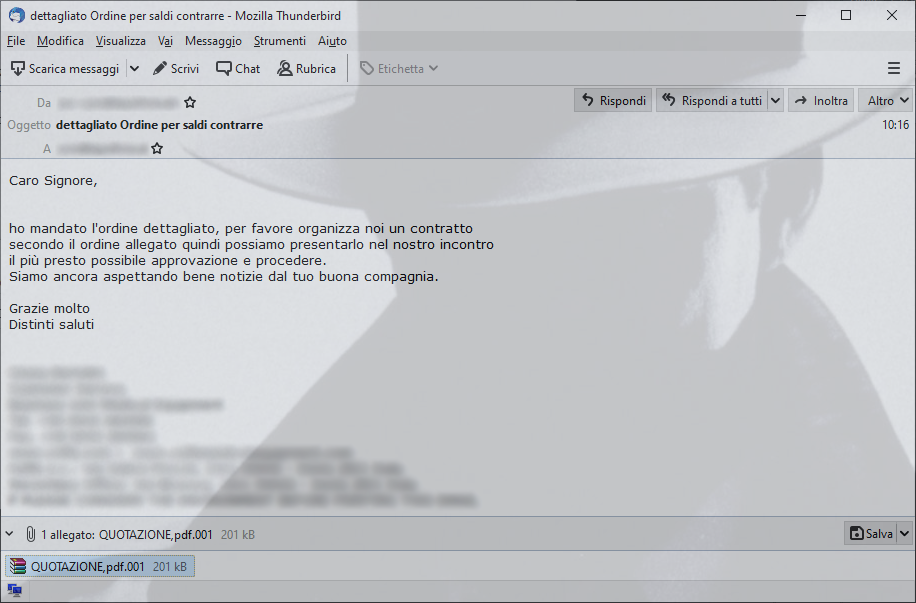

QUOTAZIONE,pdf.com

MD5: 643E51BDD2CD4F7B7564166CB9AE24B8

Dimensione: 512712 Bytes

VirIT: Trojan.Win32.PSWStealer.EF

All'interno dell'archivio compresso "QUOTAZIONE,pdf.001" è presente il file "QUOTAZIONE,pdf.com" che esegue il collegamento a GoogleDrive scaricando in forma offuscata il Payload del Trojan Password Stealer Azorult, una volta deoffuscato il malware viene caricato in memoria ed avviato tramite il processo buono di Windows - "TapiUnattend.exe".

IOC:

643E51BDD2CD4F7B7564166CB9AE24B8

AgentTesla

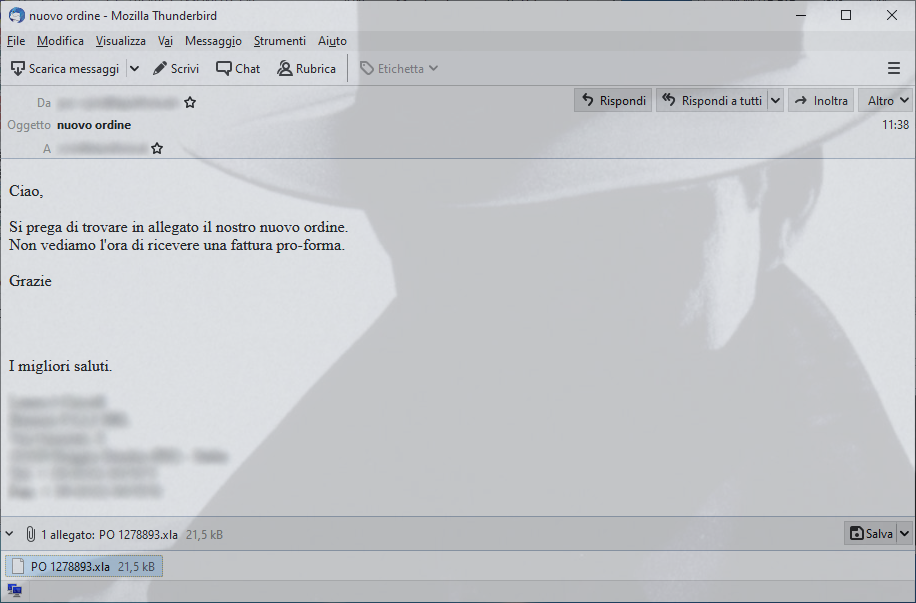

PO 1278893.xla

MD5: 1E4A7139B19C012E87AD2E4B8919D1F5

Dimensione: 22016 Bytes

VirIT: X97M.Downloader.CKK

igfxtsk.exe

MD5: 25515881E276C95513AD7184038AB8A5

Dimensione: 922624 Bytes

VirIT: Trojan.Win32.AgentTesla.CKN

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: iva1-bc1861525829.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

1E4A7139B19C012E87AD2E4B8919D1F5

25515881E276C95513AD7184038AB8A5

79.141.164[.]159/Jx2/4507707.jpg

Ave_Maria

09022020544322454.exe

MD5: A51C6ED85F299D6ECAB3B71981AE19BE

Dimensione: 403456 Bytes

VirIT: Trojan.Win32.PSWStealer.CKM

All'interno dell'archivio compresso "09022020544322454.zip" è presente il file "09022020544322454.exe" infetto dal password stealer Ave_Maria.

IOC:

A51C6ED85F299D6ECAB3B71981AE19BE

79.134.225[.]122

billionaire.ddns[.]net

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

LokiBot

Ordine 548-20030920.exe

MD5: ECE3D55BBA2BA851C577AB34561BF21E

Dimensione: 718336 Bytes

VirIT: Trojan.Win32.PSWStealer.CKM

All'interno dell'archivio compresso "Ordine 548-20030920.iso" è presente il file "Ordine 548-20030920.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

IOC:

ECE3D55BBA2BA851C577AB34561BF21E

195.69.140[.]147

Mekotio

MITGOVIT030920.msi

MD5: 44B4730657A6FCBE4B57CED2627E37B0

Dimensione: 1047040 Bytes

VirIT: Trojan.MSI.Agent.CIP

IOC:

44B4730657A6FCBE4B57CED2627E37B0

s://mti-express[.]ma/scripts/%E2%80%94/

vdfnes[.]website

s://postdhles[.]online

AgentTesla

PO 1278893.xla

MD5: 1E4A7139B19C012E87AD2E4B8919D1F5

Dimensione: 22016 Bytes

VirIT: X97M.Downloader.CKK

igfxtsk.exe

MD5: 25515881E276C95513AD7184038AB8A5

Dimensione: 922624 Bytes

VirIT: Trojan.Win32.AgentTesla.CKN

Ruba le credenziali memorizzate attraverso i seguenti software:

- Firefox

- Falkon

- Icecat

- Waterfox

- SmartFTP

- IceDragon

- BlackHawk

- Flock

- K-Meleon

- Cyberfox

- Postbox

- CoreFTP

- UCBrowser

- Pale Moon

- FileZilla

- SeaMonkey

- Thunderbird

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server SMTP: iva1-bc1861525829.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

1E4A7139B19C012E87AD2E4B8919D1F5

25515881E276C95513AD7184038AB8A5

79.141.164[.]159/Jx2/4507707.jpg

Azorult

E-RICEVUTA.exe

MD5: F602AE8EC6260D1B4D7FF532B94DB226

Dimensione: 457728 Bytes

VirIT: Trojan.Win32.PSWStealer.CKN

All'interno dell'archivio compresso "E-RICEVUTA.ace" è presente il file "E-RICEVUTA.exe" infetto dal password stealer Azorult.

IOC:

F602AE8EC6260D1B4D7FF532B94DB226

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

Mekotio

29403_CEX.msi

MD5: 68AB01C6D69F6277EC581AEDDCDF41AA

Dimensione: 1047040 Bytes

VirIT: Trojan.MSI.Agent.CIP

In base al sistema operativo della vittima (x32 oppure x64), viene effetuato un collegamento al sito sicurezza.southcentralus.cloudapp.azure[.]com scaricando un file sottoforma di .ZIP, contenente il malware Mekotio.

IOC:

68AB01C6D69F6277EC581AEDDCDF41AA

sarebbeprovafiscale.southcentralus. cloudapp[.]azure.com

comprenderebbefiscale.eastus. cloudapp.azure[.]com

sicurezza.southcentralus. cloudapp.azure[.]com

Consulta le campagne del mese di Agosto

Vi invitiamo a consultare i report del mese di Agosto, per rimanere aggiornati sulle campagne di malspam circolanti in Italia: