INDICE dei PHISHING

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di

gennaio 2026:

19/02/2026 =>

Aruba - Richiesta Assistenza

19/02/2026 =>

OneDrive

18/02/2026 =>

Tiscali

12/02/2026 =>

SumUp

03/02/2026 =>

Webmail

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

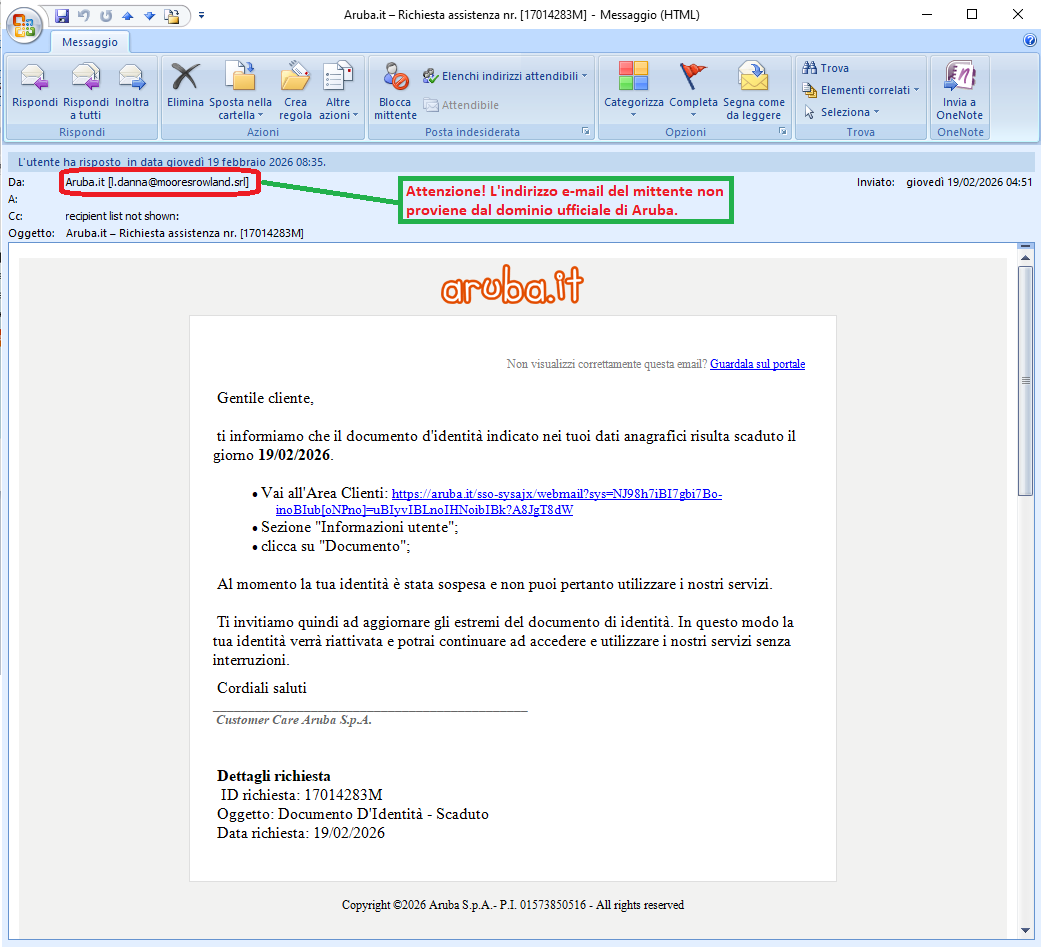

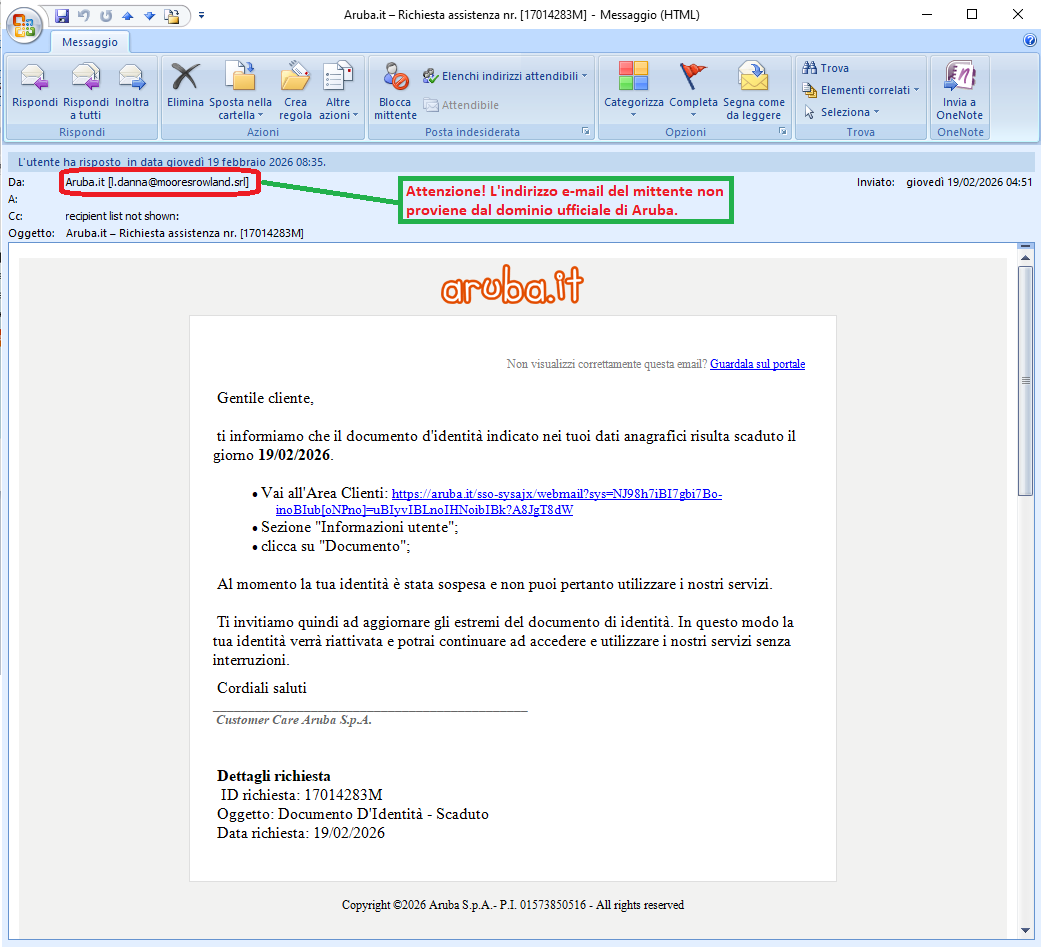

19 Febbraio 2026 ==> Phishing Aruba - Richiesta Assistenza

OGGETTO: <

Aruba.it – Richiesta assistenza nr. [17014283M]>

Ritroviamo anche questo mese il tentativo di phishing che si spaccia per una comunicazione da parte del brand

Aruba. Questa volta i

I messaggio informa il ricevente che il "

documento d'identità indicato nei tuoi dati anagrafici risulta scaduto il giorno 19/02/2026."

Lo informa dunque che al momento la sua identità è stata sospesa e non può pertanto utilizzare i servizi. Per riattivare il suo account deve procedere ad aggiornare i dati anagrafici, entrando nell'Area Clienti e cliccando su "

Informazioni utente" e "

Documento".

Invita quindi l'utente a procedere attraverso il seguente link:

https[:]//aruba[.]it/sso-sysajx/webmail?sys=NJ98h7iBI7gbi7Bo-inoBIub[oNPno]=uBIyvIBLnoIHNoibIBk?A8JgT8dW

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando attentamente il messaggio ci sono alcuni indizi che dovrebbero insospettire. Notiamo subito che l’indirizzo e-mail da cui proviene il messaggio non è riconducibile al dominio ufficiale di

Aruba <

l(dot)danna[at]mooresrowland[dot]srl>

, fatto questo decisamente anomalo, che dovrebbe insospettirci...

Chi dovesse malauguratamente cliccare sul link verrà dirottato su una pagina WEB che, sebbene simuli graficamente la pagina di accesso all’account di

Aruba, in quanto il cybercriminale ha avuto l’accortezza grafica di inserire il logo della nota azienda, notiamo che l’indirizzo/dominio è anomalo:

https[:]//[NomeDominioFake*]

In questa pagina l'utente viene invitato ad accedere alla sua area cliente inserendo login e password della sua e-mail da cui potrà poi procedere all'aggiornamento dei suoi dati anagrafici per poter riattivare i servizi.

Vi invitiamo sempre a far attenzione ad ogni dettaglio, anche banale, e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno per scopi criminali. Ricordiamo che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione anche la più piccolo dettaglio.

19 Febbraio 2026 ==> Phishing OneDrive

OGGETTO: <

Nuovo_ordine_di_lavoro_approvato_da_''NomeAzienda S.p.A''>

Analizziamo di seguito il tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di

OneDrive.

Il messaggio informa il destinatario che ha ricevuto un file

nominato Dichiarazione.pdf. su

OneDrive e che sembra provenire da una società S.p.A. Lo invita quindi a visualizzare il documento allegato accedendo attraverso il seguente link:

NomeSocietà S.p.A. - Dichiarazione.PDF

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email ingannevole poichè sembrerebbe provenire apparentemente dal dominio della società che invierebbe di fatto l'allegato.

Tuttavia se dovessimo procedere nel tentativo di aprire l'allegato noteremo alcuni campanelli d'allarme

Cliccando sul link infatti si verrà dirottati su una pagina web, che invita nuovamente l'utente ad accedere per tentare di visualizzare i ben (2) PDF online ricevuti

La realtà dei fatti è che la pagina su cui si viene dirottati per l'inserimento delle proprie credenziali di

OneDrive è ospitata su un indirizzo/dominio anomalo, che riportiamo di seguito:

https[:]//[NomeDominioFake*]

Vi invitiamo sempre a far attenzione ad ogni dettaglio, anche banale e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

18 Febbraio 2026 ==> Phishing Tiscali

OGGETTO: <

(Avviso di disattivazione urgente)>

Analizziamo di seguito un tentativo di phishing che ha l'obiettivo di rubare le credenziali di accesso all'account

TISCALI

Il messaggio informa il destinatario che la sua mail è scaduta ed è stata disattivata, non è quindi più possibile inviare o ricevere messaggi, almeno fino a che non verrà riattivata. L’e-mail avvisa l’utente che però passato un giorno dalla scadenza tutti i messaggi saranno eliminati.

L’utente viene quindi invitato a riattivare il suo account il prima possibile. Per farlo è sufficiente procedere attraverso il seguente link::

RIATTIVA ORA

Analizzando attentamente il messaggio ci sono alcuni indizi che dovrebbero insospettire. Notiamo subito come l’indirizzo e-mail da cui proviene non è riconducibile al dominio ufficiale di

TISCALI <milantns[at]sbb[dot].rs> fatto questo decisamente anomalo. Un altro campanello d’allarme è che per effettuare la conferma venga richiesto di inserire le credenziali del proprio account tramite un link comunicato tramite e-mail.

Chi dovesse malauguratamente cliccare sul link

RIATTIVA ORA verrà dirottato su una pagina WEB che, sebbene simuli graficamente la pagina di accesso all’account di

TISCALI, in quanto il cybercriminale ha avuto l’accortezza grafica di inserirne il logo, non è per nulla attendibile. Anche in questo caso l’indirizzo è anomalo:

https[:]//[NomeDominioFake*]

In questa pagina l'utente viene invitato ad accedere alla sua area cliente da cui potrà poi procedere alla riattivazione del suo account così da evitare la perdita dei dati.

Vi invitiamo sempre a far attenzione ad ogni dettaglio, anche banale, e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno per scopi criminali. Ricordiamo che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche il più banale.

12 Febbraio 2026 ==> Phishing SumUp

OGGETTO: <

Avviso finale: verifica dell'account richiesta - Codice: 761427>

Analizziamo di seguito un nuovo tentativo di phishing che si spaccia per quella che sembrerebbe una comunicazione ufficiale da parte di

SumUp, nota società londinese per i pagamenti digitali.

Il messaggio, che riguarda la sicurezza dell’account dell’utente, avverte: “

Abbiamo rilevato attività insolite sul tuo account. Per la tua sicurezza, l’accesso è stato temporaneamente limitato. Ti invitiamo a verificare le tue informazioni per ripristinare l’accesso completo."

Per procedere alla verifica è sufficiente cliccare sul seguente Link:

Verifica Account

Chiaramente la nota società londinese, è estranea all'invio massivo di queste e-mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare i dati sensibili dell'ignaro ricevente.

Analizzando attentamente il messaggio ci sono alcuni indizi che dovrebbero insospettire. Notiamo subito come l’indirizzo e-mail da cui proviene il messaggio non sia riconducibile al dominio ufficiale di

SumUp <

mail[at]dcaef0dc22[dot]nxcli[dot]io>. Questo fatto è decisamente anomalo e dovrebbe quantomai insospettirci. Un altro fatto strano è che l’e-mail non fornisca alcun dato identificativo del cliente e richieda di inserire le credenziali dell'account tramite un link comunicato via mail.

Chi dovesse malauguratamente cliccare sul link

Verifica Account

verrà dirottato su una pagina WEB che, sebbene simuli graficamente la pagina di accesso all’account di

SumUp, in quanto il cybercriminale ha avuto l’accortezza grafica di inserire il logo della nota azienda, notiamo che l’indirizzo/dominio è anomalo:

https[:]//[NomeDominioFake*]

In questa pagina l'utente viene invitato ad accedere alla sua area cliente inserendo login e password della sua e-mail da cui potrà poi procedere all'aggiornamento richiesto.

Vi invitiamo, quindi, a far sempre la massima attenzione anche ai più piccoli dettagli e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno utilizzati da cyber-truffatori per scopi illeciti.

03 Febbraio 2026 ==> Phishing Webmail

OGGETTO: <

Undelivered messages report>

Analizziamo di seguito il tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di Posta Elettronica del malcapitato.

Il messaggio, in lingua inglese, informa il destinatario che la password del suo account di posta scadrà oggi e lo informa che è necessario aggiornarla il prima possibile per continuare ad utilizzare i servizi collegati alla sua casella di posta. Per continuare ad usare la password può procedere attraverso il seguente link:

Use Same Sign In Credentials

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che sembrerebbe provenire dal dominio di posta elettronica del destinatario

<cs(at)eita(dot)co(dot)id>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

Use Same Sign In Credentials verrà dirottato su una pagina WEB anomala, che dovrebbe simulare la pagina di accesso all'account di Posta

Elettronica.

In questa pagina l'utente viene invitato ad accedere al suo account inserendo, in particolare, la password della sua casella elettronica da cui poi dovrebbe procedere alla conferma o modifica della sua attuale password, che dovrebbe scadere...

La realtà dei fatti è che la pagina su cui si viene dirottati per l'inserimento delle proprie credenziali dell'account di posta elettronica è ospitata su un indirizzo/dominio anomalo, che riportiamo di seguito:

https[:]//[NomeDominioFake*]

Vi invitiamo sempre a far attenzione ad ogni dettaglio, anche banale e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

04/12/2025 15:56

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2025...

04/11/2025 14:45

- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di novembre 2025...

01/10/2025 16:40 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di ottobre 2025...

04/09/2025 09:45 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di settembre 2025...

05/08/2025 08:58- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di agosto 2025...

01/07/2025 16:04 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di luglio 2025...

05/06/2025 09:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di giugno 2025...

05/05/2025 15:03 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di maggio 2025...

07/04/2025 14:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2025...

07/03/2025 15:10 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2025..

03/02/202514:54 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2025...

03/01/2025 14:40 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2025...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari:

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- completamente interoperabile con altri software AntiVirus e/o prodotti per l'Internet Security (sia gratuiti che commerciali) già installati sul proprio computer, senza doverli disinstallare e senza provocare rallentamenti, poichè sono state opportunamente ridotte alcune funzionalità per garantirne l'interoperabilità con il software AntiVirus già presente sul PC/Server. Questo però permette il controllo incrociato mediante la scansione.

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti. Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

I messaggio informa il ricevente che il "documento d'identità indicato nei tuoi dati anagrafici risulta scaduto il giorno 19/02/2026."

I messaggio informa il ricevente che il "documento d'identità indicato nei tuoi dati anagrafici risulta scaduto il giorno 19/02/2026." Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-. Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi