|

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di febbraio 2019.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

28 Febbraio 2019 ==> Phishing Aruba

«OGGETTO: <

Messaggi in arrivo sospesi >

Continua la campagna di phishing che giunge ancora una volta come una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che alcune e-mail in arrivo sono state collocate in sospeso sul server IMAP / POP a causa della manuntenzione del servizio antispam di

Aruba. Invita quindi il malcapitato a scaricare i messaggi in sospeso dal seguente link:

Clicca qui per scaricare e visualizzare i messaggi in sospeso

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo innanzitutto che l'indirizzo del mittente <

jspark@bi-nex.com> non è chiaramente riconducibile al dominio ufficiale di

Aruba.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

Clicca qui per scaricare e visualizzare i messaggi in sospeso

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba.

|

|

Come si può vedere dall' immagine di lato la pagina web è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Aruba...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https[:]//www.josemnieves[.]net[/wp-content/themes/aruba/login[.]html... |

In conclusione vi invitiamo sempre a diffidare da qualunque e-mail che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

27 Febbraio 2019 ==> Phishing Poste Italiane

«OGGETTO: <

Azione necessaria: pagamento in entrata, dati dell'account incompleti.>

Questo nuovo tentativo di phishing si spaccia per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che ha un credito in sospeso di Euro 882,50 ma che non sono in grado di accreditarli, in quanto i dati indicati per effettuare questa operazione non risultano corretti. Invita quindi il malcapitato ad aggiornare le sue informazioni entro 24 ore altrimenti l'ordine di pagamento sarà revocato e la somma disposta tornerà al mittente. L'aggiornamento può essere effettuato online dal seguente link:

Verifica subito

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <info(at)tonerkapida(dot)com> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo. Non vi è infatti alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Verifica subito verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito di

Poste Italiane, come si può vedere dall'immagine sottostante.

|

|

La pagina di accesso alla gestione dell'Account è ospitata su un indirizzo/dominio che nulla ha a che fare con Poste Italiane...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

languagearts--worksheets[.]com/pze/pos/foo-autenticazione[.]php |

La pagina web è gestita da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

27 Febbraio 2019 ==> Phishing Aruba

«OGGETTO: <

Problema di rinnovo del dominio. >

Continua la campagna di phishing che giunge ancora una volta come una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su

Aruba è in scadenza e che qualora non venga rinnovato tutti i servizi a questo associati verranno disattivati e non potranno più essere utilizzati. Invita quindi il malcapitato a rinnovare il dominio semplicemente eseguendo l'ordine online dal seguente link:

http[:]//managehosting[.]aruba[.]it/Rinnovi/InsDatiRinnovo[.]asp

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo innanzitutto che l'indirizzo del mittente <

postmaster@officinaparfum.com> non è chiaramente riconducibile al dominio ufficiale di

Aruba.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

http[:]//managehosting[.]aruba[.]it/Rinnovi/InsDatiRinnovo[.]asp

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba.

|

|

Come si può vedere dall' immagine di lato la pagina web è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Aruba...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

customerarea[.]aruba[.]it[.]64805579917c45869af[.]

studiobandettinil[.]com[/]cs... |

In conclusione vi invitiamo sempre a diffidare da qualunque e-mail che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

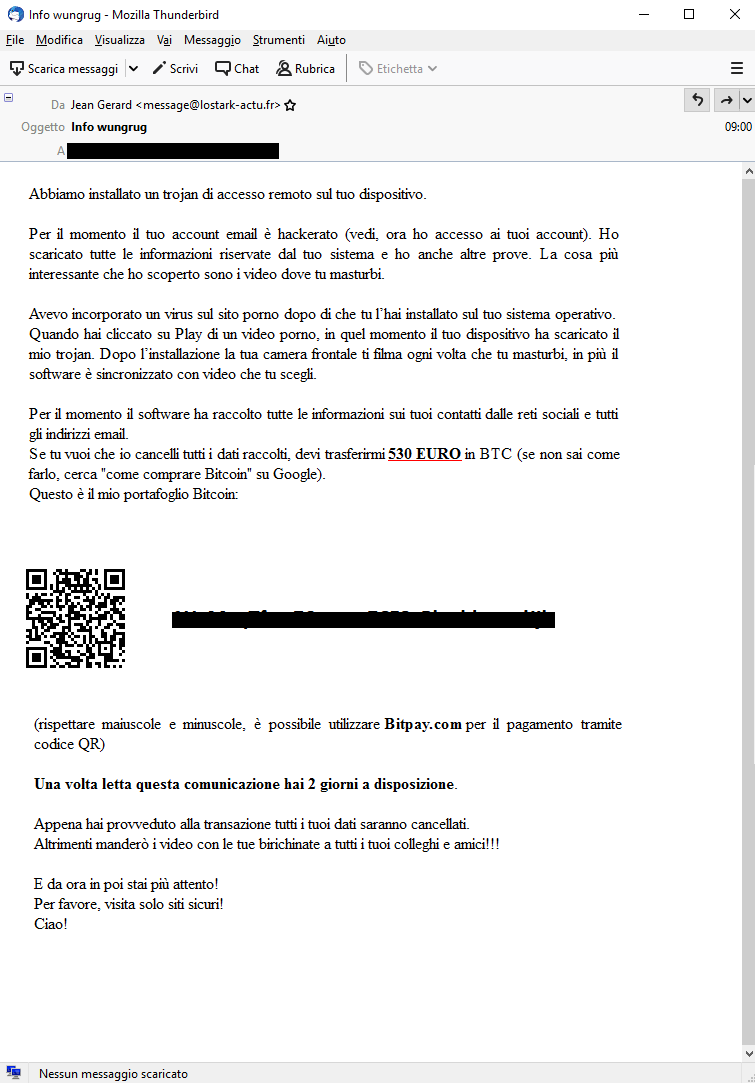

22 Febbraio 2019 ==> CyberEstorsione => Sex Tortion: nuova grafica per il tentativo di estorsione che minaccia gli utenti via e-mail dietro ricatto.

In questo mese continuano a circolare e-mail legati alla campagna di SPAM, che ricattano i malcapitati utenti, già rilevata nel corso dei mesi scorsi dal nostro

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft, veicolati dalla minaccia di divulgare un video privato per tentare una estorsione in denaro (Bitcoin).

L' e-mail, che ritroviamo in calce rispetto agli altri tentativi di estorsione analizzati questo mese (

clicca qui), si presenta questa volta con una grafica nuova.

La tecnica utilizzata è comunque la stessa degli esempi precedentemente illustrati, il cybercriminale sostiene di aver installato un trojan sul dispositivo del malcapitato quando è andato a visitare un sito per adulti, e di possedere la password utilizzata dall'utente sul suo account di posta elettronica. Minaccia quindi l'utente di divulgare

un suo video privato mentre guarda siti per adulti, e gli propone un'offerta

per non divulgare tra i suoi contatti mail e social il suo video privato invitandolo a pagare una somma di denaro sottoforma di Bitcoin.

L'obbiettivo di questa TRUFFA è ovviamente quello di estorcere una somma in denaro con una transazione in Bitcoin, che può variare come abbiamo visto nei messaggi che circolano in questi mesi da 200 $ ai 2000 $ fino a 7000 $.

Nell'immagine di lato, riportiamo il messaggio che richiede un riscatto di 530€ in cambio il cybercriminale non metterà in circolazione un video privato.

Analizzando il messaggio, il cyber criminale dichiara di aver infettato il computer del malcapitato utente con un software malevolo, attraverso il quale riesce a monitorare i siti che visita l'utente e ad accedere ai suoi contatti social, mail...

La somma richiesta in questo caso non è molto alta in cambio della cancellazione di un presunto video privato. |

|

Riportiamo di seguito alcuni wallet analizzati, dai quali non risultano esser stati effettuati dei pagamenti:

Wallet : "

1HxXXXXXXXXXXXXXXXXXXXXXXodJXX", importo richiesto di 530 Euro, ad oggi

01/03/2019 il wallet risulta vuoto.

Wallet : "

14jXXXXXXXXXXXXXXXXXXXXXXXtckXX", importo richiesto di 530 Euro, ad oggi

01/03/2019 il wallet risulta vuoto.

18 Febbraio 2019 ==> Phishing WeTransfer

«OGGETTO: <

WeTransfer LINK FROM: ACCOUNTS@JBMAROC.MA>

Questo nuovo tentativo di phishing si spaccia per una finta e-mail da parte di

WeTransfer, la web app che permette di scambiare file di grandi dimensioni.

Il messaggio in lingua inglese, informa il cliente che non è stato possibile inviare 3 file in quanto le dimensioni sono troppo grandi. Quindi invita il malcapitato a scaricare i file cliccando sul seguente link:

Get your files

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo e-mail che non è chiaramente riconducibile al dominio di

WeTransfer <admin(at)zoombete(dot)tk>.

Viene inoltre riportato l'indirizzo e-mail del soggetto che sta cercando di inviarci i file per mezzo di

WeTransfer e che riportiamo di seguito

<accounts(at)jbmaroc(dot)ma>, in calce al messaggio sono riportati dei link che non sono riconducibili a WeTransfer:

About WeTransfer

Help

Report this transfer as spam

Solo il link

Legal è riconducibile al sito ufficiale di

WeTransfer.

Chi dovesse malauguratamente cliccare sul link

Get your files verrà indirizzato su una pagina WEB malevole, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali....

16 Febbraio 2019 ==> Phishing Intesa Sanpaolo

«OGGETTO: <

Urgente: sincronizza il tuo numero di telefono ora. Completa la simulazione>

Questo ennesimo tentativo di phishing giunge da una finta e-mail da parte di

Intesa Sanpaolo.

Il messaggio segnala all'ignaro ricevente che è stato sospeso il suo account e che non è più in grado di inviare o ricevere pagamenti fino al completamento della simulazione e lo invita quindi a sincronizzare il proprio numero di telefono con il proprio account. Per procedere alla simulazione e sincronizzazione è sufficiente cliccare sul seguente link:

Sincronizza QUI

Il messaggio di alert giunge da un indirizzo email <info(at)comautogt(dot)com> estraneo al dominio di Intesa Sanpaolo e contiene un testo che, oltre ad essere estremamente scarno e conciso, è molto generico. Notiamo infatti che non viene riportato alcun dato identificativo del cliente, nè alcun dato identificativo di Intesa Sanpaolo come la P.IVA o sede legale.

L'intento è quello di portare il ricevente a cliccare sul link:

Sincronizza QUI

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di Intesa Sanpaolo ma che, come si può vedere dall' immagine sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

A colpo d'occhio la pagina web dove si viene dirottati sembra attendibile, soprattutto grazie agli accorgimenti grafici utilizzati che possono trarre in inganno l'utente.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che non ha nulla a che fare con Intesa Sanpaolo, come si può notare dall'immagine di lato, e che riportiamo di seguito:

brwtruckrepair[.]com/INTESASANPAOLO[.]C/logIn[.]html |

Inserendo i dati di accesso all'account

Intesa Sanpaolo su questo FORM per effettuare l'accesso al conto corrente, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

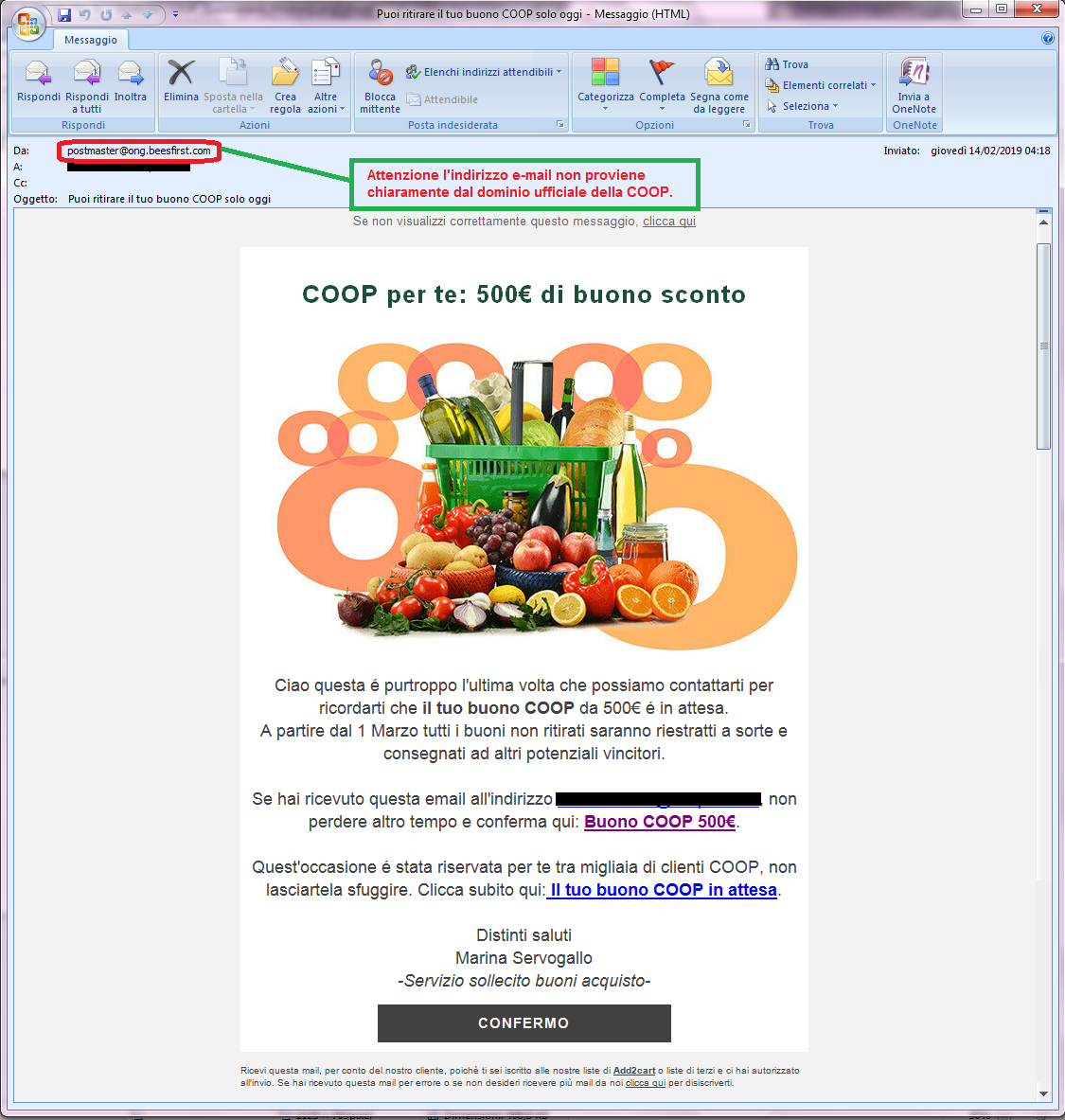

14 Febbraio 2019 ==> Phishing Buono COOP

«OGGETTO: <

Puoi ritirare il tuo buono COOP solo oggi>

Ritroviamo anche questo mese il tentativo di phishing che proviene da una falsa comunicazione da parte della

COOP.

II messaggio ricorda al ricevente che il suo buono COOP da 500 Euro è in attesa di essere ritirato, questo è l'ultimo avviso che riceverà, in quanto a partire dal 1 Marzo tutti i buoni non ritirati saranno riestratti a sorte. Quindi invita il malcapitato a ritirare il suo buono da 500 Euro cliccando su uno dei seguenti link:

Buono COOP 500€

Il tuo buono COOP in attesa

CONFERMO

Chiaramente la nota azienda di commercio COOP è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che non è presente alcun riferimento identificativo che possa ricondurci all'azienda COOP, quali sede legale, partita IVA o eventuali recapiti telefonici, anche se graficamente l'e-mail potrebbe trarre in inganno in quanto i cyber truffatori hanno avuto l'accortezza di inserire delle immagini di prodotti vari.

Ad insospettirci ulteriormente vi è l'indirizzo email del mittente postmaster(at)ong(dot)beesfirst(dot)com che non proviene dal dominio reale di COOP ma da uno anomalo, notiamo però che Il messaggio risulta firmato da una certa "Marina Servogallo -Servizio sollecito buoni acquisto-"

L'ignaro destinatario che, malauguratamente, dovesse premere su uno dei link indicati, ad esempio:

''

CONFERMO''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

COOP.

|

La tab del broswer che si apre inviterà l'utente a rispondere ad un sondaggio che dovrebbe permettergli di vincere come premio un buono da 500 Euro della COOP.

Al termine del sondaggio il sito rimanda ad un FORM di autenticazione dove vengono richiesti dati sensibili.

|

Come visualizzato nella videata in calce, possiamo notare facilmente che l'indirizzo sulla barra del broswer non ha nulla a che fare con COOP poichè è ospitato su un dominio anomalo e questo dovrebbe essere un chiaro segnale sull' inattendibilità del FORM.

|

Entrambe le pagina web, quella del sondaggio (l'immagine a sinistra) e quella di inserimento dati (l'immagine a destra), hanno come indirizzo url:

https[:]//www(dot)unmondodipremi(dot)com...

che non è in nessun modo riconducibili alla COOP.

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

Febbraio 2019 ==> CyberEstorsione => Sex Tortion minaccia di estorsione di una somma di denaro in Bitcoin via e-mail

Anche questo anno continuano a circolare e-mail legati alla campagna di SPAM, che ricattano i malcapitati utenti, già rilevata nel corso dei mesi scorsi dal nostro

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft, veicolati dalla minaccia di divulgare un video privato per tentare una estorsione in denaro (Bitcoin).

L' e-mail, che ritroviamo in lingua inglese o in lingua italiana, di cui vi riportiamo alcuni esempi, minaccia l'utente di divulgare

un suo video privato mentre guarda siti per adulti, e gli propone un'offerta

per non divulgare tra i suoi contatti mail e social il suo video privato invitandolo a pagare una somma di denaro sottoforma di Bitcoin.

Va notato che il cybercriminale sostiene di possedere la password utilizzata dall'utente sul suo account di posta elettronica, questo induce molti malcapitati a credere a ciò che viene poi riportato, credendo che il suo dispositivo sia stato violato, infatti molto spesso l'e-mail giunge dal nostro stesso indirizzo di posta elettronica. La tecnica in realtà è quella di sfruttare le password provenienti da Leak (furto di dati) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.) approfittando dell'abitudine avventata, ma spesso molto comune, di utilizzare la stessa password per servizi Web differenti.

In tutti gli esempi analizzati ritroviamo un filo conduttore, i testi dell' e-mail sono particolarmenti dettagliati in quanto viene indicato il modo in cui il dispositivo è stato hackerato e in alcuni casi anche il periodo, il virus installato oltrettutto è dotato di un avviso automatico che avverte il cybercriminale quando l'e-mail viene aperta, e da quel momento il malcapitato ha tempo in genere 48/72 ore per pagare. Viene quindi indicato il wallet per il pagamento in Bitcoin e indicazioni su come trasferire denaro a un portafoglio bitcoin.

L'obbiettivo di questa TRUFFA è ovviamente quello di estorcere una somma in denaro con una transazione in Bitcoin, che può variare come abbiamo visto nei messaggi che circolano in questi mesi da 200 $ ai 2000 $ fino a 7000 $.

Di seguito riportiamo alcuni esempi analizzati questo mese:

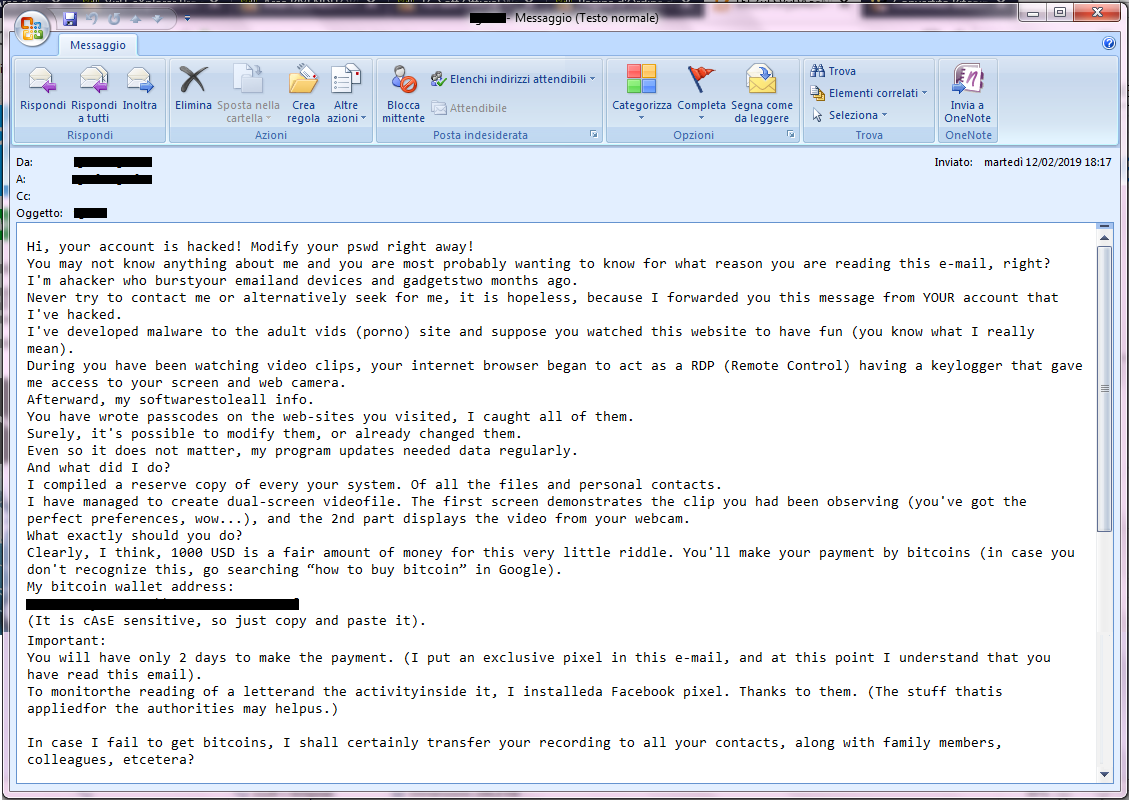

12 Febbraio 2019: " ***** "

Nell'immagine di lato, riportiamo il messaggio, anche questo in lingua inglese, di un altro tentativo di ricatto legato alla Sex Tortion, rivolto ad un target non specificatamente italiano. Di seguito riportiamo una parte del testo:

Ciao, il tuo account è stato violato! Modifica subito la tua password!

Ho sviluppato un malware in un sito per adulti che suppongo tu abbia guardato. Durante la visione del video il tuo browser ha iniziato a comportarsi come un RDP con un Keylogger che mi ha dato accesso allo schermo e alla webcam. Ho una copia di riserva di tutti i tuoi file e contatti e sono riuscito a creare un video tuo personale. Hai tempo 2 giorni per il pagamento della somma di 1000 dollari a questo indirizzo Bitcoin ******. Nel caso non riesca ad ottenere il pagamento, trasferirò la tua registrazione a tutti i tuoi contatti... |

|

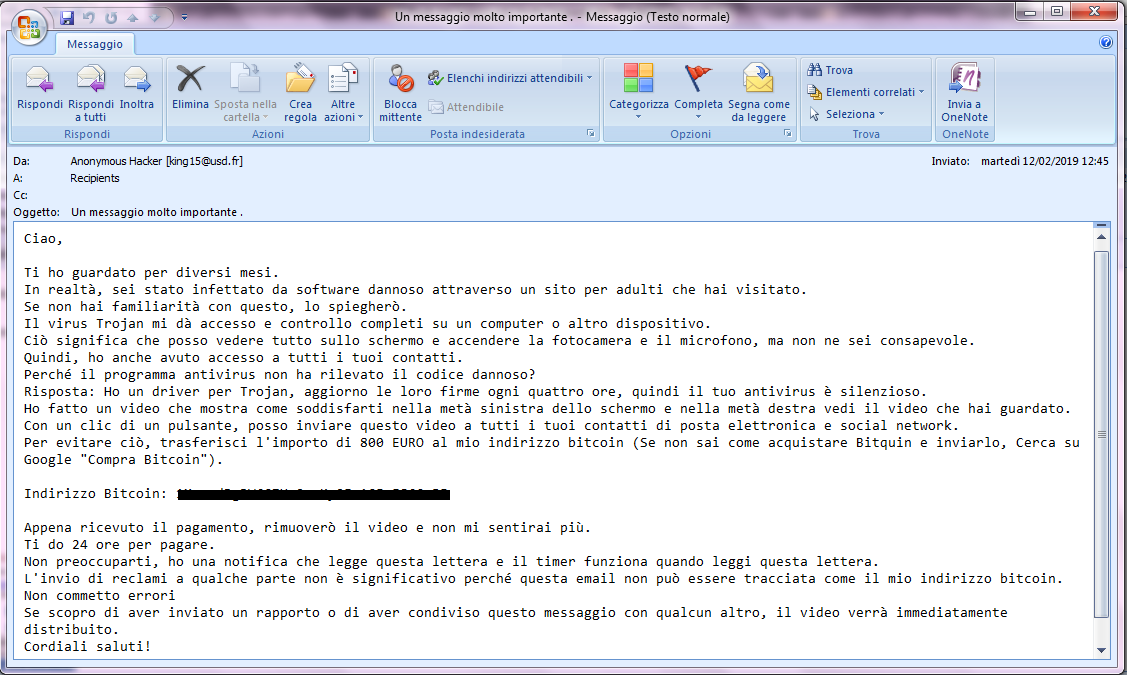

12 Febbraio 2019: "Un messaggio molto importante"

Nell'immagine di lato, riportiamo il messaggio (in lingua itaiana) del tentativo di TRUFFA chiamato SCAM legato alla Sex Extortion, che richiede un riscatto di 800€ in cambio il cybercriminale non metterà in circolazione un video privato.

Analizzando il messaggio, il cyber criminale dichiara di aver infettato il computer del malcapitato utente con un software malevolo, attraverso il quale riesce a monitorare i siti che visita l'utente e ad accedere ai suoi contatti social, mail...

La somma richiesta in questo caso non è molto alta, 800 Euro in cambio della cancellazione di un presunto video privato. |

|

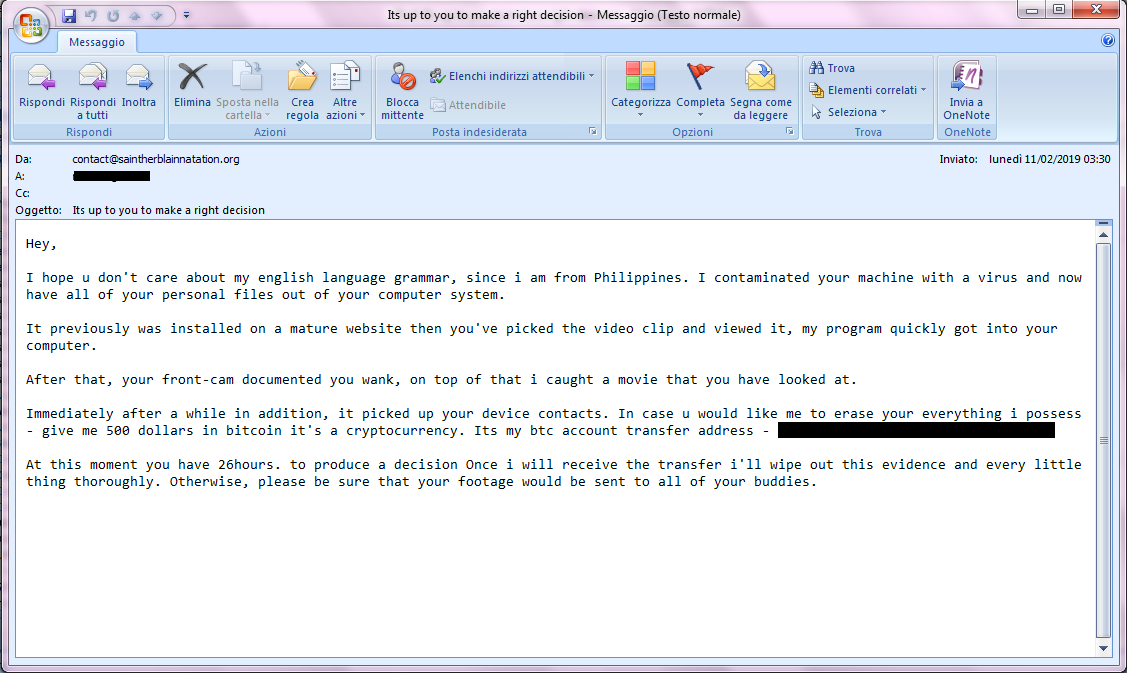

11 Febbraio 2019: "Its up to you to make a right decision"

Nell'immagine di lato, riportiamo il messaggio questa volta in lingua inglese, di un altro tentativo di ricatto legato alla Sex Tortion, rivolto ad un target non specificatamente italiano, in quanto il cybercriminale sostiene di provenire dalle Filippine. Di seguito riportiamo una parte del testo:

Spero che non fai caso alla mia grammatica in quanto provengo dalle Filippine. Ho infettato la tua macchina con un virus ora ho accesso a tutti i tuoi file personali. L'ultima volta che hai visitato un sito web, hai scaricato e installato il software che è entrato nel tuo computer. Il mio programma ha acceso alla tua fotocamera e ha registrato un video tuo personale. Il mio software inoltre ha rilevato i contatti del tuo dispositivo. Hai tempo 26 ore per il pagamento della somma di 500 dollari a questo indirizzo Bitcoin ******. Altrimenti l tuo video verrà inviato a tutti i tuoi amici.. |

|

Qualcuno ha pagato il riscatto...

Il malcapitato destinatario, a detta del cybercriminale, alla ricezione del messaggio può decidere, di ignorarlo con il rischio che il presunto video venga messo in circolazione tra i suoi contatti oppure pagare la somma richiesta in cambio il video verrà eliminato. Per pagare inoltre ha tempo solitamente 48/72 ore altrimenti il video verrà messo in circolazione.

L'obbiettivo di questa TRUFFA è ovviamente quello di estorcere una somma in denaro con una transazione in Bitcoin, analizzando i diversi wallet che sono stati indicati nei messaggi che circolano in questo mese, possiamo notare che c'è una tendenza a pagare la somma richiesta quando questa è bassa e si aggira sui 200/300 Euro. Le truffe in lingua inglese o comunque non rivolte ad un target italiano, solitamente richiedono cifre ben più alte (dai 2000 ai 3000 dollari) e in questi casi i pagamenti che si possono rintracciare sui wallet indicati sono pochi o addirittura non vi è alcuna transazione.

Riportiamo di seguito i pagamenti effettuati su alcuni wallet:

Wallet : "

15LXXXXXXXXXXXXXXXXXXXXXXEosXX", importo richiesto di 1000 Dollari, ad oggi

01/03/2019 è stata registrata 1 transazione per un totale di Euro 199,72.

Wallet : "

1MvXXXXXXXXXXXXXXXXXXXXXXS6CXX", importo richiesto di 800 Euro, ad oggi

01/03/2019 è stata registrata 1 transazione per un totale di Euro 806,55.

Wallet : "

1NxXXXXXXXXXXXXXXXXXXXXXXXLQXX", importo richiesto 500,00 Dollari, ad oggi

01/03/2019 il wallet risulta vuoto.

Wallet : "

1NaXXXXXXXXXXXXXXXXXXXXXXfv6XX", importo richiesto di 1000 Dollari, ad oggi

01/03/2019 è stata registrata 2 transazioni per un totale di Euro 1745,71.

Wallet : "

149XXXXXXXXXXXXXXXXXXXXXXdqsXX", importo richiesto di 1000 Dollari, ad oggi

01/03/2019 è stata registrata 1 transazione per un totale di Euro 833,74

Wallet : "1GVXXXXXXXXXXXXXXXXXXXXXXRiWXX", importo richiesto di 782 Dollari, ad oggi 01/03/2019 è stata registrata 18 transazioni per un totale di Euro 9197,86.

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Vi invitiamo sempre a diffidare da qualunque e-mail che Vi intima a pagare somme di denaro sotto ricatto e a NON pagare nessuna cifra di denaro in quanto non vi assicurerebbe di bloccare la minaccia.

Quello che invece Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica, infatti la cosa che dovrebbe più allarmarci è la tecnica utilizzata per inviare queste e-mail di SPAM, che sembrerebbero inviate dallo stesso account di posta elettronica del destinatario, questo significa che i truffatori sono venuti in possesso della Vostra password di accesso al servizio di posta elettronica e presumibilmente anche di altri account, ad esempio dei Social.

| Se sospetti di essere venuto in contatto con virus, spyware, ransomware o più in generale malware di nuova generazione, come anche mail di potenziale malspam, phishing, e volete analizzare lo stato di compromissione dei Vostri PC, potete inviare gratuitamente il materiale da analizzare al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft . |

|

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

10 Febbraio 2019 ==> Phishing Intesa Sanpaolo "Bonifico europeo sospetto"

«OGGETTO: <

Comunicazione>

Questo nuovo tentativo di phishing giunge da una finta email da parte di

Intesa Sanpaolo.

Il messaggio segnala all'ignaro ricevente che è stato riscontrato un bonifico europeo sospetto dal suo conto. Nel caso in cui il bonifico non fosse autorizzato lo invita ad annullare l'operazione dal seguente link sicuro, in caso contrario di ignorare il presente messaggio:

https://www[.]intesasanpaolo[.]it/verifica/login?annullaOTS=55042

Il messaggio di alert giunge da un indirizzo e-mail nascosto, il cyber crimanle ha utilizzato l'ettichetta Intesa Sanpaolo, possiamo però notare che il testo oltre ad essere estremamente scarno e conciso, è molto generico. Notiamo infatti che non viene riportato alcun dato identificativo del cliente, così come nessun dato identificativo di Intesa Sanpaolo, il messaggio infatti non è firmato.

L'intento è quello di portare il ricevente a cliccare sul link:

https://www[.]intesasanpaolo[.]it/verifica/login?annullaOTS=55042

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di

Intesa Sanpaolo ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali...

6 Febbraio 2019 ==> Phishing casella postale

«OGGETTO: <

Email Storage Exceed Quota LImit - Upgrade Now!>

Questo tentativo di phishing cerca di rubare la password di accesso alla casella di posta elettronica.

Il messaggio informa il cliente che la sua casella di posta elettronica sta raggiungendo il limite e che a breve non avrà più spazio e potrebbe non ricevere i messaggi in entrata. Lo invita quindi ad aumentare la quota disponibile, cliccando sul seguente link:

Click here to UPGRADE ****

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email che non sembra riconducibile ad un dominio di posta elettronica

<akhtar(at)polarbd(dot)com> e contiene un testo estremamente generico.

Per rendere il messaggio più attendibile in calce sono riportati dei dati identificativi:

Microsoft Corporation - Web Admin - Redmond WA 98052

Chi dovesse malauguratamente cliccare sul link

Click here to UPGRADE **** verrà indirizzato su una pagina WEB malevola, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

5 Febbraio 2019 ==> Phishing eBay

OGGETTO: <

Abbiamo limitato il tuo account fino a quando non confermi che sei te il titolare dell'account>

Questo nuovo tentativo di phishing si spaccia per una falsa comunicazione di

eBay

Il messaggio segnala al ricevente che le attività al suo account sono state limitate, in quanto sembra che il suo account sia associato ad un altro account, che al momento è limitato su

eBay. Quindi invita il malcapitato a confermare di essere il titoalre dell'account, fino ad allora il suo account è limitato. Per confermare di essere il titoalre può accedere dal seguente link:

"http[:]//www[.]ebay[.]it/secure/restrizioni?index"

In prima battuta notiamo che il testo dell'email è molto generico in quanto non contiene nessun riferimentio all'intestatario dell' account nè tantomeno alcun dato identificativo di

eBay, inoltre la mail di alert giunge da un indirizzo e-mail <

fcuvmr(at)offline(dot)it> che, estraneo al dominio ufficiale di

eBay .

Chi dovesse malauguratamente cliccare sul link

"http[:]//www[.]ebay[.]it/secure/restrizioni?index"

verrà indirizzato su una pagina WEB malevole, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali...

5 Febbraio 2019 ==> Phishing Aruba: Problema di rinnovo

OGGETTO: <Problema di rinnovo del dominio **** 05/02/2019>

Questo ennesimo tentativo di phishing, si spaccia per una falsa comunicazione proveniente da ARUBA.

Il messaggio segnala al ricevente che il dominio collegato a questo indirizzo di posta elettronica scadrà l' 08/02/2019, ricordando che qualoras il dominio non venga rinnovato i servizi saranno sospesi. Invita quindi il malcapitato a rinnovare al dominio accedendo con login e password al seguente link:

RINNOVA IL DOMINIO

In prima battuta notiamo che il testo dell'e-mail è molto generico in quanto non contiene nessun riferimento del cliente se non l'indirizzo e-mail, tuttavia per rendere il messaggio più attendibile il cybercriminale ha inserito il logo di

ARUBA e in calce il messaggio è firmato come

Copyright@2019 Aruba S.p.A.- P.I 01573850516 - All rights reserved -

Attenzione inoltre, all'indirizzo e-mail del mittente che proviene da un indirizzo estraneo al dominio di

ARUBA <no-reply(at)webmaibeta(dot)aruba(dot)it>.

Chi dovesse malauguratamente cliccare sul link

RINNOVA IL DOMINIO

verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito ufficiale di

ARUBA poichè è ospitato su un dominio anomalo e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

4 Febbraio 2019 ==> Phishing Aruba: Convalida il tuo account

OGGETTO: <Convalida il tuo account di posta elettronica>

Questo nuovo tentativo di phishing, si spaccia per una falsa comunicazione proveniente da ARUBA.

Il messaggio segnala al ricevente che per aggiornamenti dell'anno 2019, stanno convalidando tutti gli account di posta elettronica presenti sul loro server. Invita quindi il malcapitato a convalidare il suo account, attraverso il seguente link:

Accedi per convalidare il tuo account di posta elettronica

In prima battuta notiamo che il testo dell'e-mail è molto generico in quanto non contiene nessun riferimento del cliente se non l'indirizzo e-mail, tuttavia per rendere il messaggio più attendibile il cybercriminale ha inserito il logo di

ARUBA e in calce il messaggio è firmato come

Help Desk IT - Office of Information Technology.

Attenzione inoltre, all'indirizzo e-mail del mittente che proviene da un indirizzo chiaramente estraneo al dominio di

ARUBA <info(at)sealife(dot)es>.

Chi dovesse malauguratamente cliccare sul link

Accedi per convalidare il tuo account di posta elettronica

verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito ufficiale di

ARUBA poichè è ospitato su un dominio anomalo e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

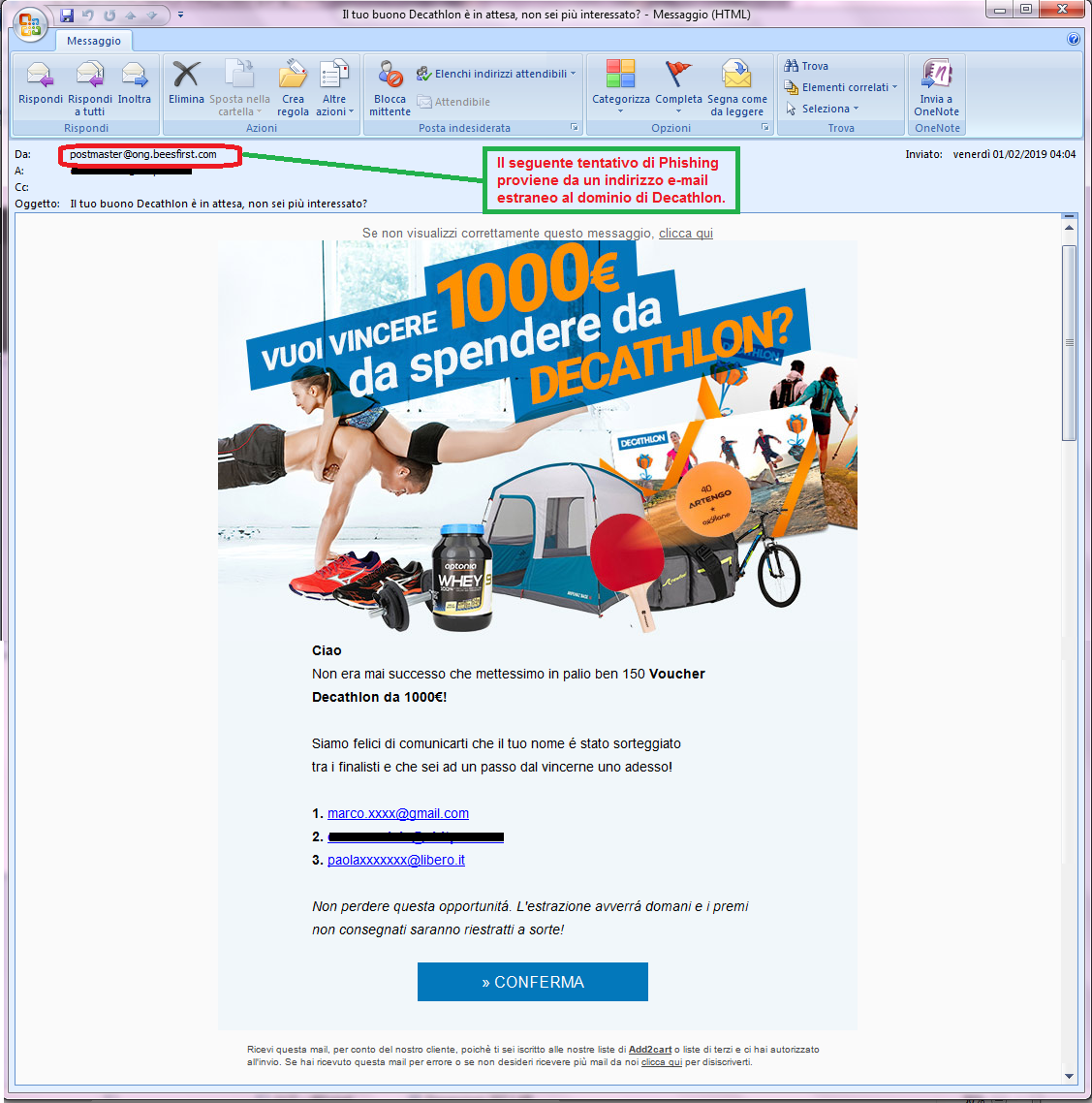

01 Febbraio 2019 ==> Phishing Decathlon

«OGGETTO: <

il tuo buono Decathlon é in attesa, non sei piú interessato?>

Questo nuovo tentativo di phishing proviene da una falsa comunicazione da parte di

DECATHLON.

II messaggio informa il ricevente che è stato sorteggiato tra i finalisti per poter vincere uno dei 150 voucher DECATHLON da 1000 Euro. Per partecipare all'estrazione e vincere è neccessario continuare cliccando sul link CONFERMA.

Chiaramente la nota azienda di commercio DECATHLON è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che non è presente alcun riferimento identificativo che possa ricondurci all'azienda DECATHLON, quali sede legale, partita IVA o eventuali recapiti telefonici. Il messaggio oltretutto non è firmato, anche se graficamente potrebbe trarre in inganno in quanto i cyber truffatori hanno avuto l'accortezza di inserire delle immagini di prodotti venduti daqlla nota azienda di abbigliamento e acessori sportivi.

Ad insospettirci ulteriormente vi è l'indirizzo email del mittente postmaster(at)ong(dot)beesfirst(dot)com che non proviene dal dominio reale di DECATHLON ma da uno anomalo.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

''

CONFERMA''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

DECATHLON.

|

La tab del broswer che si apre inviterà l'utente a rispondere ad un sondaggio che dovrebbe permettergli di vincere come premio un voucher da 1000 Euro della DECATHLON.

Al termine del sondaggio il sito rimanda ad un FORM di autenticazione dove vengono richiesti dati sensibili.

|

Come visualizzato nella videata in calce, possiamo notare facilmente che l'indirizzo sulla barra del broswer non ha nulla a che fare con DECATHLON poichè è ospitato su un dominio anomalo e questo dovrebbe essere un chiaro segnale sull' inattendibilità del FORM. A questo punto viene richiesto di inserire un indirizzo e-mail...

|

|

|

Una volta inserito il proprio indirizzo e-mail sulla pagian precedente, si viene rimandati ad un form di autenticazione, dove viene richiesto di inserire i proprio dati personali per partecipare all0pestrazione del voucher del valore di 1000 Euro. Il form di autenticazione è ospitato su una pagina web che ha come indirizzo url:

www(dot)haisvoltato(dot)it(dash)cgi-bin(dash)wingame[.]pl

che non è in nessun modo riconducibile a DECATHLON. |

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

07/01/2019 18:22:55 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2019...

04/12/2018 09:10:21 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2018...

08/11/2018 11:37:10 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2018...

04/10/2018 17:22:49 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2018...

03/09/2018 15:11:00 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2018...

06/08/2018 10:55:24 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2018...

10/07/2018 14:57:39 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2018...

05/06/2018 15:41:28 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di giugno 2018...

10/05/2018 10:23:32 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2018...

03/04/2018 15:38:12 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di aprile 2018...

19/03/2017 10:51:40 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2018...

14/02/2018 15:06:31 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2018...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Vir.IT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

Vir.IT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconnducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Particolari ringraziamenti al sig. Marco Mira e al sig. Giuseppe Pistoia per la fattiva collaborazione che hanno voluto accordarci con l'invio di materiale per l'analisi.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (https://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft