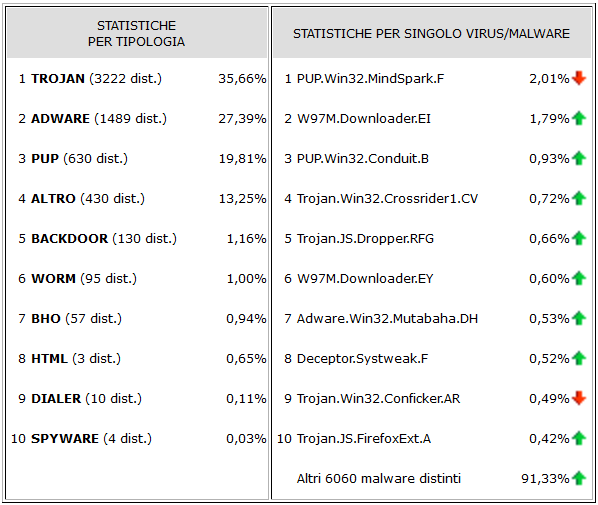

Al

secondo ed al

sesto posto troviamo due varianti di

W97M.Downloader.

La loro peculiarità è quella di introdurre nel sistema altri malware dopo l'apertura di documenti

Word che al loro interno presentano delle macro.

Tendenzialmente le

macro che si riscontrano all'interno dei

falsi allegati, eseguono delle istruzioni

Powershell che scaricano ed avviano automaticamente nel sistema altri malware molto più pericolosi.

Al

quinto posto va segnalato il

Trojan.JS.Dropper. Essendo un dropper, questo malware è progettato per introdurre nel sistema altre minacce più pericolose, nello specifico, esegue questa operazione tramite un

javascript.

|

immagine 1

|

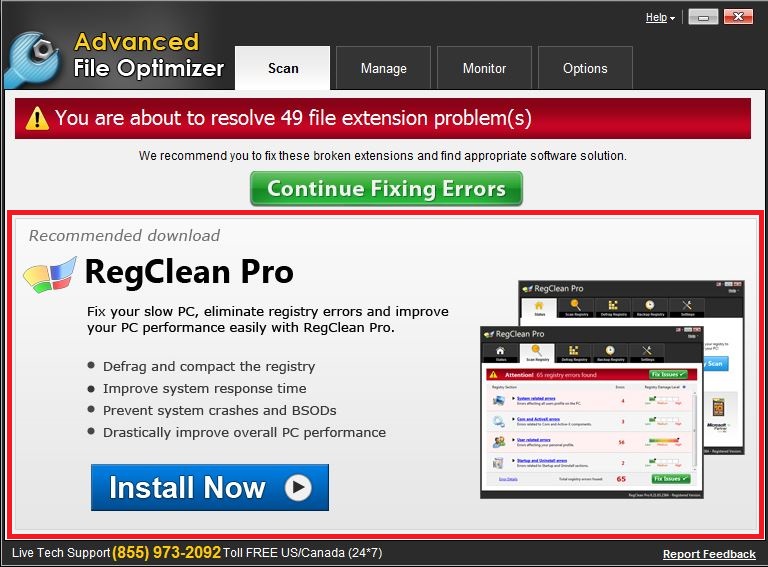

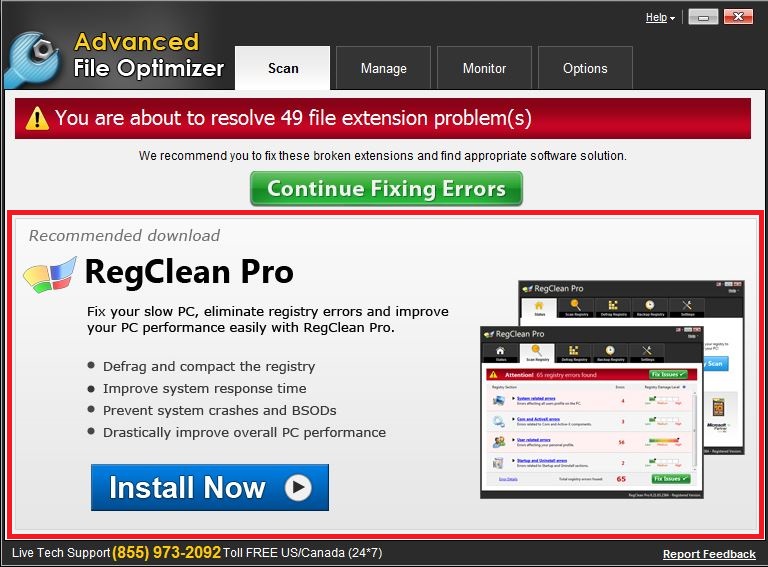

Fa ritorno nella Top10, in ottava posizion,il Deceptor.Systweak.F.

Il termine "Deceptor" si riferisce a qualsiasi APP o servizio che secondo alcuni punti identificati dall'AppEsteem Corporation, presenta comportamenti ingannevoli e rischiosi che potrebbero danneggiare i consumatori.

Come da foto a lato (immagine 1), il software Advanced File Optimizer, classificato appunto come deceptor, segnala dei fantomatici errori nel sistema così da indurre l'utente ad installare RegCleanerPro.

|

CONFICKER... ANCHE A LUGLIO CONSERVA LA TOP10

Si ricava ancora una posizione nella top 10, il

Trojan.Win32.Conficker, occupando la penultima posizione della tabella. Quando si bonificano computer colpiti da tale infezione che sono configurati nella stessa rete lan,

è importante fare in modo che il conficker non venga reintrodotto nei sistemi già puliti.

E' pertanto fondamentale eseguire gli aggiornamenti del sistema operativo, rilasciati da microsoft, che impediscono la propagazione di tale minaccia nella rete. Va ricordato infine che nei computer con sistema operativo

Windows XP, Windows Vista e Windows Server 2003, l'aggiornamento, se mancante, va eseguito

manualmente. Per maggiori informazioni sul

Trojan.Win32.Conficker e come proteggersi da tale minaccia, è possibile consultare la news al seguente link:

24/09/2009 15:17:42 - CONFICKER alias KIDO alias DOWNADUP - Come evitare che la rete sia abbattuta da questo temibile virus/malware

Analisi dei virus/malware che si diffondono via email

|

Si protrae ormai da mesi il continuo invio di mail fraudolente il cui scopo è quello di ingannare i malcapitati destinatari indicandoli ad aprire un allegato fraudolento o a cliccare un falso link.

Ci si è potuti trovare di fronte ad un falso documento word, ineggiante il ben noto file "richiesta.doc", o ad una falsa fattura, compilata in excel, per poi passare ad allegati in formato ZIP contenenti all'interno dei javascript e non poteva mancare il classico invito ad aprire un falso link per la consultazione di documentazione.

|

|

Principalmente i vari invii fraudolenti rilevati, avevano lo scopo di infettare i sistemi coinvolti con malware in grado di esfiltrare dati di accesso ai servizi web quali Home Banking, Ftp , posta elettronica, social network e non solo.

La

top 10 di luglio manifesta l'enorme interesse da parte dei

cyber-criminali per questo tipo di attacchi e il continuo utilizzo delle più svariate tecniche di

ingegneria sociale (strategie studiate per indurre gli utenti a cadere nel

"tranello") ne è la conferma.

Di seguito è possibile consultare gli articoli

redatti dal

C.R.A.M. di

TG Soft :

|

Per essere aggiornati con le news di TG Soft, vi invitiamo ad iscrivervi alla newsletter |

Torna ad Inizio Pagina

Quale metodologia viene utilizzata per l'elaborazione della telemetria realizzata dal C.R.A.M. di TG Soft

TG Soft, grazie al suo Centro Anti-Virus/Anti-Malware (C.R.A.M) e alle particolari competenze, è stata riconosciuta da Microsoft, ed in quanto tale inclusa, come membro attivo e partecipante al programma Virus Information Alliance.

La Virus Information Alliance (VIA) è un programma di collaborazione antimalware riservato a fornitori di software di sicurezza, fornitori di servizi di sicurezza, organizzazioni di test antimalware e ad altre organizzazioni coinvolte nella lotta contro il crimine informatico.

I membri del programma VIA collaborano attraverso lo scambio di informazioni tecniche sul software dannoso con Microsoft, con l'obiettivo di migliorare la protezione dei clienti/utenti dei S.O. Microsoft.

Pertanto tutti i dati elaborati in forma numerica e grafica seguono e sottostanno alle specifiche del protocollo VIA, al fine di elaborare i dati di diffusione di virus / malware uniformemente secondo le direttive già in uso da Microsoft, sviluppate a partire dal 2006.

Torna ad Inizio Pagina

Telemetria

Vediamo ora i dati relativi alla

prevalenza dei malware registrati dal

C.R.A.M. di

TG Soft nel mese di luglio 2018. Per

prevalenza si intende l'incidenza che i malware hanno in un determinato periodo. Il valore calcolato si chiama "

rate di infezione".

Il rate di infezione viene calcolato dividendo il numero di computer ove siano stati rilevati attacchi per il numero di computer dove è installato Vir.IT. eXplorer.

Ai primi 3 posti e con valori percentuali molto più marcati rispetto alle altre voci in tabella, si attestano al primo posto e con largo margine i

Trojan, con una percentuale del

5,90%, più staccati e al secondo posto i

PUP , con una percentuale del

3,37% chiudono il podio gli

Adware con il

3,01%.

Di particolare interesse l'ascesa delle categorie

MACRO WORD (1,25%) e

MACRO EXCEL (0,58%) che confermano quanto detto nella sezione dei Virus/Malware diffusi tramite mail.

Al decimo posto i

Ransomware con lo

0,26%, nonostante la posizione defilata, restano tra le minacce più

pericolose se non addirittura le più incontrastabili qualora si fosse sprovvisti di

tecnologie AntiRansomware Protezione CryptoMalware.

Ricordiamo che per

Ransomware vengono considerati tutti i malware che chiedono un riscatto, come, ad esempio, i

Cryptomalware (

Cryptolocker, CryptoTear,

CryptoScarab, ,

GlobeImposter2.0,

CryptoShade, etc.) e il vecchio e famoso

FakeGDF (virus della polizia di stato, guardia di finanza etc.).

Andiamo ora ad analizzare le infezioni del mese di luglio in base ai sistemi operativi suddivisi tra sistemi Server e Client.

Nelle immagini sottostanti i dati raccolti sono stati suddivisi secondo i sistemi operativi Windows Server e Client in macro categorie, senza dividere per tipo di architettura o per le varianti che la stessa versione può avere (es: Server 2008 R2, Server 2008 R2 Foundation, etc.).

Consolida la prima posizione, per quanto riguarda il numero di tentati attacchi per i sistemi Server, la versione 2012 (0,21%); secondo posto per Windows Server 2008 (0,14%). Sempre staccato dai primi due, Windows Server 2003 (0,7%), stabile da mesi al terzo posto.

E' probabile che nei server non inclusi nella tabella non si siano registrate segnalazioni significative di infezioni.

Per quanto riguarda le postazioni Client, troviamo

Windows 7 in prima posizione, come sistema con il maggior numero di attacchi, si attesta infatti al

5,84%, in seconda posizione con circa un punto e mezzo percentuale di distacco, troviamo

Windows 10, il quale si attesta al

3,40%.

Sotto i due punti percentuali, l'eterno

Windows XP con

1,44% , seguono in quarta posizione

Windows 8.1 con

0,58% ed in quinta piazza

Windows Vista con

0,19%.Sempre prossimo allo zero

Windows 8 con

0,06%.

TG Soft fornisce la telemetria sul rate ovvero, il tasso di incidenza percentuale di attacchi suddivisi per sistema operativo rapportati al complessivo numero di computer (PC o Server) ove sia installato quel S.O. (esempio immagine sottostante: se il rate di infezione per il S.O. Windows 8 è di poco superiore al 14% significa che, su 100 computer con Windows Vista ove sia presente Vir.IT eXplorer, 14 hanno subito un attacco o un'infezione bloccata e/o bonificata da Vir.IT eXplorer).

Nell'immagine sopra è stato graficato il rate degli attacchi/infezioni bloccate e/o bonificate sui PC con Vir.IT eXplorer installato.

In testa alla lista Windows Vista, piazzandosi primo con un rate di 14,75%.

Al secondo posto troviamo Windows XP con 14,57%.

Terza posizione nella classifica per Windows 7 (12,57%).

In quarta posizione troviamo Windows 8.1 con il 12,51%

A seguire Windows 8 con 11,93%, mentre chiude, unico sotto gli undici punti percentuali, Windows 10 con il 10,53%.

Considerando il trend di allineamento possiamo stimare che mediamente circa 12 PC su 100 (12,81%) ha subito un tentativo di attacco bloccato e/o bonificato da Vir.IT.

È possibile consultare la top 10 del mese di luglio 2018 al seguente link:

Trovate, invece, la definizione di varie tipologie di agenti infestanti nel

Integra la difesa del tuo PC / SERVER per rilevare attacchi dai virus/malware realmente circolanti

| Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie alle seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusion Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Centro Ricerche AntiMalware di TG Soft.