07/01/2019

08:41

|

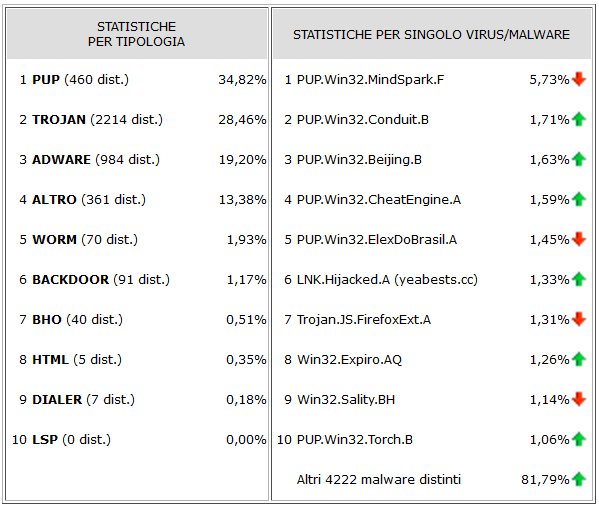

Il C.R.A.M. (Centro Ricerche Anti-Malware) di TG Soft ha pubblicato le statistiche dei virus/malware realmente circolanti nel mese di Dicembre 2018. Scopriamo quali sono le famiglie e varianti di Malware che hanno attaccato i PC/SERVER degli utenti/clienti. |

INDICE |

|

Anche il mese di dicembre vede i PUP dominatori della classifica. Il primo passo per evitare tali minacce è scaricare ed installare solo software originale e da fonti attendibili. E' molto facile trovare nel web siti che propinano pup o pacchetti di installazione di utility, opportunamente alterati per installare oltre al software ricercato, anche uno o più pup all'interno del sistema. Anche alcune estensioni dei browser più comuni vengono utilizzate per scopi malevoli,vedi il trojan.JS.FirefoxExt che attacca il noto browser open source. |

Riportiamo come di consueto un esempio (immagine 1) dove è possibile notare un browser compromesso da MindSpark. E' evidente la presenza di una toolbar (incredibar) e di un motore di ricerca (my start) , entrambi posso essere considerati elementi "non convenzionali". Altra anomalia è la presenza di banner pubblicitari nell'area in basso, situazione alquanto inusuale in un browser perfettamente funzionante. |

|

Nonostante la loro "anzianità", le prime varianti risalgono infatti a prima del 2015, va ricordato che il Sality e l'Expiro vanno ad infettare i file di tipo eseguibile (applicazioni) ed inoltre integrano un polimorfismo particolarmente sofisticato. E' proprio quest'ultima caratteristica che li rende tecnicamente complicati da rimuovere, infatti non risulta semplice identificare correttamente tutte le possibili mutazioni dei file intaccati da essi. Un file eseguibile rimasto infetto dal Sality o Expiro può dare nuovamente inizio ad una nuova infezione vanificando tutto il lavoro di pulizia eseguito fino a quel momento. |

Al terzo posto la tipologia PHISHING, le cui mail hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali.

Per maggiori dettagli sul phishing, sulla sua pericolosità e su come si è manifestato nel mese di Dicembre, secondo i dati raccoolti dal C.R.A.M., vi inviatiamo a cliccare il seguente LINK

| E per i documenti Word e i fogli Excel? La pericolosità dei file editati con i software Microsoft stà principalmente nell'esecuzione delle MACRO, cosa che, salvo personalizzazioni dell'utente, viene sempre richiesta dal sistema prima dell'apertura. Se non si ha mai avuto a che fare con le MACRO è meglio non attivarle, fatta salva la piena conoscenza di cosa si sta per eseguire. Un'alternativa per aprire senza pericolo i file potenzialmente pericolosi di casa microsoft senza incorrere nello spauracchio di infezioni è l'utilizzo di prodotti free come OpenOffice e LibreOffice i quali NON sono in grado di eseguire le macro. Anche in questo caso chiedere chiarimenti direttamente al mittente potrebbe fugare ogni perplessità. |

|

| E se ugualmente si cade nel "tranello" ? Una volta ingannati, le conseguenze nefaste potrebbero essere molteplici poichè è avvenuto esattamente ciò che il Cyber-Criminale voleva. Per quanto riguarda il 2018, i principali attacchi via mail hanno puntato al furto di credenziali per l'accesso ai principali servizi web (banca , facebook,amazon, pec, cloud). |

|

|

Per essere aggiornati con le news di TG Soft , vi invitiamo ad iscrivervi alla newsletter |

TG Soft, grazie al suo Centro Anti-Virus/Anti-Malware (C.R.A.M) e alle particolari competenze, è stata riconosciuta da Microsoft, ed in quanto tale inclusa, come membro attivo e partecipante al programma Virus Information Alliance.

La Virus Information Alliance (VIA) è un programma di collaborazione Anti-Malware riservato a fornitori di software di sicurezza, fornitori di servizi di sicurezza, organizzazioni di test Anti-Malware e ad altre organizzazioni coinvolte nella lotta contro il crimine informatico.

I membri del programma VIA collaborano attraverso lo scambio di informazioni tecniche sul software dannoso con Microsoft, con l'obiettivo di migliorare la protezione dei clienti/utenti dei S.O. Microsoft.

Pertanto tutti i dati elaborati in forma numerica e grafica seguono e sottostanno alle specifiche del protocollo VIA, al fine di elaborare i dati di diffusione di virus / malware uniformemente secondo le direttive già in uso da Microsoft, sviluppate a partire dal 2006.