Con il termine malware intendiamo qualsiasi tipologia di software malevolo che possa arrecare danno al sistema informatico.

I malware si suddividono in diverse tipologie: Adware, Backdoor, Trojan, Worm, Virus, PUA/PUP, Deceptor, etc.

E' importante segnalare che i malware elencati nella Top10 possono direttamente o indirettamente portare un attacco con conseguente furto di credenziali al sistema infettato e che gli allegati pericolosi consultabili con i software Word e/o Excel, infettano il sistema solo quando si tenta di aprirli e si abilitano appunto le macro in essi contenute.

Tra le tipologie di allegato da non sottovalutare, vi è anche il tipico file compresso, sia esso .ZIP, .ARJ o altro (anche il formato .ISO, noto per le masterizzazioni di CD/DVD, viene utilizzato). All'interno di questi archivi vengono opportunamente piazzati dei documenti .DOC, dei documenti .XLS, file eseguibili o degli script, solo l'esecuzione di quest'ultimi avvia l'attacco che se portato a termine infetterà il sistema.

Per rendere gli attacchi più efficaci, gli allegati malevoli vengono inviati anche da caselle di posta

note alla vittima (es. clienti e/o fornitori) e anche da

caselle PEC.

Entrambe le circostanze indicano che le credenziali di posta del mittente sono state precedentemente e

illegalmente sottratte.

Con questo metodo, il ricevente, ovvero la vittima,

non può permettersi di accertare l'attendibilità del messaggio ricevuto basandosi unicamente sulla bontà del mittente.

PERICOLO HOME BANKING:

TOKEN - OTP - SMS non garantiscono una sicurezza assoluta!!!

I servizi Home Banking potrebbero essere oggetto di accessi da parte di persone non autorizzate allo scopo di effettuare operazioni come ad esempio BONIFICI a favore di terzi. Sempre grazie ai dati raccolti dal C.R.A.M. Centro Ricerche Anti-Malware di TG Soft, nei pc infetti da malware della famiglia dei BANKER, la frode bancaria risulta possibile anche se l'utente attaccato è dotato di TOKEN o servizi di ultima generazione (SMS, APP, etc.).

Consulta le campagne del mese di APRILE

Vi invitiamo a consultare i report del mese di aprile, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

2020W17 Report settimanale= > 25/04-01/05 2K20 campagne MalSpam target Italia

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft

RANSOMWARE

Il mese di Aprile si è contraddistinto nella categoria ransomware per l'aumento degli attacchi via RDP. L'incremento degli attacchi è dovuto al lockdown causato dal virus CoronaVirus, che ha obbligato molti italiani a lavorare da casa, lasciando esposti gli accessi esterni alla rete aziendale ad attacchi.

Abbiamo riscontrato attacchi dai seguenti ransomware:

- Sodinokibi

- Dharma

- Makop

- LockBit

Nel mese di Aprile si sono registrate delle new entry come Makop e LockBit.

Sono continuati in modo pesante gli attacchi via RDP, che hanno permesso un accesso abusivo al sistema per eseguire direttamente il ransomware, in questa particolare situazione hanno veicolato il Dharma.

Alcune estensioni dei file cifrati utilizzatti dal ransomware Dharma:

- CRYPTBD

- NCOV

- HELP

- ROGER

- DEVOS

|

Per essere aggiornati con le news di TG Soft , vi invitiamo ad iscrivervi alla newsletter |

Torna ad Inizio Pagina

Quale metodologia viene utilizzata per l'elaborazione della telemetria realizzata dal C.R.A.M. di TG Soft

TG Soft, grazie al suo Centro Anti-Virus/Anti-Malware (C.R.A.M) e alle particolari competenze, è stata riconosciuta da Microsoft, ed in quanto tale inclusa, come membro attivo e partecipante al programma Virus Information Alliance.

La Virus Information Alliance (VIA) è un programma di collaborazione Anti-Malware riservato a fornitori di software di sicurezza, fornitori di servizi di sicurezza, organizzazioni di test Anti-Malware e ad altre organizzazioni coinvolte nella lotta contro il crimine informatico.

I membri del programma VIA collaborano attraverso lo scambio di informazioni tecniche sul software dannoso con Microsoft, con l'obiettivo di migliorare la protezione dei clienti/utenti dei S.O. Microsoft.

Pertanto tutti i dati elaborati in forma numerica e grafica seguono e sottostanno alle specifiche del protocollo VIA, al fine di elaborare i dati di diffusione di virus / malware uniformemente secondo le direttive già in uso da Microsoft, sviluppate a partire dal 2006.

Torna ad Inizio Pagina

Telemetria

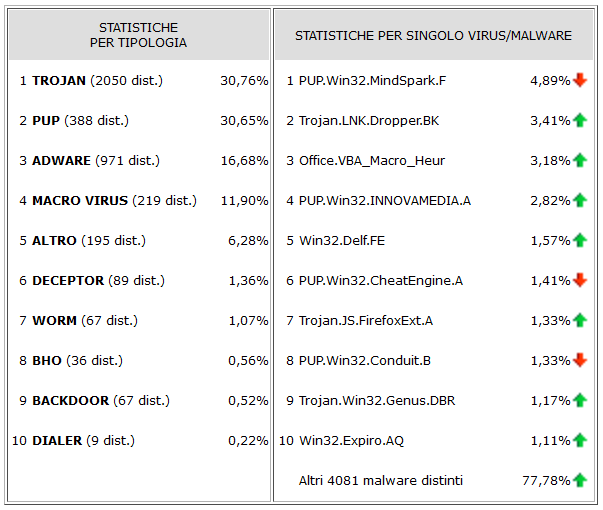

Vediamo ora i dati relativi alla

prevalenza dei malware registrati dal

C.R.A.M. di

TG Soft nel mese di Aprile 2020. Per

prevalenza si intende l'incidenza che i malware hanno in un determinato periodo. Il valore calcolato si chiama "

rate di infezione".

Il rate di infezione viene calcolato dividendo il numero di computer ove siano stati rilevati attacchi per il numero di computer dove è installato Vir.IT eXplorer .

Al primo posto i

Trojan con una percentuale del

3,46%. Secondo posto confermato per i

PUP , con una percentuale del'

2,67%. Terzo gradino del podio per la categoria

Adware con l'

1,70%. Il gruppo generico denominato

Altro lascia il quarto posto alla

categoria

Macro Excel con l'

0,73%.

Dodicesima posizione per i

Ransomware con lo

0,13%. Sono considerati tra i malware più

pericolosi se non addirittura i più incontrastabili qualora si fosse sprovvisti di

tecnologie AntiRansomware Protezione CryptoMalware.

Ricordiamo che per

Ransomware vengono considerati tutti i malware che chiedono un riscatto, come, ad esempio, i

Cryptomalware (

SodinoKibi,

GandCrab,

CryptoScarab,

GlobeImposter2.0,

CryptoShade, etc.) e il vecchio e famoso

FakeGDF (virus della polizia di stato, guardia di finanza etc.).

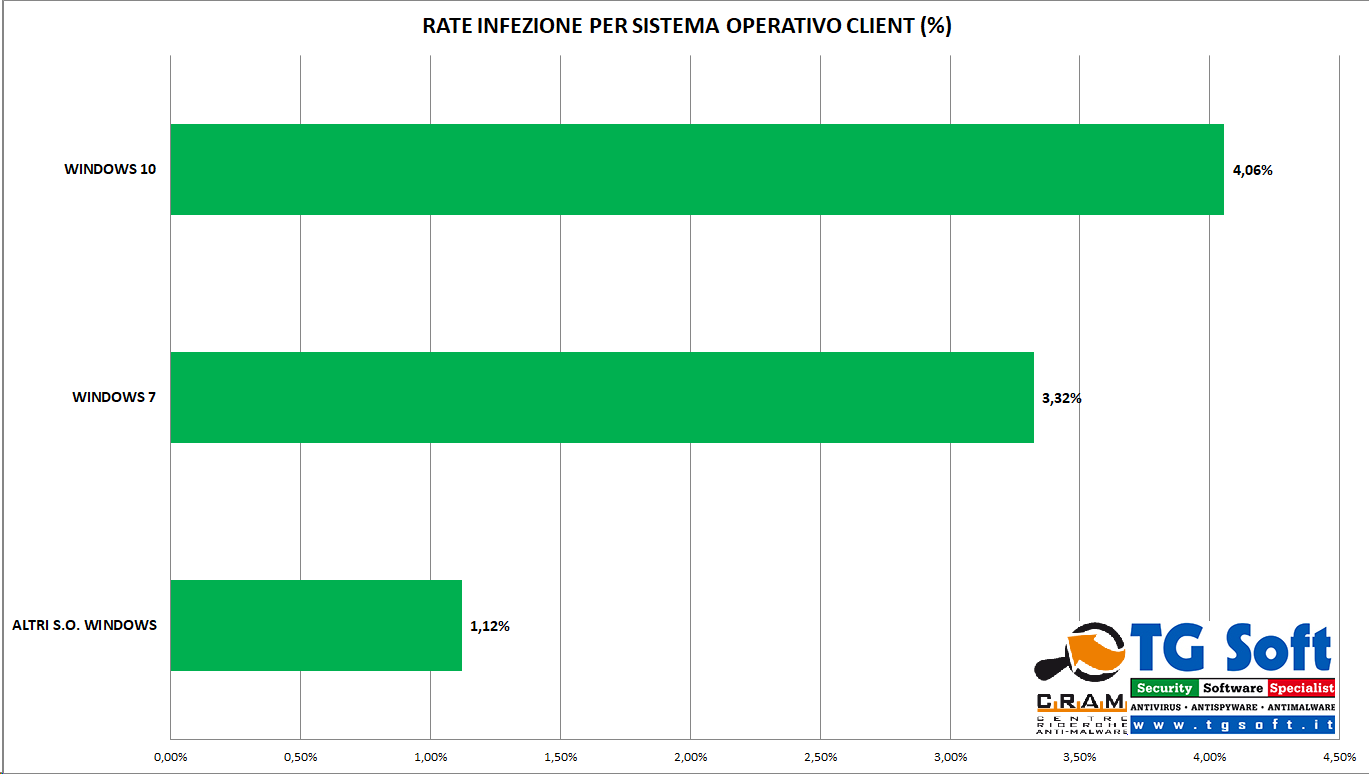

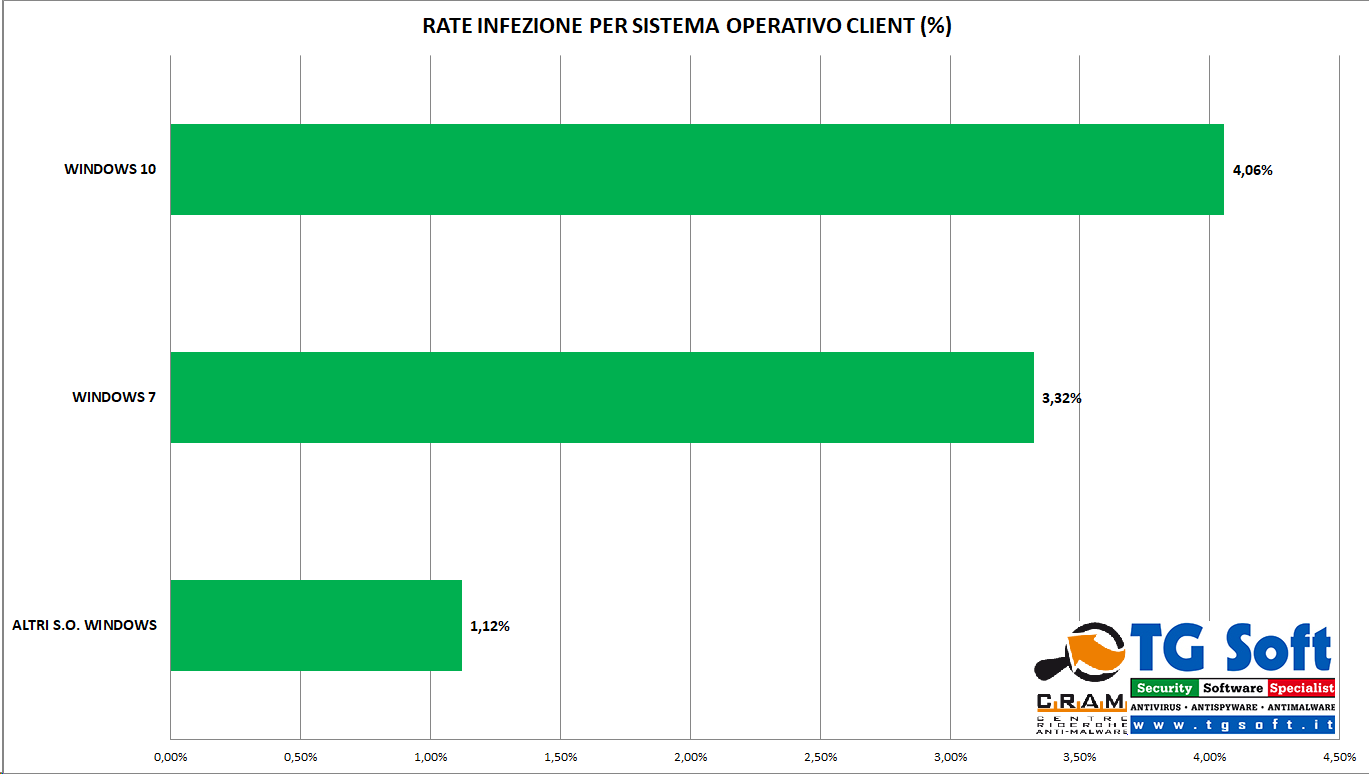

Andiamo ora ad analizzare le infezioni del mese di APRILE in base ai sistemi operativi suddivisi tra sistemi Server e Client.

Nelle immagini sottostanti i dati raccolti sono stati suddivisi secondo i sistemi operativi Windows Server e Client in macro categorie, senza dividere per tipo di architettura o per le varianti che la stessa versione può avere (es: Server 2008 R2, Server 2008 R2 Foundation, etc.), calcolati sulla totalità delle macchine (server + client).

La classifica dei sistemi operativi server vede quindi in prima posizione Windows Server 2012 (0,14%) seguito da Windows Server2008 (0,07%),

Windows Server 2016 si attesta terzo posto con lo 0,04%. Chiude Windows Server 2019 con lo 0,02%.

Non più in classifica dal 2020 Windows Server 2003.

Nelle statistiche relative ai computer client nel mese di aprile abbiamo riscontrato che circa l'

8,5% dei terminali è stato infettato o ha subito un attacco. Questo dato indica che

1 computer su 12 è stato colpito da malware nel mese di aprile.

Nella figura sottostante possiamo vedere il grafico delle infezioni in base ai sistemi operativi dei Client:

Windows 10 e Windows 7 coprono quasi l' 88% del parco macchine dei Client, pertanto gli altri sistemi operativi sono stati raccolti in un unico gruppo.

Nel grafico sopra, relativo ai Client, prima posizione per Windows 10 con il 4,06%. Secondo Windows 7 il 3,92%..

Gli altri sistemi operativi si attestano di poco sotto il punto e mezzo percentuale ovvero all'1,12%.

Ma quale sarà il sistema operativo più sicuro ?

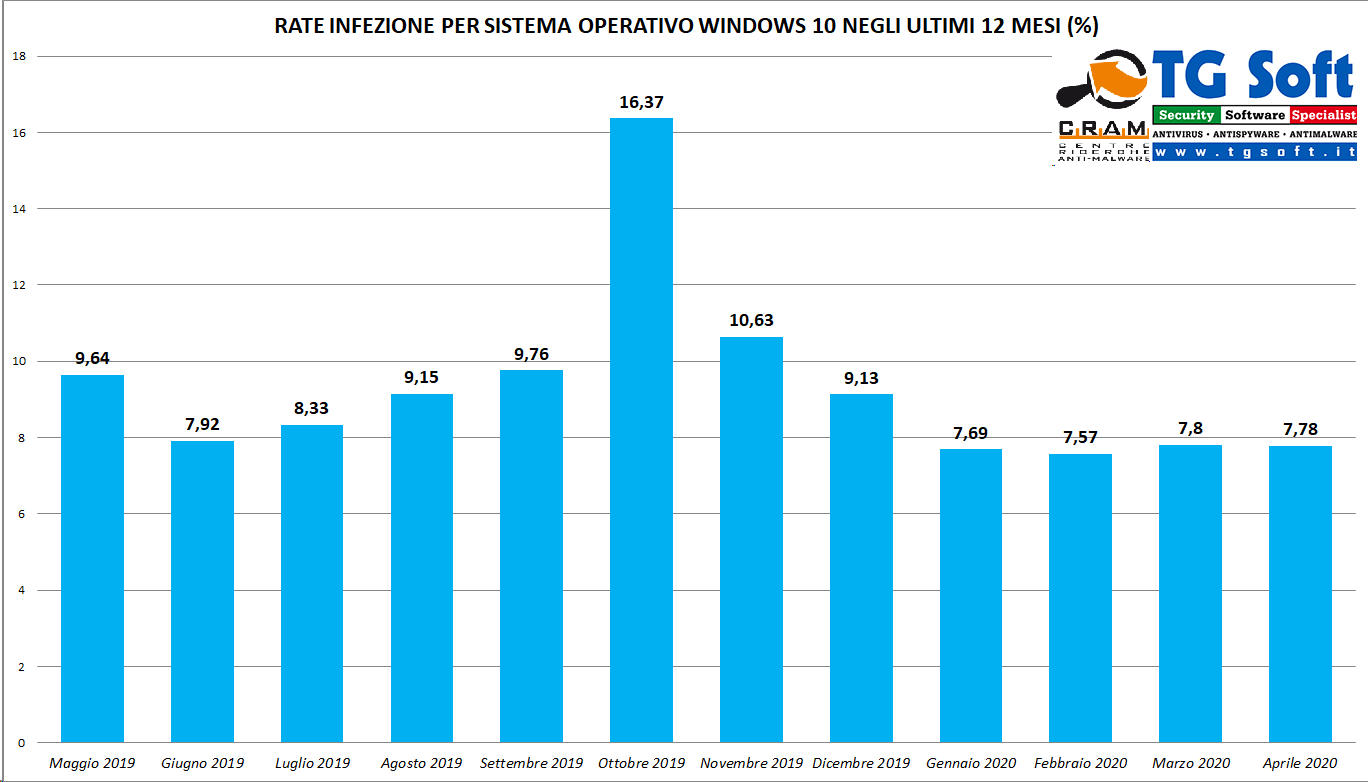

TG Soft fornisce la telemetria sul rate ovvero, il tasso di incidenza percentuale di attacchi suddivisi per sistema operativo rapportati al complessivo numero di computer (PC o Server) ove sia installato quel S.O. (esempio immagine sottostante: se il rate di infezione per il S.O. Windows Vista supera il 15%, significa che, su 100 computer con Windows Vista ove sia presente Vir.IT eXplorer , 15 pc (con Vista) hanno subito un attacco o un'infezione bloccata e/o bonificata da Vir.IT eXplorer ).

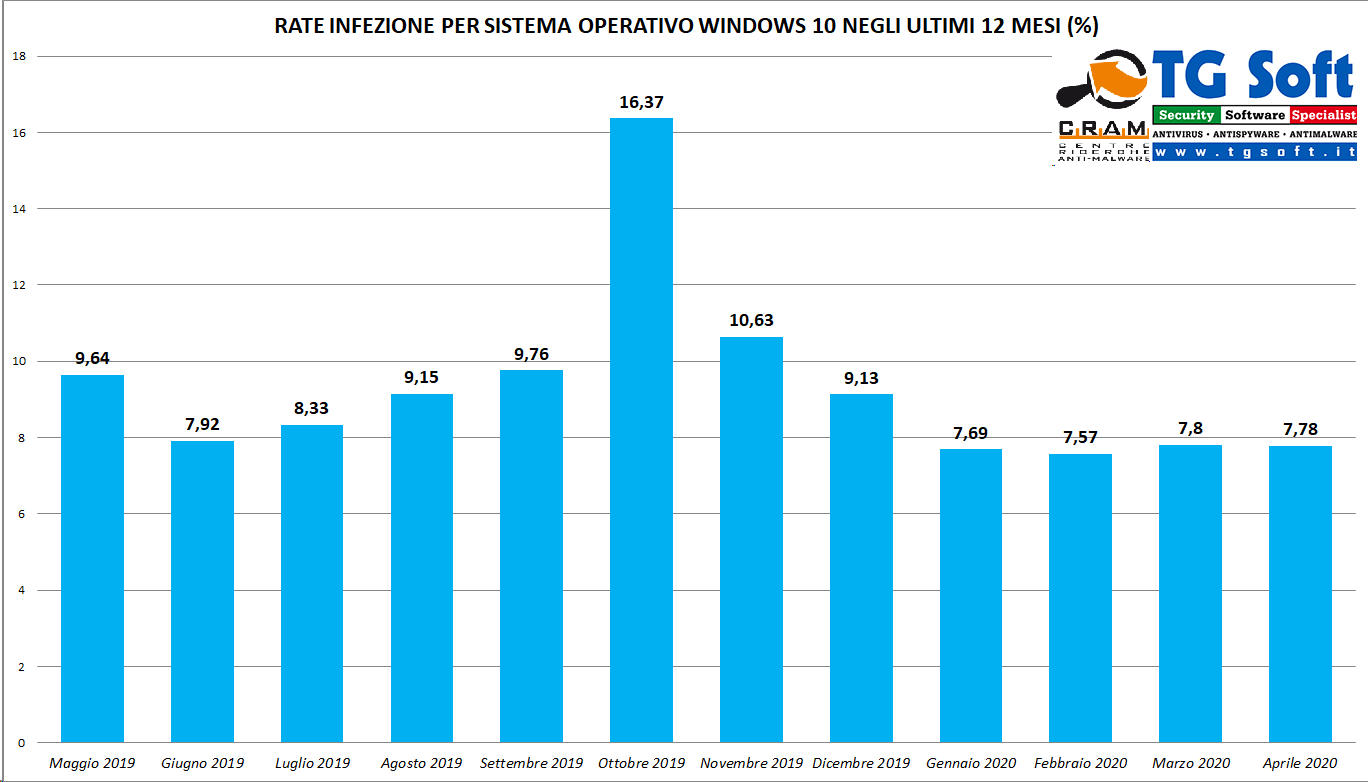

Nell'immagine sopra è stato graficato il

rate degli attacchi/infezioni bloccate e/o bonificate sui PC con

Vir.IT eXplorer installato.

In testa alla lista

Windows Vista, primo con un rte del

15,37%.

Al secondo posto troviamo

Windows XP con il

11,25%.

Terza posizione nella classifica per

Windows 8.1 con il'

10,3%.

In quarta posizione troviamo

Windows 7 con l

'10,14%.

Quinta posizione

Windows 8 con il

9,17%.

Chiude con la percentuale più bassa

Windows 10 che con il

7,78% nel mese di

aprile risulta

l'unico sistema operativo sotto gli otto punti percentuali.

Analizzando i valori rilevati per Windows 10 con rate pari a 7,78%, ciò indica che 7 pc su 100 con Windows 10 sono stati attaccati contro i 15 pc di Windows Vista.

Si può quindi affermare che il sistema operativo piu recente, risulta essere anche il più sicuro.

Nell'ultimo grafico, quello dedicato a Windows 10, il valore più alto, rilevato negli ultimi dodici mesi (Ottobre 2019), riguarda proprio il periodo in cui la diffusione dei malware Emotet e TrickBot raggiungevano il loro picco, attaccando indistintamenti tutti i sistemi operativi.

N.B. Sia Windows XP sia Windows 8 / 8.1 coprono meno dell'5% del parco macchine, questo valore così basso va ad influenzare il rate di infezione sul medesimo sistema operativo.

È possibile consultare la

top 10 del mese di aprile al seguente link:

Trovate, invece, la definizione di varie tipologie di agenti infestanti nel

Integra la difesa del tuo PC / SERVER per rilevare attacchi dai virus/malware realmente circolanti

| Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie alle seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusion Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

.