. Attenzione quindi ai browser compromessi, con home page contraffatte e ricche di oggetti "poco attendibili". Sintomo evidente di tale infezione il rallentamento della navigazione e la comparsa inaspettata di pubblicità. Di seguito un'immagine di un browser compromesso da MindSpark.

Analisi dei virus/malware che si diffondono via email

La tipologia MACRO VIRUS vola in alto a maggio raggiungendo il 71,87%. Questa volta la tipologia TROJAN viene staccata di quasi cinquanta punti percentuali.

L'impennata delle MACRO, rimarca che la scelta degli allegati in formato EXCEL (colonna destra) è rimasta a quanto pare la più gettonata, sei le varianti di X97M.Downloader (macro excel) che troviamo nei primi sei posti della clasiica

Va ricordato che gli allegati pericolosi in formato Excel, infettano il sistema solo quando si tenta di aprirli e si abilitano appunto le macro in essi contenute.

|

|

Nel mese di maggio le campagna di

malspam veicolate attraverso documenti di

Excel e

Word la fanno da padroni superando il

70% delle infezioni per tipologia. Infatti nelle prime posizioni troviamo 6 varianti di

X97M.Downloader, che sono dei macro virus che scaricano altri malware come Ursnif e Password Stealer. Quindi non sono da sottovalutare gli allegati in formato .

XLS (Excel) e

.DOC (

Word), che nella maggior parte dei casi contengono delle macro le quali per essere eseguite devono essere abilitate dall'utente.

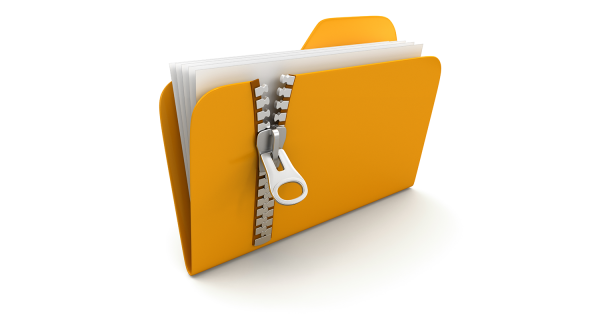

Altra tipologia di allegato da non sottovalutare è il tipico file compresso, sia esso .ZIP, .ARJ o altro (anche il formato .ISO, noto per le masterizzazioni di CD/DVD, viene utilizzato). All'interno di questi archivi vengono opportunamente piazzati dei file eseguibili o degli script, solo l'esecuzione di quest'ultimi avvia l'attacco che se portato a termine infetterà il sistema.

HOME BANKING - TOKEN - OTP - SMS non garantiscono una sicurezza assoluta!!!

Una volta aperto l'allegato ed eseguita la macro, i servizi Home Banking potrebbero essere oggetto di accessi da parte di persone non autorizzate allo scopo di effettuare operazioni come ad esempio BONIFICI a favore di terzi. Sempre grazie ai dati raccolti dal C.R.A.M. Centro Ricerche Anti-Malware di TG Soft, la frode bancaria risulta possibile anche se l'utente attaccato è dotato di TOKEN o servizi di ultima generazione (SMS, APP, etc.).

RANSOMWARE

Nel mese di maggio abbiamo riscontrato nuovi attacchi di ransomware via RDP e malspam:

- Phobos

- GandCrab

- Dharma

- Sodinokibi

Molti di questi attacchi via RDP, hanno permesso un accesso abusivo al sistema per eseguire direttamente il ransomware, in questa particolare situazione hanno veicolato Phobos, Dharma e Sodinokibi. Invece il ransomware GandCrab è stato veicolato con campagne di malspam.

In questo mese abbiamo visto 2 new entry nel mondo dei ransomware che hanno colpito l'Italia, stiamo parlando di Phobos e Sodinokibi.

Sodinokibi sembra essere molto attivo. E' stato individuato per la prima volta ad aprile 2019, dove sfruttava la vulnerabilità CVE-2019-2725 in Oracle WebLogic.

Nel caso di infezioni in Italia, Sodinokibi ha utilizzato come vettore di infezione l'attacco via RDP, il C.R.A.M. (Centro Ricerca Anti-Malware) di TG Soft ha individuato l'IP (151.106.56[.]254) dell'attaccante. Questo fa presagire che Sodinokibi sia venduto come servizio a differenti gruppi criminali.

ANCORA CYBER ESTORSIONE - SEX TORTION

Come di consueto, segnaliamo ancora la presenza di campagne di SPAM che ricattano i malcapitati utenti, veicolati dalla minaccia di divulgare un video privato per tentare una estorsione in denaro (Bitcoin).

Di seguito due esempi di ricatto avvenuti a maggio 2019, sia con testo in italiano (immagine a sx) sia con testo in inglese (immagine a dx).

01 Maggio 2019:

"Controlla l'immagine allegata" |

03 Maggio 2019:

"This information concerns the security of your account ***** " |

|

|

|

Progettare, diffondere e rendere prolifico un malware non è cosa da principianti, quasi sempre, un malware che raggiunge particolare notorietà, rappresenta l'apice della tecnologia, mettendo a volte in difficoltà gli stessi sviluppatori di sistemi operativi e sicurezza.

Sex Tortion stà dimostrando che un'eccellente "Ingegneria Sociale" unita ad una insufficente formazione degli utenti, può generare ugualmente profitti, senza la necessità di utilizzare tecniche di programmazione sofisticate. Altre info qui.

|

Per essere aggiornati con le news di TG Soft , vi invitiamo ad iscrivervi alla newsletter |

Torna ad Inizio Pagina

Quale metodologia viene utilizzata per l'elaborazione della telemetria realizzata dal C.R.A.M. di TG Soft

TG Soft, grazie al suo Centro Anti-Virus/Anti-Malware (C.R.A.M) e alle particolari competenze, è stata riconosciuta da Microsoft, ed in quanto tale inclusa, come membro attivo e partecipante al programma Virus Information Alliance.

La Virus Information Alliance (VIA) è un programma di collaborazione Anti-Malware riservato a fornitori di software di sicurezza, fornitori di servizi di sicurezza, organizzazioni di test Anti-Malware e ad altre organizzazioni coinvolte nella lotta contro il crimine informatico.

I membri del programma VIA collaborano attraverso lo scambio di informazioni tecniche sul software dannoso con Microsoft, con l'obiettivo di migliorare la protezione dei clienti/utenti dei S.O. Microsoft.

Pertanto tutti i dati elaborati in forma numerica e grafica seguono e sottostanno alle specifiche del protocollo VIA, al fine di elaborare i dati di diffusione di virus / malware uniformemente secondo le direttive già in uso da Microsoft, sviluppate a partire dal 2006.

Torna ad Inizio Pagina

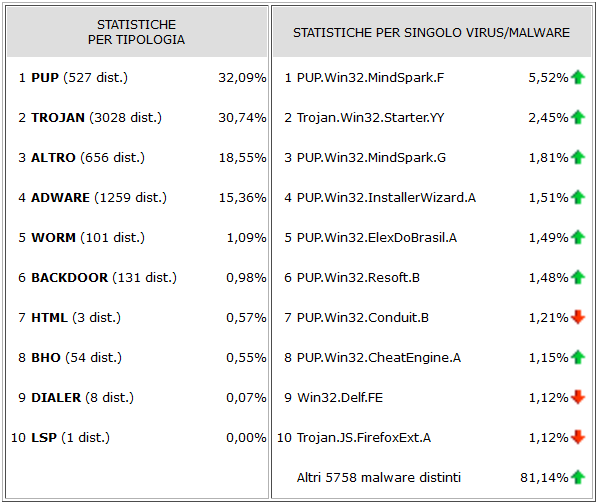

Telemetria

Vediamo ora i dati relativi alla

prevalenza dei malware registrati dal

C.R.A.M. di

TG Soft nel mese di maggio 2019. Per

prevalenza si intende l'incidenza che i malware hanno in un determinato periodo. Il valore calcolato si chiama "

rate di infezione".

Il rate di infezione viene calcolato dividendo il numero di computer ove siano stati rilevati attacchi per il numero di computer dove è installato Vir.IT. eXplorer.

Al primo posto prevalgono i

Trojan dominatori della classifica con una percentuale del

5,15%, più staccati e al secondo posto i

PUP , con una percentuale del

2,99%, chiude il podio la categoria

Adware con il

2,39%.

Tredicesimo posto per i

Ransomware con lo

0,20% , i quali

restano tra i più

pericolosi malware se non addirittura i più incontrastabili qualora si fosse sprovvisti di

tecnologie AntiRansomware Protezione CryptoMalware.

Ricordiamo che per

Ransomware vengono considerati tutti i malware che chiedono un riscatto, come, ad esempio, i

Cryptomalware (

SodinoKibi,

GandCrab,

CryptoScarab,

GlobeImposter2.0,

CryptoShade, etc.) e il vecchio e famoso

FakeGDF (virus della polizia di stato, guardia di finanza etc.).

Andiamo ora ad analizzare le infezioni del mese di maggio in base ai sistemi operativi suddivisi tra sistemi Server e Client.

Nelle immagini sottostanti i dati raccolti sono stati suddivisi secondo i sistemi operativi Windows Server e Client in macro categorie, senza dividere per tipo di architettura o per le varianti che la stessa versione può avere (es: Server 2008 R2, Server 2008 R2 Foundation, etc.), calcolati sulla totalità delle macchine (server + client).

Prima posizione per Windows Server 2012 (0,17%) seguito da Windows Server2008 (0,11%)

Windows Server 2016 si attesta terzo posto con lo 0,05% a parimerito con Windows Server 2003

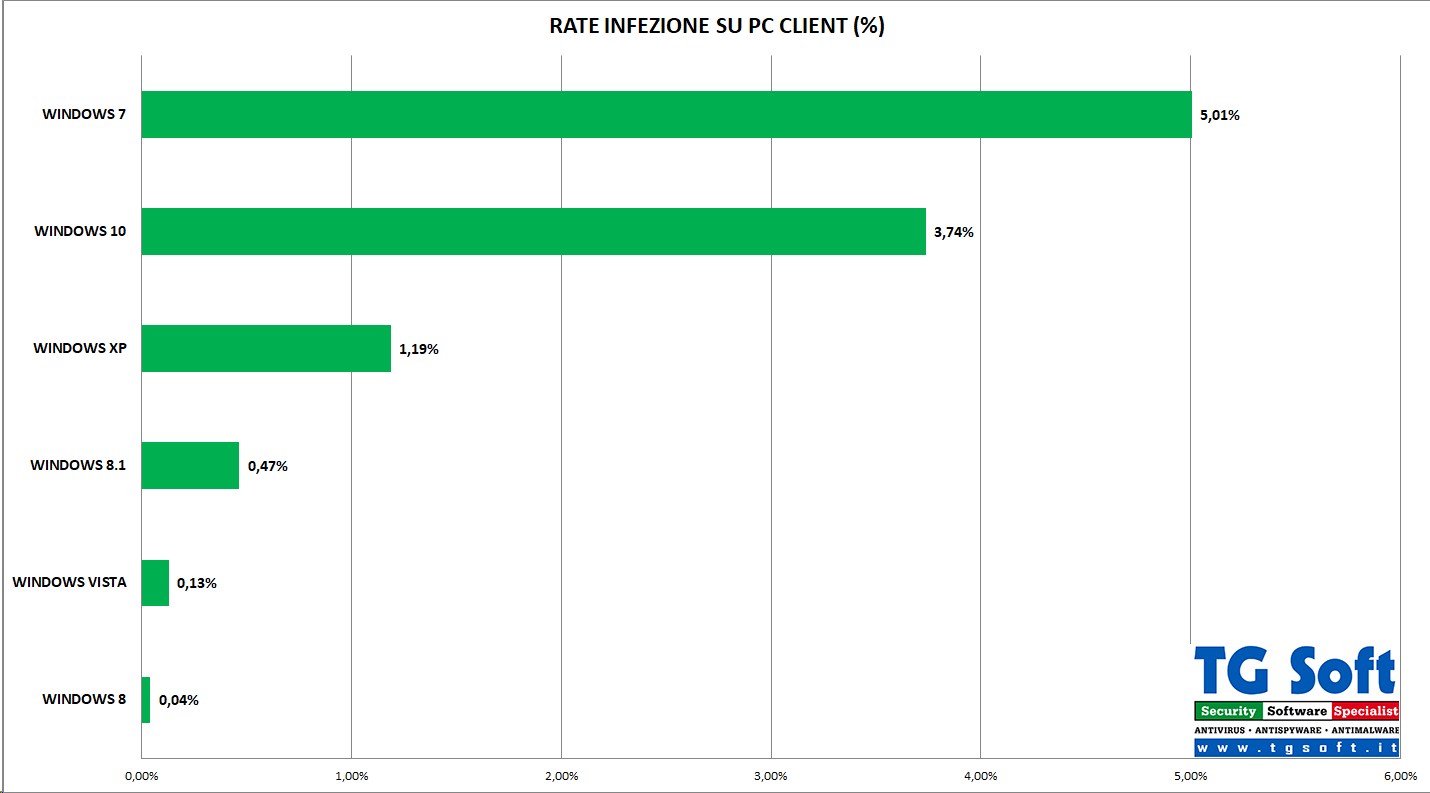

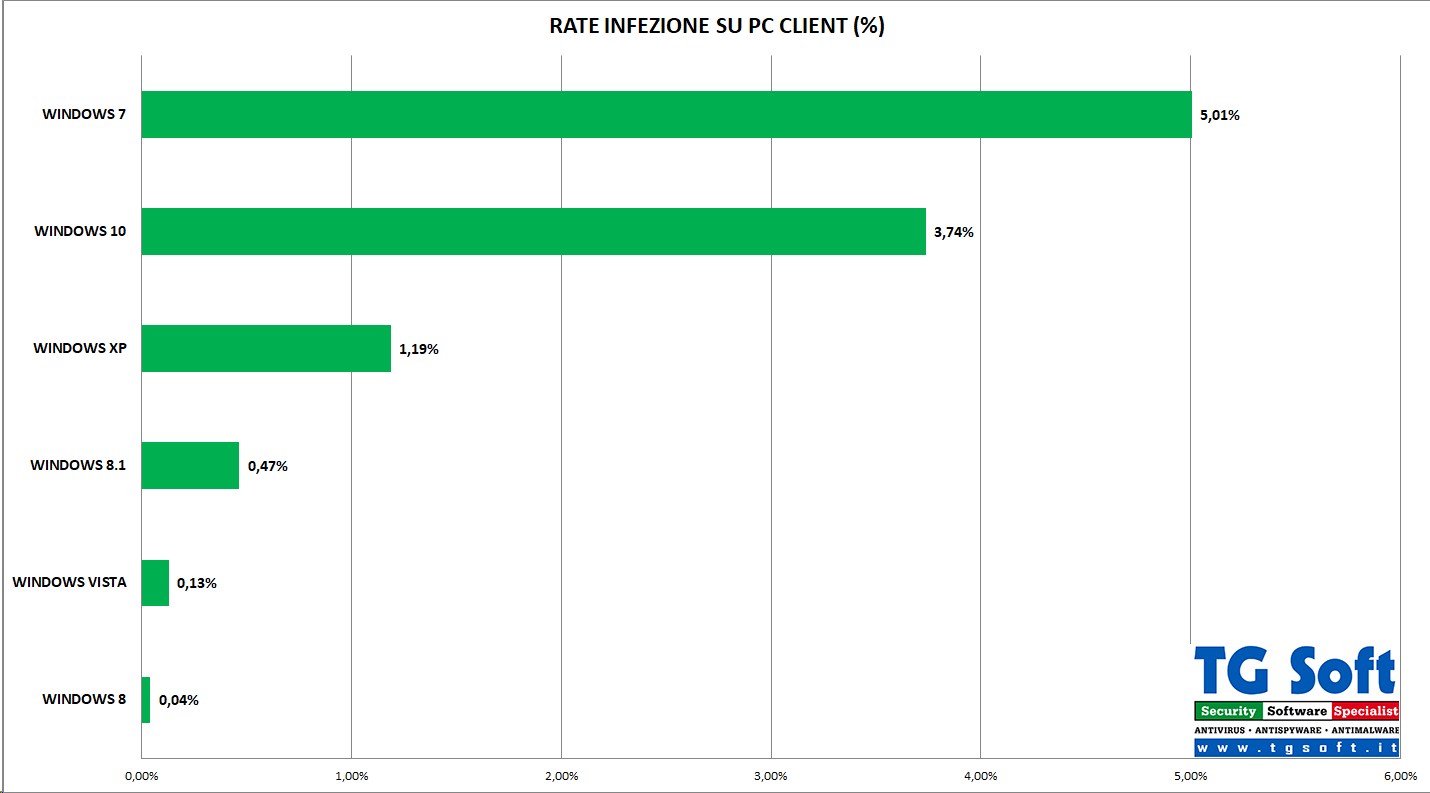

Nelle statistiche relative ai computer client nel mese di

maggio abbiamo riscontrato che il

10,58% dei terminali è stato infettato o ha subito un attacco. Questo dato indica che

1 computer su 10 è stato colpito da malware nel mese di maggio.

Nella figura sottostante possiamo vedere il grafico delle infezioni in base ai sistema operativo dei Client:

Come abbiamo visto nella figura sopra relativa ai Client, troviamo Windows 7 in prima posizione, come sistema operativo con il maggior numero di infezioni, con il 5,01% e in seconda posizione con oltre un punto percentuali di distacco, troviamo Windows 10, il quale si attesta a 3,74%.

Al terzo posto, Windows XP con l' 1,19% , segue in quarta posizione e sotto il punto percentuale Windows 8.1 con lo 0,47% , in quinta piazza Windows Vista con lo 0,13%. Prossimo allo zero Windows 8 con lo 0,04%.

Windows 7 e Windows 10 coprono quasi l' 86% del parco macchine dei Client, per questo motivo si trovano rispettivamente al primo e al secondo posto.

Ma quale sarà il sistema operativo più sicuro ?

TG Soft fornisce la telemetria sul rate ovvero, il tasso di incidenza percentuale di attacchi suddivisi per sistema operativo rapportati al complessivo numero di computer (PC o Server) ove sia installato quel S.O. (esempio immagine sottostante: se il rate di infezione per il S.O. Windows Vista sfiora il 16%, significa che, su 100 computer con Windows Vista ove sia presente Vir.IT eXplorer, 16 pc (con Vista) hanno subito un attacco o un'infezione bloccata e/o bonificata da Vir.IT eXplorer).

Nell'immagine sopra è stato graficato il rate degli attacchi/infezioni bloccate e/o bonificate sui PC con Vir.IT eXplorer installato.

In testa alla lista Windows Vista, primo con un rate dell' 15,73%.

Al secondo posto troviamo Windows XP con il 15,10%.

Terza posizione nella classifica per Windows 7 con l'11,63%.

In quarta posizione troviamo Windows 8.1 con il 10,86%.

Chiude Windows 10 con il 9,64% unico sistema operativo con un rate inferiore ai dieci punti percentuali.

Questo grafico va letto partendo dal valore più basso, cioè da Windows 10 con rate pari a 9,64%, che indica che 10 pc su 100 con Windows 10 sono stati attaccati contro i 16 pc di Windows Vista.

In base a questa chiave di lettura i sistemi operativi più sicuri sono quelli con rate di infezione minore, come possiamo vedere in questo ordine: Windows 10, Windows 8,1, Windows 7, Windows XP e per ultimo Windows Vista.

Questa chiave di lettura va a confermare che i sistemi operativi più moderni sono quelli anche più sicuri.

Integra la difesa del tuo PC / SERVER per rilevare attacchi dai virus/malware realmente circolanti

| Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie alle seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusion Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Centro Ricerche AntiMalware di TG Soft.